8 параметров групповой политики windows, которые должен знать каждый администратор

Содержание:

- Максимальное время работы пользователя

- Отладка процесса обработки политик и профилей Править

- Настройка брандмауэра Windows в правилах входящего трафика с повышенной безопасностьюTo configure Windows Firewall with Advanced Security Inbound Traffic Rules

- Устанавливаем редактор на Windows 10 Home

- Как исправить ошибки gpedit.msc всего за несколько шагов?

- Применение групповых политик Править

- Обзор групповой политики

- Использование элемента предпочтения групповой политики «Локальные пользователи и группы»

- Управление пользовательскими документами и кэшированием на стороне клиента Править

- Отключение элементов панели управления

- Блокирование наследования политики Править

- Настройки групповой политики

- Открытие оснастки и изменение пользовательского интерфейса

Максимальное время работы пользователя

Групповая политика Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Ограничение сеансов по времени, Задать ограничение по времени для активных сеансов служб удаленных рабочих столов позволяет задать максимальную продолжительность сеанса. Ее можно установить, например, в 8 часов.

Рис. 6. Ограничиваем время сеанса

К сожалению, эта настройка не помешает пользователю снова залогиниться на сервере. Ограничить время входа на сервер можно только с помощью оснастки Пользователи и компьютеры Active Directory, но далеко не все терминальные серверы являются контроллерами домена, к сожалению. Разворачивать контроллер домена только ради этой функции не хочется (например, если терминальный сервер у вас используется только ради совместного доступа к 1С, нет смысла проводить настройку контроллера домена).

Рис. 7. Установка времени входа учетной записи в Windows Server

Отладка процесса обработки политик и профилей Править

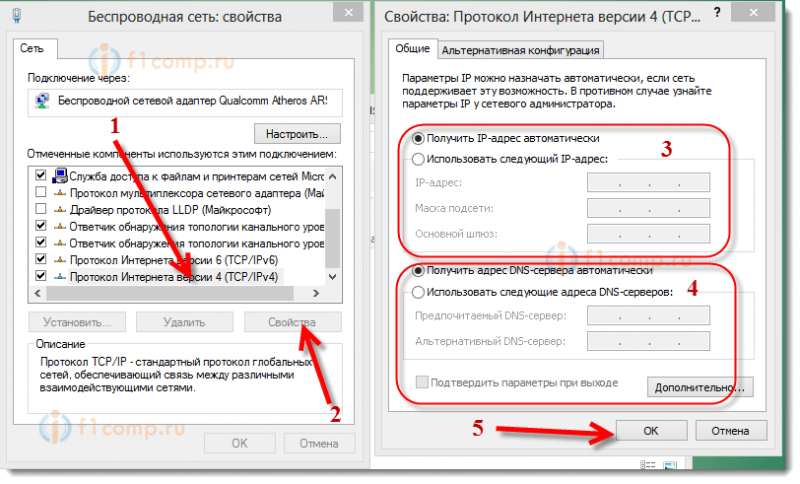

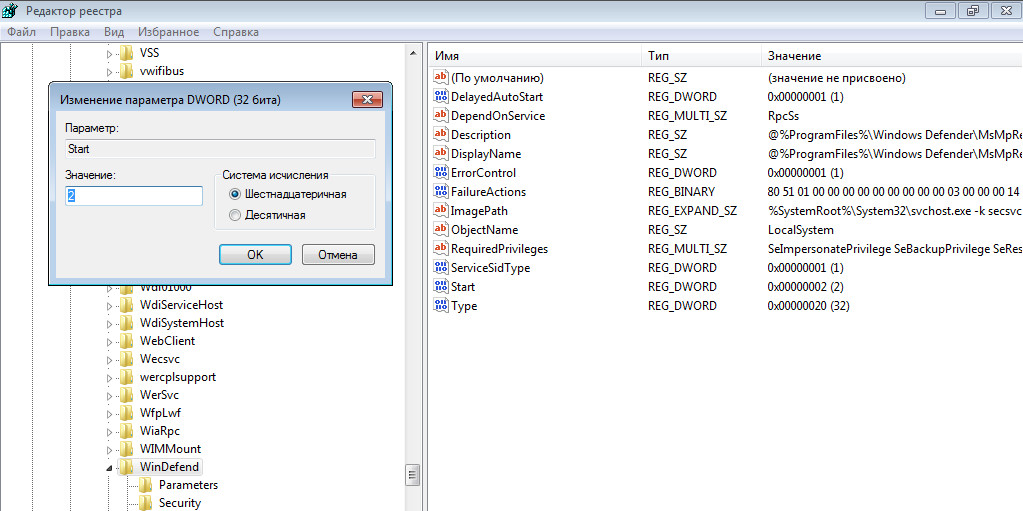

Чтобы задокументировать в журнале последовательность, в которой применяются политики и профили, следует при помощи редактора реестра добавить в ключ HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon значение UserEnvDebugLevel типа REG_DWORD, которое должно быть равно 0x10002. После этого перезапустите компьютер. Журнал применения политик и профилей будет записан в файл %SystemRoot%\Debug\Usermode\Userenv.log.

Помимо объектов GPO, существующих в каталоге Active Directory, в каждой системе Windows 2000 существует также локальная политика (local policy). Локальная политика определяет параметры, в соответствии с которыми настраивается рабочая станция. Система применяет политики в определенном порядке. Сначала применяется локальная политика (Local policy), затем политика узла (Site policy), затем доменная политика (Domain policy) и, наконец, политика контейнера OU (Organizational Unit policy). Порядок применения политик часто обозначают последовательностью символов (L, S, D, OU). Если локальная политика конфликтует с политикой узла, домена или контейнера OU, она всегда проигрывает. Другими словами, в процессе применения политик локальная политика обладает наименьшим приоритетом.

Все параметры, за исключением сценариев подключения/начала работы системы и отключения/завершения работы системы, а также установки программного обеспечения (либо назначенного, либо опубликованного), обновляются каждые 90 минут с переменным смещением плюс-минус 30 минут. Обновление осуществляется по инициативе механизма обновления групповых политик, работающего на стороне клиента, который следит за тем, когда клиент последний раз выполнял обновление. В начале процесса обновления порядковые номера версий всех действующих политик сравниваются с локальными номерами версий. Если локальный и удаленный номера версий не совпадают, заново применяется вся политика. В противном случае никакого обновления не происходит. Обновление политик, действующих в отношении контроллеров доменов, выполняется каждые пять минут.

Настройка брандмауэра Windows в правилах входящего трафика с повышенной безопасностьюTo configure Windows Firewall with Advanced Security Inbound Traffic Rules

В консоли управления групповая политика разверните следующий путь: лес: example.com, домены, example.com, Групповая политика объекты, где example.com — это имя домена, в котором находятся учетные записи клиентского компьютера BranchCache, которые требуется настроить.In the Group Policy Management console, expand the following path: Forest: example.com, Domains, example.com, Group Policy Objects, where example.com is the name of the domain where the BranchCache client computer accounts that you want to configure are located.

В консоли управления групповая политика убедитесь, что выбран параметр Групповая политика объекты , и в области сведений щелкните правой кнопкой мыши объект групповой политики «клиентские компьютеры BranchCache», созданный ранее.In the Group Policy Management console, ensure that Group Policy Objects is selected, and in the details pane right-click the BranchCache client computers GPO that you created previously. Например, если вы наназвали клиентские компьютеры BranchCache объекта групповой политики, щелкните правой кнопкой мыши клиентские компьютеры BranchCache.For example, if you named your GPO BranchCache Client Computers, right-click BranchCache Client Computers. Нажмите кнопку Изменить.Click Edit. Откроется консоль редактор «Управление групповыми политиками».The Group Policy Management Editor console opens.

В консоли редактор «Управление групповыми политиками» разверните следующий путь: Конфигурация компьютера, политики, Параметры Windows, Параметры безопасности, Брандмауэр Windows в расширенной безопасности, Брандмауэр Windows в Advanced Security-LDAP, правила для входящих подключений.In the Group Policy Management Editor console, expand the following path: Computer Configuration, Policies, Windows Settings, Security Settings, Windows Firewall with Advanced Security, Windows Firewall with Advanced Security — LDAP, Inbound Rules.

Щелкните правой кнопкой мыши элемент Правила для входящих подключений и выберите команду Новое правило.Right-click Inbound Rules, and then click New Rule. Откроется мастер создания правила для нового входящего подключения.The New Inbound Rule Wizard opens.

В поле тип правилащелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — получение содержимого (используется HTTP).In Rule Type, click Predefined, expand the list of choices, and then click BranchCache — Content Retrieval (Uses HTTP)

Щелкните Далее.Click Next.

В окне предопределенные правиланажмите кнопку Далее.In Predefined Rules, click Next.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.In Action, ensure that Allow the connection is selected, and then click Finish.

Важно!

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение к этому порту получать трафик.You must select Allow the connection for the BranchCache client to be able to receive traffic on this port.

Чтобы создать исключение брандмауэра WS-Discovery, снова щелкните правой кнопкой мыши правила для входящих подключенийи выберите команду создать правило.To create the WS-Discovery firewall exception, again right-click Inbound Rules, and then click New Rule. Откроется мастер создания правила для нового входящего подключения.The New Inbound Rule Wizard opens.

В поле тип правилащелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — обнаружение кэширующих узлов (использует WSD).In Rule Type, click Predefined, expand the list of choices, and then click BranchCache — Peer Discovery (Uses WSD)

Щелкните Далее.Click Next.

В окне предопределенные правиланажмите кнопку Далее.In Predefined Rules, click Next.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.In Action, ensure that Allow the connection is selected, and then click Finish.

Важно!

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение к этому порту получать трафик.You must select Allow the connection for the BranchCache client to be able to receive traffic on this port.

Устанавливаем редактор на Windows 10 Home

Теперь разберемся с домашней версией «десятки». В ней нет локальных политик по умолчанию, то есть нет редактора с доступным графическим интерфейсом. Все изменения, которые доступны в редакторе, нужно делать через реестр. А это менее наглядно и неудобно.

Но попробуем установить редактор на Home-версию. Для этого запускаем командную строку от имени администратора. Здесь подробно описано, как это сделать.

Нам нужно прописать по очереди две команды:

- FOR %F IN («%SystemRoot%\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientTools-Package~*.mum») DO (DISM /Online /NoRestart /Add-Package:»%F»)

- FOR %F IN («%SystemRoot%\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package~*.mum») DO (DISM /Online /NoRestart /Add-Package:»%F»)

Кому-то легче будет создать текстовый файл, скопировать обе команды и сохранить его под любым именем с расширением .bat. Затем данный файл запустить от имени администратора и дождаться выполнения команд.

После установки пакетов редактора попробуйте его открыть. Воспользуйтесь любым вышеописанным способом.

Обратите внимание! Многие параметры, даже при успешной установке редактора, будут недоступны в Home версии

Как исправить ошибки gpedit.msc всего за несколько шагов?

Помните, прежде чем предпринимать какие-либо действия, связанные с системными файлами, сделайте резервную копию ваших данных!

Ошибки файла gpedit.msc могут быть вызваны различными причинами, поэтому полезно попытаться исправить их различными способами.

Шаг 1.. Сканирование компьютера на наличие вредоносных программ.

Файлы Windows обычно подвергаются атаке со стороны вредоносного программного обеспечения, которое не позволяет им работать должным образом. Первым шагом в решении проблем с файлом gpedit.msc или любыми другими системными файлами Windows должно быть сканирование системы на наличие вредоносных программ с использованием антивирусного инструмента.

Если по какой-либо причине в вашей системе еще не установлено антивирусное программное обеспечение, вы должны сделать это немедленно

Незащищенная система не только является источником ошибок в файлах, но, что более важно, делает вашу систему уязвимой для многих опасностей. Если вы не знаете, какой антивирусный инструмент выбрать, обратитесь к этой статье Википедии — сравнение антивирусного программного обеспечения

Шаг 2.. Обновите систему и драйверы.

Установка соответствующих исправлений и обновлений Microsoft Windows может решить ваши проблемы, связанные с файлом gpedit.msc. Используйте специальный инструмент Windows для выполнения обновления.

- Откройте меню «Пуск» в Windows.

- Введите «Центр обновления Windows» в поле поиска.

- Выберите подходящую программу (название может отличаться в зависимости от версии вашей системы)

- Проверьте, обновлена ли ваша система. Если в списке есть непримененные обновления, немедленно установите их.

- После завершения обновления перезагрузите компьютер, чтобы завершить процесс.

Помимо обновления системы рекомендуется установить последние версии драйверов устройств, так как драйверы могут влиять на правильную работу gpedit.msc или других системных файлов. Для этого перейдите на веб-сайт производителя вашего компьютера или устройства, где вы найдете информацию о последних обновлениях драйверов.

Шаг 3.. Используйте средство проверки системных файлов (SFC).

Проверка системных файлов — это инструмент Microsoft Windows. Как следует из названия, инструмент используется для идентификации и адресации ошибок, связанных с системным файлом, в том числе связанных с файлом gpedit.msc. После обнаружения ошибки, связанной с файлом %fileextension%, программа пытается автоматически заменить файл gpedit.msc на исправно работающую версию. Чтобы использовать инструмент:

- Откройте меню «Пуск» в Windows.

- Введите «cmd» в поле поиска

- Найдите результат «Командная строка» — пока не запускайте его:

- Нажмите правую кнопку мыши и выберите «Запуск от имени администратора»

- Введите «sfc / scannow» в командной строке, чтобы запустить программу, и следуйте инструкциям.

Шаг 4. Восстановление системы Windows.

Другой подход заключается в восстановлении системы до предыдущего состояния до того, как произошла ошибка файла gpedit.msc. Чтобы восстановить вашу систему, следуйте инструкциям ниже

- Откройте меню «Пуск» в Windows.

- Введите «Восстановление системы» в поле поиска.

- Запустите средство восстановления системы — его имя может отличаться в зависимости от версии системы.

- Приложение проведет вас через весь процесс — внимательно прочитайте сообщения

- После завершения процесса перезагрузите компьютер.

Если все вышеупомянутые методы завершились неудачно и проблема с файлом gpedit.msc не была решена, перейдите к следующему шагу. Помните, что следующие шаги предназначены только для опытных пользователей

Применение групповых политик Править

Работая с групповыми политиками, следует учитывать, что:

- объекты GPO применяются в отношении контейнеров, а не замыкающих объектов;

- один контейнер может быть связан с несколькими объектами GPO;

- объекты GPO, связанные с одним и тем же контейнером, применяются в отношении этого контейнера в том порядке, в котором они были назначены;

- объект GPO включает в себя две составляющие: параметры, относящиеся к компьютеру, и параметры, относящиеся к пользователю;

- обработку любой из этих составляющих можно отключить;

- наследование объектов GPO можно блокировать;

- наследование объектов GPO можно форсировать;

Обзор групповой политики

Групповая политика представляет собой самый простой способ настройки компьютера и параметров пользователей в сетях на основе доменных служб Active Directory. Если ваша компания не использует групповую политику, вы упускаете отличную возможность для снижения расходов, управления конфигурациями, поддержания производительности и удобства для пользователей, а также повышения уровня безопасности. Групповая политика дает возможность настроить многочисленные параметры одновременно.

В данном техническом документе приведены простые и понятные требования и инструкции по использованию групповой политики.

- Сеть должна работать на основе доменных служб Active Directory (то есть хотя бы на одном сервере должна быть установлена роль доменных служб Active Directory). Чтобы узнать больше о доменных службах Active Directory, см. Обзор доменных служб Active Directory на веб-сайте TechNet.

- Компьютеры, которыми требуется управлять, должны быть присоединены к домену, а пользователи, которыми нужно управлять, должны использовать на своих компьютерах для входа в систему учетные данные домена.

- Необходимо разрешение для изменения групповой политики в домене.

Хотя в центре внимания этого технического документа находится использование групповой политики в доменных службах Active Directory, параметры групповой политики можно также настроить локально на каждом компьютере. Эта возможность хорошо подходит для однократных сценариев или компьютеров рабочей группы, но локальную групповую политику не рекомендуется использовать в коммерческих сетях на основе доменных служб Active Directory. Причина проста. Групповая политика на основе домена централизует управление, что позволяет работать с множеством компьютеров из одного места. Локальная групповая политика требует работы с каждым компьютером по отдельности, что не является идеальным сценарием для больших сред. Чтобы получить дополнительные сведения о настройке локальной групповой политики, см. Редактор локальной групповой политики на веб-сайте TechNet.

Windows 7 применяет параметры политики, определенные с помощью групповой политики. В большинстве случаев для применения таких параметров отключается пользовательский интерфейс. Кроме того, поскольку Windows 7 сохраняет параметры групповой политики в безопасных расположениях реестра, стандартные учетные записи пользователей не позволяют изменить такие параметры. Таким образом, за один раз параметр можно настроить и применить на множестве компьютеров. Если параметр больше не применяется к компьютеру или пользователю, групповая политика удаляет этот параметр политики, восстанавливает исходный параметр и включает соответствующий пользовательский интерфейс. Эта функциональность является одновременно удивительной и чрезвычайно мощной.

| Примечание |

|---|

| Стандартными учетными записями пользователей являются учетные записи пользователей, входящих в группу локальных пользователей, но не входящих в группу локальных администраторов. Их возможность настраивать параметры системы ограничена. Windows 7 поддерживает стандартные учетные записи пользователей лучше, чем предыдущие версии Windows, что позволяет таким учетным записям изменять часовой пояс, устанавливать принтеры, устранять проблемы с сетевыми подключениями и т. д. Развертывание стандартных учетных записей пользователей является лучшей методикой, и для этого всего лишь не нужно добавлять учетные записи пользователей в группу локальных администраторов. При присоединении компьютера к домену Windows 7 автоматически добавляет группу пользователей домена в группу локальных пользователей. |

Использование элемента предпочтения групповой политики «Локальные пользователи и группы»

«Администраторы»«Управление групповой политикой»«Group Policy Preferences — 17»

Сценарий 1

Конфигурация компьютера\Настройка\Параметры панели управления\Локальные пользователи и группыComputer Configuration\Preferences\ Control Panel Setting\ Local Users and GroupsСоздать«Локальный пользователь»New >Local User)Рис. 1. Создание элемента предпочтений групповой политики локального пользователяСоздатьCreateОбновитьUpdateПользовательUser name«MBeasley»ПереименоватьRename to«Обновить» Update«Полное имя» (Full name«Michael Beasley»ОписаниеDescription«Новая учетная запись»ПарольПодтверждениеPasswordConfirm PasswordЕще раз про паролиP@ssw0rd«Требовать смену пароля при следующем входе в систему»User must change password at next logon«Срок действия учетной записи не ограничен»Account never expiresРис. 2. Диалоговое окно создания новой учетной записи локального пользователя

Сценарий 2

ОбновитьUpdateПереименоватьRename to«TrueAdmin»Требовать смену пароля при следующем входе в системуUser must change password at next logon«Запретить смену пароля пользователем»Usercannot change password«Срок действия пароля не ограничен»Password never expires«Срок действия пароля не ограничен» Password never expires)Отключить учетную записьAccount is disabled)«ОК»Рис. 3. Изменение встроенной учетной записи администратора

Сценарий 3

«Администраторы»Локальная группаLocal GroupОбновитьUpdateЗаменитьReplaceИмя группыGroup name«Администраторы»ПереименоватьRename to«Администраторы имеют полные, ничем не ограниченные права доступа на локальном компьютере»«Удалить всех пользователей-членов для этой группы»Delete all member users«Удалить все группы-члены для этой группы»Delete all member groupsЧлены группыДобавитьAdd«Builtin\Администратор»«ОК»Администраторы доменаРис. 4. Изменение членства в локальной группе администраторов

Управление пользовательскими документами и кэшированием на стороне клиента Править

Групповая политика позволяет перенаправлять некоторые пользовательские каталоги таким образом, чтобы при обращении к ним пользователь на самом деле обращался к сетевым каталогам или определенным местам локальной файловой системы. Набор папок, которые можно перенаправить таким образом, включает в себя:

- Application data

- Desktop (Рабочий стол)

- My Documents (Мои документы)

- My Pictures (Мои рисунки)

- Start Menu (Главное меню).

На вкладке Target (Цель) вы можете выбрать один из трех вариантов перенаправления пользовательской папки.

- No administrative policy specified (административная политика не назначена).

- Basic (базовый). Перенаправляет папку в новое место вне зависимости от того, к какой группе принадлежит пользователь. Новое место должно быть указано с использованием формата UNC. При указании нового места можно использовать такие переменные, как %username%. Таким образом, для разных пользователей папка может быть перенаправлена в разные каталоги, однако все эти каталоги должны располагаться в одной и той же сетевой папке общего доступа.

- Advanced (усложненный). Для разных групп пользователей можно указать разные местоположения папки. Для разных групп можно указать различные UNC-имена. Соответствующие папки могут располагаться на разных серверах.

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.

Популярные услуги

Виртуальный сервер (VDS/VPS) на базе Windows Server (Xelent)

Windows Server от Microsoft — самая популярная операционная система в мире для серверного оборудования. Она применяется для организации файловых каталогов, службы DNS, службы веб-приложений и т. д. Мы предлагаем нашим клиентам арендовать виртуальный server VDS/VPS на базе Windows Server.

VDS Windows сервер

Любой постоянно развивающийся интернет-проект в определенный момент своего существования начинает нуждаться в неограниченном трафике. С помощью VPS Windows сервера можно быстро решить проблему с масштабированием ресурсов в рамках крупной системы.

Виртуальный дата-центр

Храните и получайте данные в любом объеме, в нужный момент масштабируясь под возрастающие нагрузки.

Блокирование наследования политики Править

Windows 2000 позволяет блокировать наследование политики от родительского объекта. Например, если вы хотите, чтобы в отношении контейнера IT и всех его подконтейнеров действовали только политики, определенные на уровне IT, на странице Group Policy (Групповая политика) свойств объекта IT установите флажок Block Policy Inheritance (блокировать наследование политики). При этом политики Р1 и Р3 не будут применяться в отношении контейнеров IT Workstations и IT Servers. Блокирование наследования политик нельзя отключить для какой-либо одной политики. Если для какого-либо контейнера включено блокирование наследования политик, в отношении этого контейнера и всех его подконтейнеров перестают действовать абсолютно все политики, назначенные на более высоких уровнях иерархии каталога Active Directory.

Этот параметр может быть настроен отдельно для конкретного объекта GPO и действует в отношении всех контейнеров, для которых назначен этот GPO. Если для объекта GPO установлен флажок No Override (не отменять), значения параметров из соответствующей политики всегда будут обладать большим приоритетом при возникновении конфликтов политик вне зависимости от того, на каком уровне иерархии расположены контейнеры, к которым применяется данный GPO. Например, если вы откроете окно свойств домена shinyapple.msft и установите флажок No Override (не отменять) для политики Р1, объекты, расположенные ниже по иерархии Active Directory, всегда будут настроены в соответствии со значениями, заданными в политике Р1. При возникновении конфликта политик значениям из Р1 будет отдано предпочтение. Хорошим примером ситуации, в которой может потребоваться использование данной возможности, является применение параметров безопасности. Если для какого-либо контейнера включено блокирование наследования политик, политика, обладающая свойством No Override (не отменять), все равно будет применена, так как параметр No Override (не отменять) обладает большим приоритетом.

Настройки групповой политики

Параметры групповой политики — это способ, с помощью которого администратор может устанавливать политики, которые не являются обязательными, но необязательными для пользователя или компьютера. Существует набор расширений параметров групповой политики, которые ранее назывались PolicyMaker. Microsoft купила PolicyMaker, а затем интегрировала их с Windows Server 2008 . С тех пор Microsoft выпустила инструмент миграции, который позволяет пользователям переносить элементы PolicyMaker в настройки групповой политики.

В настройках групповой политики добавлен ряд новых элементов конфигурации. У этих элементов также есть ряд дополнительных параметров таргетинга, которые можно использовать для детального управления применением этих элементов настроек.

Предпочтения групповой политики совместимы с версиями x86 и x64 Windows XP, Windows Server 2003 и Windows Vista с добавлением клиентских расширений (также известных как CSE).

Клиентские расширения теперь включены в Windows Server 2008 , Windows 7 и Windows Server 2008 R2 .

Открытие оснастки и изменение пользовательского интерфейса

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:

Рис. 2. Вкладка «Столбцы» параметров оснастки

Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:

Рис. 3. Вкладка «Отчет» параметров оснастки

Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:

Рис. 4. Вкладка «Общие» параметров оснастки