Поиск неисправностей vpn windows 7-10 и pptp / l2tp

Содержание:

- SSTP

- PPTP Client

- Настройка VPN-сервера

- Настройка в дистрибутивах Linux

- Что такое протокол L2TP?

- Информация о PPTP

- Подытожим

- WireGuard

- Конфигурация маршрутизатора PPTP

- Выбор протокола для VPN на MikroTik

- Обеспечение защиты соединения

- Автоматическое установление разорванного VPN соединения

- Компрессия данных внутри VPN

- Как увеличить скорость кулера на ноутбуке HP?

- L2TP и IPsec

- Соединение PPTP: что это?

SSTP

Впервые этот протокол был представлен компанией Microsoft в SP1 для Windows Vista, на сегодня этот протокол доступен для SEIL, Linux, RouterOS, но преимущественно он рассчитан для работы в Windows. В нем используется SSL v3, так что вас ждут практически те же преимущества, что и у OpenVPN, в частности, возможность обходить файрволы NAT. SSTP — это стабильный и простой в использовании протокол, интегрированный в Windows.

Однако, всеми правами на него владеет Microsoft. Известно, что гигант индустрии активно работает со спецслужбами, кроме того, ходят слухи о том, что в систему Windows изначально встроены механизмы слежки.

Плюсы

- Позволяет обходить большинство файрволов

- Уровень безопасности зависит от выбранного шифра, обычно он достаточно высокий.

- Хорошее взаимодействие с ОС Windows

- Поддержка Microsoft

Минусы

- Поскольку протоколом владеет компания Mirosoft, проверить или улучшить его невозможно

- Работает только на платформе Windows

PPTP Client

Sub-menu:

Properties

| Property | Description |

|---|---|

| add-default-route (yes | no; Default: no) | Whether to add PPTP remote address as a default route. |

| allow (mschap2 | mschap1 | chap | pap; Default: mschap2, mschap1, chap, pap) | Allowed authentication methods. |

| connect-to (IP; Default: ) | Remote address of PPTP server |

| default-route-distance (byte ; Default: 1) | sets distance value applied to auto created default route, if add-default-route is also selected |

| dial-on-demand (yes | no; Default: no) | connects to PPTP server only when outbound traffic is generated. If selected, then route with gateway address from 10.112.112.0/24 network will be added while connection is not established. |

| disabled (yes | no; Default: yes) | Whether interface is disabled or not. By default it is disabled |

| keepalive-timeout (integer; Default: 60) | Sets keepalive timeout in seconds. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that PPTP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that PPTP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

| name (string; Default: ) | Descriptive name of the interface. |

| password (string; Default: «») | Password used for authentication. |

| profile (name; Default: default-encryption) | Used . |

| user (string; Default: ) | User name used for authentication. |

Quick example

This example demonstrates how to set up PPTP client with username «pptp-hm», password «123» and server 10.1.101.100

/interface pptp-client add name=pptp-hm user=pptp-hm password=123 connect-to=10.1.101.100 disabled=no

/interface pptp-client print detail

Flags: X - disabled, R - running

0 name="pptp-hm" max-mtu=1460 max-mru=1460 mrru=disabled

connect-to=10.1.101.100 user="pptp-hm" password="123"

profile=default-encryption add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

Настройка VPN-сервера

Мы рассмотрим четыре протокола для организации VPN:

- PPTP;

- L2TP/IPsec;

- OpenVPN;

- SSTP.

Каждый из протоколов обладает своими плюсами и минусами. Рассмотрим протоколы поближе.

PPTP

Начнем с самого легкого в настройке протокола Point-to-Point Tunneling Protocol (PPTP). Данный протокол не требует большого количества вычислительных ресурсов и поддерживается «из коробки» множеством операционных систем. Среди минусов — наличие серьезных уязвимостей в протоколах аутентификации.

Запустить VPN-сервер можно в одну команду:

В качестве клиента возьмем смартфон под управлением ОС Android 8.0.0.

Добавление VPN и подключение средствами ОС Android

Подключение по PPTP не требует дополнительного программного обеспечения и не доставляет проблем. Однако, если хочется чуть больше безопасности, то следует посмотреть в сторону протоколов L2TP/IPsec.

L2TP/IPSec

Как и PPTP, протоколы L2TP/IPsec поддерживаются большим количеством операционных систем. Более того, используемый в IPsec алгоритм шифрования AES на данный момент не имеет серьезных уязвимостей, что гарантирует относительную безопасность и конфиденциальность при использовании L2TP/IPsec.

Настройка L2TP/IPsec VPN-сервера похожа на настройку PPTP-сервера:

Обратите внимание на параметр ipsec-secret. Этот параметр — общий ключ IPsec

Так как мы используем аутентификацию по паре логин/пароль без сертификата, то в настройках клиента необходимо выбирать L2TP/IPsec PSK или L2TP/IPsec с общим ключом.

Выбор L2TP/IPsec PSK и ввод ipsec-secret

Хотя L2TP/IPsec является хорошим компромиссом, стоит оценить и OpenVPN.

OpenVPN

OpenVPN — современная технология с открытым исходным кодом. Данное решение предоставляет безопасность, высокую скорость работы и умение маскироваться под HTTPS-трафик. К сожалению, для использования OpenVPN необходимо устанавливать дополнительное программное обеспечение, например, официальный OpenVPN Connect, а также работать с сертификатами и конфигурационными файлами ovpn.

Включаем OpenVPN-сервер с указанием серверного сертификата, который сгенерировали ранее:

Создаем шаблон клиентского сертификата:

Генерируем сертификат для пользователя vpn-user на основе шаблона:

Экспортируем сертификат и ключ

Обратите внимание, что пароль во время экспортирования указан пароль super-secret-password, который необходимо будет ввести при импорте в VPN-клиенте

В веб-интерфейсе на вкладке Files можно найти следующие файлы:

- cert_export_vpn-user@MikroTik.crt;

- cert_export_vpn-user@MikroTik.key.

Скачиваем указанные файлы и составляем конфигурационный файл ovpn:

Передаем ovpn-файл на смартфон и импортируем его через OpenVPN Connector.

Импортирование профиля ovpn

В качестве Private Key Password используем пароль, указанный при экспортировании. Данные пользователя для подключения остались неизменными.

SSTP

SSTP — это проприетарный протокол от Microsoft, обладающий достоинствами OpenVPN. Данный протокол поддерживается ОС Microsoft Windows, начиная с Vista SP1, а на других ОС требует установки дополнительного ПО.

Для запуска сервера достаточно выполнить одну команду:

Так как данный протокол поддерживается Windows, то проверим работу сервера на Windows 10. В первую очередь необходимо установить центр сертификации. Скачиваем cert_export_MikroTik.crt и открываем двойным кликом.

Импорт сертификатов

Откроется окно, которое предупреждает, что нет доверия к этому центру сертификации. Это исправляется установкой сертификата. При установке выбираем хранилище «локальный компьютер» и на следующем шаге помещаем сертификат в «доверенные корневые центры сертификации». Теперь можно приступить к настройке VPN-подключения.

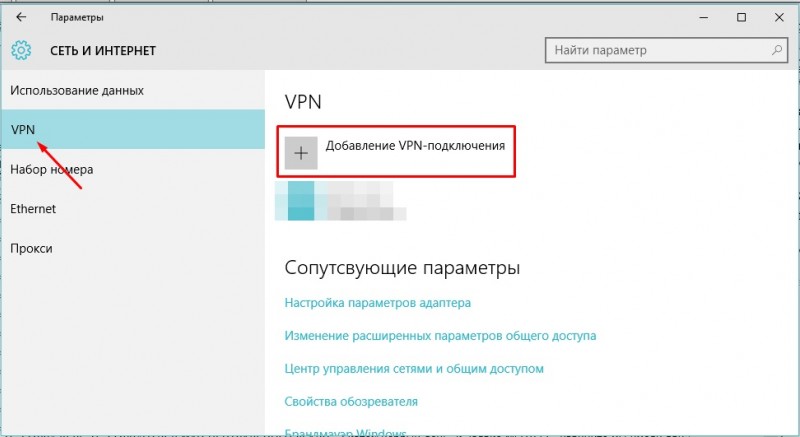

Настройка SSTP VPN на Windows 10

Открываем Параметры Windows — Сеть и Интернет — VPN и добавляем VPN-подключение, вводим имя или адрес сервера как было указано в сертификате сервера и вводим свои логин-пароль. VPN-подключение установлено.

Настройка в дистрибутивах Linux

Чтобы подключить через PPPoE протокол ПК с Linux, нужно учитывать, что для внесения любых изменений в ОС потребуются ROOT-права. Их получение отличается в зависимости от дистрибутива.

Обычно для настройки параметров при работе в Linux используется терминал. Он комфортен в обращении и предлагает широкий набор функций, но стоит знать как минимум начальный набор команд.

FreeBSD

Настройка PPPoE в этой ОС выполняется в файле конфигурации ppp.conf, расположенном по пути: /etc/ppp/. Он имеет вид, как на скриншоте ниже.

Чтобы создать соединение, нужно изменить файл в виде:

Default:

Set log Phase tun command

myisp:

set device PPPoE: rl0

set authname your_login

set authkey your_password

enable dns

add default HISADDR

Расшифровка параметров:

- set – установка параметров в системе;

- log – запись событий в журнал;

- phase – разделение записей в лог-файле на этапы для простоты понимания;

- tun – виртуальное устройство, формирующее подключение, в этом случае – «туннелирование»;

- comand – сохранение в журнал входящих запросов;

- myisp – наименование соединения, можно ввести любое слово;

- device – задействованное для подключения физическое устройство;

- PPPoE – указание используемого протокола;

- authname, authkey – имя пользователя и пароль, вместо строк «your_name» и «your_pasword» ввести данные, выданные провайдером;

- enable dns – сведения о серверах DNS получать из файла etc/resolv.conf.

- add default – команда, указывающая, что для соединения должен быть использован указанный в Linux по умолчанию адрес;

- HISSADR – IP-адрес подключенного сервера.

В файл resolv.conf самостоятельно внести данные, выданные провайдером. Они добавляются в строки «nameserver».

После ввода команд запустить соединение запросом: #ppp – ddial myisp. Чтобы вручную не вводить постоянно запрос, открыть файл автозапуска по адресу: /etc/rc.conf и ввести данные:

#echo ‘ppp_enable=”YES»’

#echo ‘ppp_mode=”ddial»’

#echo ‘ppp_profile=”myisp»

Чтобы вручную завершить соединение, а затем заново его запустить, нужно воспользоваться командами «/etc/rc.d/ ppp stop» и «/etc/rc.d/ ppp start» соответственно.

Debian и производные ОС

Руководство для Debian и Ubuntu:

- Запустить терминал, ввести запрос «sudo pppoeconf», где «sudo» — SuperUser do – означает запуск от имени администратора, а «pppoeconf» — переход к корректировке настроек PPPoE.

- Ввести пароль для входа в ОС.

- В окне, предупреждающем о добавлении изменений в файл, подтвердить действие. ОС выполнит поиск сетевых устройств. Выбрать нужное.

- Система выполнит поиск PPPoE. Если соединение не будет установлено, нужно посмотреть, подключен ли к устройству провод.

- В появившемся окне выбрать «Да», чтобы добавить параметры «noauth» и «defaultroute» и удалить параметр «nodetach».

- Появится оповещение о редактировании конфигурации «dsl-provider». Нужно сделать резервную копию, чтобы в случае сбоя иметь возможность восстановить начальную версию, а затем продолжить работу с новой конфигурацией.

- Ввести логин, предоставленный поставщиком услуг.

- Указать пароль.

- Подтвердить добавление адреса сервера в автоматическом режиме.

- Кликнуть «Да» в новом окне.

- Установить соединение, кликнув «Да».

- Проверить соединение, нажав «Да».

Создание подключения завершено.

Что такое протокол L2TP?

L2TP или протокол туннелирования уровня 2 (L2TP) является результатом партнерства между Cisco и Microsoft. Он был создан для обеспечения более безопасного протокола VPN, чем PPTP. L2TP – это протокол туннелирования, такой как PPTP, который позволяет пользователям получать удаленный доступ к общей сети.

L2TP VPN – это комбинированный протокол, который имеет все функции PPTP, но работает по более быстрому транспортному протоколу (UDP), что делает его более дружественным к брандмауэрам. Он шифрует данные с использованием 256-битного шифрования и поэтому использует больше ресурсов ЦП, чем PPTP. Однако повышенные издержки, необходимые для управления этим протоколом безопасности, заставляют его работать медленнее, чем PPTP.

Информация о PPTP

PPTP, что это такое и для чего предназначено?

PPTP, созданный в 1999 году, является одним из старейших протоколов VPN и используется до сих пор. Разработанный Microsoft, он использовался во всех версиях Windows с момента создания Windows 95. Сегодня почти все устройства, настольные и мобильные платформы поддерживают PPTP.

С PPTP туннели VPN поддерживают сетевое соединение, а также шифруют любые данные, которые передаются по этой сети. За прошедшие годы технология продвинулась вперед, PPTP развился в направлении поиска новых способов сбора данных для того, чтобы оставаться по-прежнему передовой разработкой в области шифрования данных.

В конце концов, PPTP наиболее популярен, потому что это самый быстрый, самый распространенный и самый простой протокол VPN для настройки.

- Поддерживаются: Windows, MacOSX, Linux, iOS, Android, DD-WRT, на смартфонах, планшетах и маршрутизаторах.

- Шифрование: MPPE-128 бит

- Скорость: 70 Мбит/с при широкополосном соединении 100 Мбит/с.

- Безопасность: PPTP не является абсолютно безопасным, однако его трудно расшифровать. PPTP хорош для использования в качестве резервной системы безопасности.

Подытожим

Как видно, протоколы и стандарты имеют разные характеристики; некоторые предлагают высокий уровень защиты, в то время как другие демонстрируют большую производительность. Здесь все зависит исключительно от ваших потребностей и задач, так как вы можете жертвовать производительностью ради получения большего уровня защиты и наоборот.

У каждого протокола есть преимущества и недостатки, и поэтому вам необходимо найти тот, что наиболее вам подходит. Большинство поставщиков VPN-услуг предлагают не более 3 VPN-протоколов, то есть зачастую выбор невелик. Но CactusVPN предлагает 6 VPN-протоколов (OpenVPN, L2TP/IPSec, IKEv2, SSTP, SoftEther и PPTP) на всех серверах, а значит у вас будет возможность выбрать то, что действительно подойдет вам лучше всего.

WireGuard

Самый новый и неизведанный протокол VPN — WireGuard. Позиционируется разработчиками как замена IPsec и OpenVPN для большинства случаев их использования, будучи при этом более безопасным, более производительным и простым в использовании.

Все IP-пакеты, приходящие на WireGuard интерфейс, инкапсулируются в UDP и безопасно доставляются другим пирам. WireGuard использует современную криптографию:

- Curve25519 для обмена ключами,

- ChaCha20 для шифрования,

- Poly1305 для аутентификации данных,

- SipHash для ключей хеш-таблицы,

- BLAKE2 для хеширования.

Код WireGuard выглядит куда скромнее и проще, чем код OpenVPN, в результате чего его проще исследовать на уязвимости (4 тысячи строк кода против нескольких сотен тысяч). Также многие отмечают, что его гораздо легче развернуть и настроить.

Результаты тестов производительности можно увидеть на официальном сайте (как не сложно догадаться, они хороши). Стоит отметить, что лучшие результаты WireGuard покажет на Linux системах, т.к. там он реализован в виде модуля ядра.

Совсем недавно был представлен WireGuard 1.0.0, который отметил собой поставку компонентов WireGuard в основном составе ядра Linux 5.6. Включенный в состав ядра Linux код прошел дополнительный аудит безопасности, выполненный независимой фирмой, который не выявил каких-либо проблем. Для многих это отличные новости, но сможет ли WireGuard стать достойной заменой IPsec и OpenVPN покажет время и независимые исследования безопасности.

Мы постарались охарактеризовать самые популярные VPN протоколы, надеемся, обзор был для вас полезен. В качестве резюме приводим сравнительную таблицу, где еще раз обозначены важные, на наш взгляд, показатели.

| PPTP | SSTP | L2TP/IPsec | IKEv2/IPsec | OpenVPN | WireGuard | |

|---|---|---|---|---|---|---|

| Компания-разработчик | Microsoft | Microsoft | L2TP — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | IKEv2 — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | OpenVPN Technologies | Jason A. Donenfeld |

| Лицензия | Proprietary | Proprietary | Proprietary | Proprietary, но существуют реализации протокола с открытым исходным кодом | GNU GPL | GNU GPL |

| Развертывание | Windows, macOS, iOS, некоторое время GNU/Linux. Работает “из коробки”, не требуя установки дополнительного ПО | Windows. Работает “из коробки”, не требуя установки дополнительного ПО | Windows,Mac OS X, Linux, iOS, Android. Многие ОС (включая Windows 2000/XP +, Mac OS 10.3+) имеют встроенную поддержку, нет необходимости ставить дополнительное ПО | Windows 7+, macOS 10.11+ и большинство мобильных ОС имеют встроенную поддержку | Windows, Mac OS, GNU/Linux, Apple iOS, Android и маршрутизаторы. Необходима установка специализированного ПО, поддерживающего работу с данным протоколом | Windows, Mac OS, GNU/Linux, Apple iOS, Android. Установить сам WireGuard, а затем настроить по руководству |

| Шифрование | Использует Microsoft Point-to-Point Encryption (MPPE), который реализует RSA RC4 с максимум 128-битными сеансовыми ключами | SSL (шифруются все части, кроме TCP- и SSL-заголовков) | 3DES или AES | Реализует большое количество криптографических алгоритмов, включая AES, Blowfish, Camellia | Использует библиотеку OpenSSL (реализует большинство популярных криптографических стандартов) | Обмен ключами по 1-RTT, Curve25519 для ECDH, RFC7539 для ChaCha20 и Poly1305 для аутентификационного шифрования, и BLAKE2s для хеширования |

| Порты | TCP-порт 1723 | TCP-порт 443 | UDP-порт 500 для первонач. обмена ключами и UDP-порт 1701 для начальной конфигурации L2TP, UDP-порт 5500 для обхода NAT | UDP-порт 500 для первоначального обмена ключами, а UDP-порт 4500 — для обхода NAT | Любой UDP- или TCP-порт | Любой UDP-порт |

| Недостатки безопасности | Обладает серьезными уязвимостями. MSCHAP-v2 уязвим для атаки по словарю, а алгоритм RC4 подвергается атаке Bit-flipping | Серьезных недостатков безопасности не было выявлено | 3DES уязвим для Meet-in-the-middle и Sweet32, но AES не имеет известных уязвимостей. Однако есть мнение, что стандарт IPsec скомпрометирован АНБ США | Не удалось найти информации об имеющихся недостатках безопасности, кроме инцидента с утечкой докладов АНБ касательно IPsec | Серьезных недостатков безопасности не было выявлено | Серьезных недостатков безопасности не было выявлено |

Материал подготовлен совместно с veneramuholovka

Конфигурация маршрутизатора PPTP

Эти команды IOS применимы ко всем платформам, поддерживающим протокол PPTP.

|

Маршрутизатор Cisco 2621 |

|---|

2621#show run Building configuration... Current configuration : 1566 bytes ! version 12.2 service timestamps debug datetime msec localtime service timestamps log datetime msec localtime no service password-encryption ! hostname 2621 ! boot system flash logging queue-limit 100 enable secret 5 $1$dGFC$VA28yOWzxlCKyj1dq8SkE/ ! username cisco password 0 cisco123 username client password 0 testclient ip subnet-zero ip cef ! ! no ip domain lookup ip domain name cisco.com ! vpdn enable ! vpdn-group 1 accept-dialin protocol pptp virtual-template 1 ! ! ! ! ! ! ! ! ! ! voice call carrier capacity active ! ! ! ! ! ! ! no voice hpi capture buffer no voice hpi capture destination ! ! mta receive maximum-recipients 0 ! ! controller T1 0/0 framing sf linecode ami ! controller T1 0/1 framing sf linecode ami ! ! ! interface Loopback0 ip address 10.100.100.1 255.255.255.0 ip nat inside ! interface FastEthernet0/0 ip address 172.16.142.191 255.255.255.0 no ip route-cache no ip mroute-cache duplex auto speed auto ! interface FastEthernet0/1 ip address 10.130.13.13 255.255.0.0 duplex auto speed auto ! interface Virtual-Template1 ip unnumbered FastEthernet0/0 peer default ip address pool test no keepalive ppp encrypt mppe auto ppp authentication pap chap ms-chap ! ip local pool test 192.168.1.1 192.168.1.250 no ip http server no ip http secure-server ip classless ip route 0.0.0.0 0.0.0.0 172.16.142.1 ! ip pim bidir-enable ! ! ! call rsvp-sync ! ! mgcp profile default ! dial-peer cor custom ! ! ! ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 password cisco login ! ! end 2621# |

Выбор протокола для VPN на MikroTik

Для настройки соединения по VPN через MikroTik чаще всего используются следующие протоколы:

В сегодняшней статье мы рассмотрим настройку подключения VPN с помощью двух из них, как наиболее часто встречающихся в работе провайдера и системного администратора: PPtP и PPPoE. Продолжение темы — в следующих статьях.

Мы не храним дорожные записи

Единственная информация, которую мы храним, — это ваше имя пользователя и адрес электронной почты. Это всегда актуально для наших серверов в Швеции. Данные трафика, которые вы генерируете, всегда будут анонимными. Поскольку мы шифруем весь трафик, который вы генерируете, в принципе для вашего интернет-провайдера и вашего работодателя невозможно увидеть, что вы делаете в Интернете.

Обеспечение защиты соединения

Хоть данные и отсылаются в виде зашифрованного пакета, считать полностью защищённой сеть VPN, базирующуюся на PPTP, нельзя. В процессе шифрования участвуют EAP-TLS, MSCHAP-v1, MSCHAP-v2 и MPPE (полный перечень можно увидеть в настройках созданного подключения). Дополнительно с целью повышения безопасности PPTP применяют ответные звонки (дозвоны), когда стороны выполняют подтверждение установления связи и передачи данных программным образом, что позволит убедиться в целостности переданных пакетов.

СОВЕТ. Рассматривая задействованные протоколы защиты, отметим, что MSCHAP-v1 не может похвастать высоким уровнем надёжности, поскольку для извлечения данных могут применяться определённые утилиты. MSCHAP-v2 уже усовершенствован в этом плане, но уязвим к словарным атакам на перехваченную информацию, с этой целью также используются программные средства. Они достаточно быстро обрабатывают и расшифровывают данные, иногда время на это может составить и несколько часов.

Знатоки методов дешифровки информации, не имея доступа к ключу, способны расшифровать также исходные данные из MPPE, использующего алгоритм RSA RC4, например, с применением способа подмены битов. Так, протоколы шифрования даже с высокой степенью защищённости, используемые поверх PPTP, можно обходить, по этой причине для усиления безопасности коннекта и информации существует необходимость в дополнительной защите при создании и настройки PPTP на Windows 10, 7 или другой ОС.

Автоматическое установление разорванного VPN соединения

Для автоматического установления разорванного соединения часто используются внутренние механизмы контроля за состоянием соединения и его перезапуском. Так, например, протокол OpenVPN может перезапускать соединение при отсутствии ответов на отосланные пакеты icmp не используя для этого какие-либо внешние средства.

Далее:

ДОПОЛНИТЕЛЬНО

Кроме базового функционала по объединению VPN туннелей с различными протоколами, в системе VPNKI вы можете воспользоваться удаленным доступом к компьютеру или камере, используя:

Доступ из Интернет через HTTP и SOCK5 прокси

Публикацию URL по которому вы будете попадать на свое домашнее устройство

Проброс порта TCP, который будет вести на устройство в вашей сети

Компрессия данных внутри VPN

Данные, передаваемые по VPN туннелю, могут подвергаться компрессии для более эффективного использования полосы пропускания. Для включения компрессии ее методы должны поддерживать обе стороны соединения – клиент и сервер. Методы компрессии согласуются при установлении соединения и остаются неизменными всю сессию.

Если методы компрессии не были успешно согласованы сторонами при установлении соединения, то соединение или не будет успешно установлено или будет установлено без использования компрессии. Это будет происходить в соответствии с параметрами, установленными в настройках VPN соединения сервера и клиента.

Как увеличить скорость кулера на ноутбуке HP?

L2TP и IPsec

Layer 2 Tunneling Protocol, или L2TP, также представлен практически во всех современных операционных системах и работает со всеми устройствами, способными «воспринимать» VPN.

L2TP не умеет шифровать проходящий через него трафик, поэтому его часто используют в связке с IPsec. Однако это приводит к появлению негативного эффекта — в L2TP/IPsec происходит двойная инкапсуляция данных, что отрицательно сказывается на производительности. Также L2TP использует пятисотый UDP-порт, который легко блокируется файрволом, если вы находитесь за NAT.

L2TP/IPsec умеет работать с шифрами 3DES или AES. Первый уязвим для атак типа meet-in-the-middle и sweet32, поэтому сегодня редко встречается на практике. При работе с AES-шифром о крупных уязвимостях неизвестно, поэтому в теории этот протокол должен быть безопасен (при правильной реализации). Однако Джон Гилмор (John Gilmore), основатель Electronic Frontier Foundation, указал в своем посте, что IPSec мог быть специальным образом ослаблен.

Наиболее серьезная проблема с L2TP/IPsec заключается в том, что многие VPN-сервисы реализуют его недостаточно хорошо. Они используют pre-shared keys (PSK), которые можно загрузить с сайта. PSK нужны для установки соединения, потому даже если данные оказываются скомпрометированы, они остаются под защитой AES. Но атакующий может использовать PSK, чтобы выдать себя за VPN-сервер и затем подслушать зашифрованный трафик (даже инжектировать вредоносный код).

Secure Socket Tunneling Protocol, или SSTP, — это VPN-протокол, который разрабатывала компания Microsoft. Он основывается на SSL и впервые запущен в Windows Vista SP1. Сегодня протокол доступен для таких ОС, как RouterOS, Linux, SEIL и Mac OS X, однако основное применение он все равно находит на платформе Windows. SSTP — проприетарный стандарт, принадлежащий Microsoft, и его код недоступен для публичного обозрения.

Сам SSTP не имеет криптографического функционала за исключением одной функции — речь идет о криптографическом связывании (cryptographic binding), защищающем от атаки MITM. Шифрование же данных выполняет SSL. Описание процедуры установления VPN-соединения можно найти на сайте Microsoft.

Тесная интеграция с Windows упрощает работу с протоколом и повышает его стабильность на этой платформе. Однако SSTP использует SSL 3.0, который уязвим для атаки POODLE, что в теории сказывается на защищённости VPN-протокола.

Соединение PPTP: что это?

Подключение такого типа строится на основе одноименного протокола, сокращение в названии которого происходит от английского point-to-point tunneling protocol, что дословно можно перевести как «туннельный протокол типа «точка-точка». Иными словами, это соединение между двумя абонентами посредством передачи пакетов данных в зашифрованном виде через незащищенные сети на основе TCP/IP.

Тип соединения PPTP позволяет преобразовывать так называемые кадры PPP в стандартные IP-пакеты, которые и передаются, например, посредством того же интернета. И хотя, как считается, протокол PPTP по уровню безопасности уступает некоторым другим вариантам вроде IPSec, он сегодня имеет достаточно большое распространение, ведь, по сути, пользователь имеет дело с одной из разновидностей VPN-подключений (беспроводное соединение).