Что такое active directory

Содержание:

- Просмотр и редактирование атрибутов Active Directory в оснастке ADUC

- Установка и настройка Active Directory

- АннотацияExecutive Summary

- Утилиты командной строки Active Directory

- Как можно определить, какой контроллер домена обладает ролью FSMO

- Видео описание

- Роли мастеров операций уровня домена

- Зачет и экзамен

- Использование DNS (Domain Name System)

- Поднятие домена

- Обзор групповой политики

- Службы Active Directory

- Domain Naming Master

- Аctive directory простыми словами

- Репликация данных в Active Directory

Просмотр и редактирование атрибутов Active Directory в оснастке ADUC

У вас откроется ADUC. Если вы зайдет в свойства любой учетной записи, в моем примере это Барбоскин Геннадий, то обнаружите, что редактор атрибутов в списке вкладок отсутствует. Чтобы его отобразить сделайте следующие действия.

Открываете вкладку «Вид», в меню находите пункт «Дополнительные компоненты», включаем его.

После чего, вкладка редактора атрибутов отобразиться в свойствах учетной записи объекта Active Directory.

Если у вас не появилась вкладка «Редактор атрибутов», после включения дополнительных компонентов, то знайте, он будет отображаться у объекта, только если вы зайдете в организационное подразделение (OU) в котором он хранится.

Вот так вот выглядит редактор атрибутов Active Directory. У вас в виде списка будут перечисляться атрибуты и их значения. Если они доступны для редактирования, то вы их можете изменить, с помощью специальной кнопки. Сразу бросаются в глаза знакомые значения:

- CN (Common Name) — Отображаемое имя

- LastLogon — время логирования

- Discription — Описание

В момент изменения будет открыт редактор строковых или целочисленных атрибутов.

По умолчанию Active Directory в редакторе атрибутов, отображает, только атрибуты со значениями, то есть не пустые. Для того, чтобы увидеть все атрибуты, вам необходимо применить фильтр, через соответствующую кнопку. Снимите галку «Отображать только атрибуты со значениями». Так же можно более тонко настроить фильтрацию и задать, например, показывать, только атрибуты доступные для записи (изменения вручную) или только системные. Я вам советую посмотреть все варианты и проверить, что каждый из них отображает. Переходим к ADSI Edit.

Установка и настройка Active Directory

Теперь перейдем непосредственно к настройке Active Directory на примере Windows Server 2008 (на других версиях процедура идентична):

- Первым делом нужно присвоить статический IP компьютеру с установленным Windows Server Нужно перейти в меню “Пуск” — “Панель управления”, найти пункт “Сетевые подключения”, кликнуть правой кнопкой мыши (ПКМ) по имеющемуся подключению к сети и выбрать “Свойства”.

- В открывшемся окне выбрать “Протокол Интернета версии 4” и снова кликнуть на “Свойства”.

- Заполнить поля следующим образом: IP-адрес – 192.168.1.5. DNS – 127.0.0.1.

Нажать на кнопку “ОК”. Стоит заметить, что подобные значения не обязательны. Можно использовать IP адрес и DNS из своей сети.

- Далее нужно зайти в меню “Пуск”, выбрать “Администрирование” и “Диспетчер сервера”.

- Перейти к пункту “Роли”, выбрать поле “Добавить роли”.

- Выбрать пункт “Доменные службы Active Directory” дважды нажать “Далее”, а после “Установить”.

- Дождаться окончания установки.

- Открыть меню “Пуск”-“Выполнить”. В поле ввести dcpromo.exe.

- Кликнуть “Далее”.

- Выбрать пункт “Создать новый домен в новом лесу” и снова нажать “Далее”.

- В следующем окне ввести название, нажать “Далее”.

- Выбрать режим совместимости (Windows Server 2008).

- В следующем окне оставить все по умолчанию.

- Запустится окно конфигурации DNS. Поскольку на сервере он не использовался до этого, делегирование создано не было.

- Выбрать директорию для установки.

- После этого шага нужно задать пароль администрирования.

Для надежности пароль должен соответствовать таким требованиям:

- Содержать цифры.

- При желании, содержать спецсимволы.

- Включать в себя прописные и заглавные буквы латинского алфавита.

После того как AD завершит процесс настройки компонентов, необходимо перезагрузить сервер.

- Следующий шаг – настройка DHCP. Для этого нужно снова зайти в “Диспетчер сервера”, нажать “Добавить роль”. Выбрать пункт “DHCP-сервер”. Система начнет поиск активных сетевых адаптеров и произойдет автоматическое добавление IP-адресов.

- Прописать статический адрес.

- Указать адрес DNS.

- Далее, выбрать “WINS не требуется”.

- Настроить DHCP.

- Если IPv6 не используется, отключить ее.

- Далее, выбрать учетную запись, с которой будет происходить управление. Нажать на кнопку “Установить”, дождаться завершения конфигурации.

Настройка завершена, оснастка и роль установлены в систему. Установить AD можно только на Windows семейства Server, обычные версии, например 7 или 10, могут позволить установить только консоль управления.

АннотацияExecutive Summary

Утилиты командной строки Active Directory

В заключение, дадим несколько средств командной строки, которые позволяют осуществлять широкий спектр административных задач:

- — добавляет в Active Directory компьютеры, контакты, группы, ОП и пользователей.

- — отображает свойства компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов, зарегистрированных в Active Directory.

- — изменяет свойства компьютеров, контактов, групп, ОП, пользователей и серверов, зарегистрированных в Active Directory.

- — перемещает одиночный объект в новое расположение в пределах домена или переименовывает объект без перемещения.

- — осуществляет поиск компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов в Active Directory по заданным критериям.

- — удаляет объект из Active Directory.

Как можно определить, какой контроллер домена обладает ролью FSMO

Определение обладателей ролей мастеров операций средствами GUI

- Выполните вход на контроллер домена под учётной записью, обладающей правами администратора;

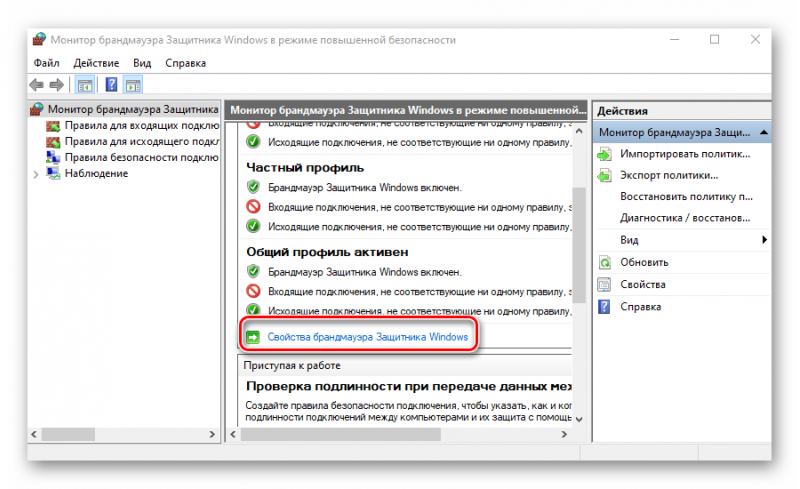

- Откройте диалоговое окно «Выполнить» и зарегистрируйте динамическую библиотеку оснастки «Схема Active Directory» при помощи команды regsvr32.exe schmmgmt;

- Затем откройте окно консоли управления MMC и вызовите диалог добавления новой оснастки. В списке оснасток выберите «Схема Active Directory», как показано на следующей иллюстрации:Рис. 1. Добавление оснастки «Схема Active Directory»

- В открытой оснастке «Схема Active Directory» нажмите правой кнопкой мыши на корневом узле оснастки и из контекстного меню выберите команду «Хозяин операций», как показано ниже:Рис. 2. Мастер операций схемы

- Открыть окно оснастки «Active Directory – домены и доверие»;

- Щёлкнуть правой кнопкой мыши на корневом узле оснастки и из контекстного меню выбрать команду «Хозяин операций», как изображено на следующей иллюстрации:Рис. 3. Мастер операций именования доменов

«Active Directory – пользователи и компьютеры»«Хозяева операций»«Хозяева операций»Рис. 4. Хозяева операций для уровня домена

Определение обладателей ролей мастеров операций средствами командной строки

Ntdsutil

- Откройте окно командной строки;

- Выполните команду Ntdsutil;

- Перейдите к маркерам владельца управления ролью NTDS при помощи ввода команды roles;

- На этом шаге вам нужно подключить определённый контроллер домена Active Dirctory. Для этого выполните команду connections;

- В строке «server connections» введите connect to server, укажите в этой же строке имя сервера и нажмите на клавишу «Enter»;

- Перейдите обратно к fsmo management, используя команду quit;

- Выполните команду «Select operation target», предназначенную для выбора сайтов, серверов, доменов, ролей или контекстов именования;

- Теперь вы можете просмотреть список ролей, известных подключённому серверу при помощи команды List roles for connected server, как показано на следующей иллюстрации:Рис. 5. Определение мастеров операций средствами командной строки

Dcdiag/test:Knowsofroleholders /vРис. 6. Определение FSMO-ролей средствами утилиты Dcdiag

Видео описание

Роли мастеров операций уровня домена

- Мастер относительных идентификаторов RID

- Эмулятор главного контроллера домена PDC

- Мастер инфраструктуры

Мастер RID

Таблица 1. Структура элемента идентификатора

| Элемент идентификатора SID | Описание |

| S1 | Указывает ревизию SID. В настоящее время для SID используется только одна ревизия |

| 5 | Указывает центр выдачи принципала безопасности. Значение 5 всегда указывается для доменов Windows NT, Windows 2000, Windows 2003, Windows 2008 и Windows 2008 R2 |

| Y1-Y2-Y3 | Часть идентификатора SID домена. Для принципалов безопасности, созданных в домене этот элемент идентификатора идентичен |

| Y4 | Относительный идентификатор (RID) для домена, который представляет имя пользователя или группы. Этот элемент генерируется из пула RID на контроллере домена во время создания объекта |

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Эмулятор PDC

эмулятор PDC

- Участие в репликации обновлений паролей домена. При изменении или сбросе пароля пользователя, контроллер домена, вносящий изменения, реплицирует это изменение на PDC-эмулятор посредством срочной репликации. Эта репликация гарантирует, что контроллеры домена быстро узнают изменённый пароль. В том случае, если пользователь пытается войти в систему сразу после изменения пароля, контроллер домена, отвечающий на этот запрос, может ещё не знать новый пароль. Перед тем как отклонить попытку входа, этот контроллер домена направляет запрос проверки подлинности на PDC-эмулятор, который проверяет корректность нового пароля и указывает контроллеру домена принять запрос входа. Это означает, что каждый раз при вводе пользователем неправильного пароля проверка подлинности направляется на PDC-эмулятор для получения окончательного заключения;

- Управление обновлениями групповой политики в домене. Как вы знаете, для управления большинства настройками в конфигурации компьютеров и пользователей вашей организации применяются групповые политики. В том случае, если объект групповой политики модифицируется на двух контроллерах домена приблизительно в одинаковое время, то впоследствии, могут возникать конфликты между двумя версиями, которые не разрешаются при репликации объектов групповых политик. Во избежание таких конфликтов, PDC-эмулятор действует следующим образом: при открытии объекта групповой политики, оснастка редактора управления групповой политики привязывается к контроллеру домена, выполняющего роль PDC и все изменения объектов GPO по умолчанию вносятся на PDC-эмулятор;

- Выполнение функции центрального браузера домена. Для обнаружения сетевых ресурсов клиенты используют Active Directory. При открытии окна «Сеть» в операционной системе отображается список рабочих групп и доменов. После того как пользователь откроет указанную рабочую группу или домен он сможет увидеть список компьютеров. Эти списки генерируются посредством службы браузера, и в каждом сетевом сегменте ведущий браузер создаёт список просмотра с рабочими группами, доменами и серверами данного сегмента. После чего центральный браузер объединяет списки всех ведущих браузеров для того, чтобы клиентские машины могли просмотреть весь список просмотра. Думаю, из всех функций эмулятора PDC у вас могут возникнуть вопросы, связанные непосредственно с центральным браузером домена, поэтому, данная тема будет подробно рассмотрена в отдельной статье;

- Обеспечение главного источника времени домена. Так как службы Active Directory, Kerberos, DFS-R и служба репликации файлов FRS используют штампы времени, во всех системах домена необходима синхронизация времени. PDC-эмулятор в корневом домене леса служит ведущим источником времени всего леса. Остальные контроллеры домена синхронизируют время с PDC-эмулятором, а клиентские компьютеры – со своими контроллерами доменов. Гарантию за соответствие времени несёт иерархическая служба синхронизации, которая реализована в службе Win32Time.

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Зачет и экзамен

Требования к слушателям по выполнению расчетных и курсовых заданий

Курсовых работ по курсу нет.

Условия допуска к зачету и экзамену

- Для получения зачета необходимо:

- посетить не менее 80% лекционных занятий

- посетить не менее 100% практических и/или лабораторных занятий

- отчитаться за все лабораторные работы в устном виде

- На экзамен допускаются только слушатели, имеющие зачет по предмету.

Форма проведения экзамена

Экзамен проводится в виде компьютерного теста и содержит 60 вопросов, на которые слушатель должен ответить в течении 60 минут.

Выносимые на экзамен темы

Все темы по программе курса.

Правила поведения на экзамене

- Разрешается использовать конспекты, учебники и т.п.

- Запрещается использоватьвнешние накопители, электронные средства коммуникаций, общаться с соседями.

Критерии выставления оценки

Оценка выставляется по проценту правильно отвеченых вопросов.

- Свыше 80% правильно отвеченых вопросов – отлично

- От 70% до 80% правильно отвеченых вопросов – хорошо

- От 60% до 70% правильно отвеченых вопросов – удовлетворительно

- Меннее 60% правильно отвеченых вопросов – неудовлетворительно

Использование DNS (Domain Name System)

Система доменных имен, по-другому DNS, необходима для любой организации, подключенной к Интернету. DNS предоставляет разрешение имен между общими именами, такими как mspress.microsoft.com, и необработанные IP-адреса, которые используют компоненты сетевого уровня для связи.

Active Directory широко использует технологию DNS для поиска объектов. Это существенное изменение в сравнении с предыдущими операционными системами Windows, которые требуют, чтобы имена NetBIOS были разрешены IP-адресами, и полагаются на WINS или другую технику разрешения имен NetBIOS.

Active Directory работает лучше всего при использовании с DNS-серверами под управлением Windows 2000. Microsoft упростила для администраторов переход на DNS-серверы под управлением Windows 2000 путем предоставления мастеров миграции, которые управляют администратором через этот процесс.

Могут использоваться другие DNS-серверы. Однако в этом случае администраторы должны будут тратить больше времени на управление базами данных DNS. В чем заключаются нюансы? Если вы решите не использовать DNS-серверы под управлением Windows 2000, вы должны убедиться, что ваши DNS-серверы соответствуют новому протоколу динамического обновления DNS. Серверы полагаются на динамическое обновление своих записей, чтобы найти контроллеры домена. Это неудобно. Ведь, если динамическое обновление не поддерживается, обновлять базы данных приходится вручную.

Домены Windows и интернет-домены теперь полностью совместимы. Например, имя, такое как mspress.microsoft.com, будет определять контроллеры домена Active Directory, ответственные за домен, поэтому любой клиент с DNS-доступом может найти контроллер домена. Клиенты могут использовать разрешение DNS для поиска любого количества услуг, поскольку серверы Active Directory публикуют список адресов в DNS с использованием новых функций динамического обновления. Эти данные определяются как домен и публикуются через записи ресурсов службы. SRV RR следуют формату service.protocol.domain.

Серверы Active Directory предоставляют службу LDAP для размещения объекта, а LDAP использует TCP как базовый протокол транспортного уровня. Поэтому клиент, который ищет сервер Active Directory в домене mspress.microsoft.com, будет искать запись DNS для ldap.tcp.mspress.microsoft.com.

Поднятие домена

Наступило время заняться серьезным делом — поднимать домен. Ты знаешь, почему у Буратино дерево не выросло? Потому что бестолковая лиса Алиса сказала ему не ту команду: вместо «Preks-Feks-Peks» нужно было набирать в командной строке «DCPROMO», и тогда даже не дерево — целый лес бы вырос.

Поехали.

- Start —> Run, в строке Open набираем «dcpromo» — попадаем на Active Directory Installation Wizard.

- Нажимаем Next, внимательно читаем предупреждение о том, что старые оси Windows 95 и Windows NT4 не смогут подключиться к домену, который работает под управлением Win2k3 Server.

- На следующей страничке выбираем Domain controller for a new Domain, затем Next (соглашаемся на создание нового леса).

- Далее предлагается сконфигурить DNS (ну не работает AD без DNS) — соглашаемся.

- Далее нас предупредят о необходимости откорректировать сетевые параметры, в ответ залезь в свойства протокола TCP/IP, в поле Preferred DNS Server укажи IP-адрес своего же сервера.

- Теперь необходимо придумать имя этому новому домену.

А сейчас лирическое отступление.

- Но мы рассматриваем ситуацию, когда домен поднимается в локальной небольшой сети, так что назначаем любое имя («rogaikopita»). Я, например, обхожусь двухбуквенным именем. Соответственно, и DNS зона, которую поднимем, будет кукольной.

- Итак, имя нашли. В ответ пришло гнусное предупреждение о том, что имя должно походить на domain.microsoft.com — проигнорируем, нажимаем Yes.

- После минуты обиженного молчания Windows соглашается с нашим именем и даже угодливо предлагают свой вариант Domain NetBIOS Name — соглашаемся.

- Далее следует создание каталогов для размещения базы данных AD. Существует мнение, что базу NTDS лучше не держать на системном диске, чтобы не снижать быстродействие. Когда в AD сидит 10 000 пользователей, это заметно, но в нашей провинциальной сети на 10-100 пользователей особого простора в скорости мы не заметим, так что оставляем все по умолчанию.

- Держать на системном диске каталог SYSVOL тоже не рекомендуется. Далее получаем сообщение об ошибке настройки зоны DNS — выбираем пункт «I will correct the problem later by configuring DNS manually» (Advanced).

- Теперь нарываемся на очередную швабру — Permission. Нужно честно ответить на вопрос о том, есть ли в сети машины под управлением старых операционок или только под Windows 2000 и выше. В нашей организации все круто, у всех пользователей стоит XP или Win2K, поэтому выбираем следующий вариант: Permission compatible only with Windows 2000…

- Далее вводим пароль для режима восстановления (этот режим — отдельная тема политики безопасности). В следующем окне читаем о том, что уже натворил, давим Next и идем спать, ибо начинается шаманский танец «Конфигурирование Active Directory».

- После просмотра танца: Finish —> Restart now…

Обзор групповой политики

Групповая политика представляет собой самый простой способ настройки компьютера и параметров пользователей в сетях на основе доменных служб Active Directory. Если ваша компания не использует групповую политику, вы упускаете отличную возможность для снижения расходов, управления конфигурациями, поддержания производительности и удобства для пользователей, а также повышения уровня безопасности. Групповая политика дает возможность настроить многочисленные параметры одновременно.

В данном техническом документе приведены простые и понятные требования и инструкции по использованию групповой политики.

- Сеть должна работать на основе доменных служб Active Directory (то есть хотя бы на одном сервере должна быть установлена роль доменных служб Active Directory). Чтобы узнать больше о доменных службах Active Directory, см. Обзор доменных служб Active Directory на веб-сайте TechNet.

- Компьютеры, которыми требуется управлять, должны быть присоединены к домену, а пользователи, которыми нужно управлять, должны использовать на своих компьютерах для входа в систему учетные данные домена.

- Необходимо разрешение для изменения групповой политики в домене.

Хотя в центре внимания этого технического документа находится использование групповой политики в доменных службах Active Directory, параметры групповой политики можно также настроить локально на каждом компьютере. Эта возможность хорошо подходит для однократных сценариев или компьютеров рабочей группы, но локальную групповую политику не рекомендуется использовать в коммерческих сетях на основе доменных служб Active Directory. Причина проста. Групповая политика на основе домена централизует управление, что позволяет работать с множеством компьютеров из одного места. Локальная групповая политика требует работы с каждым компьютером по отдельности, что не является идеальным сценарием для больших сред. Чтобы получить дополнительные сведения о настройке локальной групповой политики, см. Редактор локальной групповой политики на веб-сайте TechNet.

Windows 7 применяет параметры политики, определенные с помощью групповой политики. В большинстве случаев для применения таких параметров отключается пользовательский интерфейс. Кроме того, поскольку Windows 7 сохраняет параметры групповой политики в безопасных расположениях реестра, стандартные учетные записи пользователей не позволяют изменить такие параметры. Таким образом, за один раз параметр можно настроить и применить на множестве компьютеров. Если параметр больше не применяется к компьютеру или пользователю, групповая политика удаляет этот параметр политики, восстанавливает исходный параметр и включает соответствующий пользовательский интерфейс. Эта функциональность является одновременно удивительной и чрезвычайно мощной.

| Примечание |

|---|

| Стандартными учетными записями пользователей являются учетные записи пользователей, входящих в группу локальных пользователей, но не входящих в группу локальных администраторов. Их возможность настраивать параметры системы ограничена. Windows 7 поддерживает стандартные учетные записи пользователей лучше, чем предыдущие версии Windows, что позволяет таким учетным записям изменять часовой пояс, устанавливать принтеры, устранять проблемы с сетевыми подключениями и т. д. Развертывание стандартных учетных записей пользователей является лучшей методикой, и для этого всего лишь не нужно добавлять учетные записи пользователей в группу локальных администраторов. При присоединении компьютера к домену Windows 7 автоматически добавляет группу пользователей домена в группу локальных пользователей. |

Службы Active Directory

Службы Active Directory состоят из нескольких служб каталогов. Самая известная — это доменные службы Active Directory, обычно сокращенно AD DS или просто AD.

Доменные службы

Доменные службы Active Directory (AD DS) являются краеугольным камнем каждой доменной сети Windows . Он хранит информацию о членах домена, включая устройства и пользователей, проверяет их учетные данные и определяет их права доступа . Сервер, на котором запущена эта служба, называется контроллером домена . С контроллером домена связываются, когда пользователь входит в систему, обращается к другому устройству в сети или запускает бизнес -приложение в стиле Metro, загруженное на устройство.

Другие службы Active Directory (за исключением , как описано ниже), а также большинство серверных технологий Microsoft полагаются на доменные службы или используют их; примеры включают в себя групповую политику , шифрованный файловую систему , BitLocker , доменные имена , Desktop Services Remote , Exchange Server и SharePoint Server .

Самоуправляемые AD DS не следует путать с управляемыми Azure AD DS, которые являются облачным продуктом.

Сертификационные услуги

Службы сертификатов Active Directory (AD CS) создают локальную инфраструктуру открытых ключей . Он может создавать, проверять и отзывать сертификаты открытых ключей для внутреннего использования в организации. Эти сертификаты могут использоваться для шифрования файлов (при использовании с шифрованной файловой системой ), электронной почты (в соответствии со стандартом S / MIME ) и сетевого трафика (при использовании виртуальными частными сетями , протоколом безопасности транспортного уровня или протоколом IPSec ).

AD CS появился раньше Windows Server 2008, но назывался просто Certificate Services.

AD CS требует инфраструктуры AD DS.

Службы федерации

Как следует из названия, AD FS работает на основе концепции федеративного удостоверения .

AD FS требует инфраструктуры AD DS, хотя ее партнер по федерации не может.

Услуги по управлению правами

Службы управления правами Active Directory ( AD RMS , известные как службы управления правами или RMS до Windows Server 2008 ) — это серверное программное обеспечение для управления правами на информацию, поставляемое с Windows Server . Он использует шифрование и форму выборочного отказа в функциональности для ограничения доступа к таким документам, как корпоративная электронная почта , документы Microsoft Word и веб-страницы , а также к операциям, которые авторизованные пользователи могут выполнять с ними.

Domain Naming Master

(отдельная статья тут – Domain Naming Master)

Следующая роль лесного уровня – хозяин именования доменов. Как понятно из определения “лесной”, этого товарища в лесу также не более одного.

Domain Naming Master отвечает за операции, связанные с именами доменов Active Directory. Но не только. Зон ответственности у него четыре:

- Добавление и удаление доменов в пределах леса

- Создание и удаление разделов (application directory partitions)

- Создание и удаление перекрестных ссылок (crossRef)

- Одобрение переименования домена

Пройдемся по каждой чуть подробнее.

Добавление и удаление доменов

Добавлять и удалять домены позволяется только контроллеру с ролью Domain Naming Master. Этот контроллер бдительно следит, чтобы добавляемый домен имел уникальное в пределах леса NETBIOS-имя. Если Naming Master недоступен, на попытках изменить число доменов в лесу можно ставить крест.

Нужно отметить, что проверять уникальность FQDN-имени нового домена на специально отведенном контроллере смысла нет, проще запросить информацию из DNS.

Создание и удаление разделов

В Windows 2003 появилась возможность создавать обособленные разделы, или, как их еще называют, партиции. Партиции используются для хранения в AD произвольных данных. Самый яркий пример использования партиций – хранение данных для DNS-серверов в партициях ForestDnsZones и DomainDnsZones.

Стоит ли говорить, что управление партициями при недоступном DNM невозможно? Хотя… Да, возможен вариант, когда доступный Domain Naming Master хостится на сервере с ОС Windows 2000, тогда о партициях речи тоже не будет.

Создание и удаление перекрестных ссылок

Перекрестные ссылки используются для поиска по каталогу в том случае, если сервер, к которому подключен клиент, не содержит нужной копии каталога; причем ссылаться можно даже на домены вне леса, при условии их доступности. Хранятся перекрестные ссылки (объекты класса crossRef) в контейнере Partitions раздела Configuration, и только Domain Naming Master имеет право в этом контейнере хозяйничать. Понятно, что читать содержимое контейнера может любой контроллер, благо раздел Configuration один для всего леса, но вот изменять его содержимое может лишь один.

Очевидно, что недоступность контроллера с ролью Domain Naming Master опечалит администратора, желающего создать новую перекрестную ссылку, или удалить ненужную.

Одобрение переименования домена

В процессе переименования домена основная утилита этого действа (rendom.exe) составляет скрипт с инструкциями, которые должны будут выполниться в процессе переименования. Все инструкции проверяются, после чего скрипт помещается в атрибут msDS-UpdateScript контейнера Partitions раздела Configuration. Помимо этого, значения атрибута msDS-DnsRootAlias для каждого объекта класса crossRef устанавливаются в соответствии с новой моделью именования доменов. Поскольку право менять содержимое crossRefContainer есть только у контроллера с ролью Domain Naming Master, то очевидно, что проверку инструкций и запись атрибутов выполняет именно он.

Если при проверке скрипта обнаружатся ошибки, или новый лес окажется некошерным, или выявятся пересечения имен между доменами старого и нового лесов, весь процесс переименования будет остановлен.

Пожалуй, Domain Naming Master – единственная роль, без которой можно безболезненно жить годами. Но, разумеется, лучше, когда всё работает.

Аctive directory простыми словами

Если говорить проще AD это база (табличка) находящаяся на одном или нескольких компьютерах-серверах, которая вмещает всю информацию о пользователях подключенных к сети: учетная запись, пароль и права доступа. Благодаря индексации ресурсов домена (сети) поиск устройств или информации происходит очень быстро и не отражается на работе пользователей. Каждый пользователь работает со своими уникальными настройками и правами, поэтому при работе за другим компьютером, но со своим именем и паролем, он увидит свои настройки и рабочий стол, к которому привык.

В общем говоря эта кибертехнология подобна телефонному справочнику, где хранится информация обо всех пользователях и ресурсах сетевого объекта (предприятия или организации)

Служебные программы Интернета соединяют все компьютеры в сеть (Домен). DNS-домены созданы по принципу иерархии, являются основой Интернета. На разных иерархических уровнях идентификация происходит по-разному, а DNS преобразовывает названия сайтов в IP-адрес. Например, diadema.network.com в 192.168.1.8. Где diadema –компьютерное имя, а network – домен этой ячейки.

Домены верхних уровней называются главными (корневыми) доменами.

Нижними уровнями являются «Деревья». Они представляют собой структуру с множеством доменов. Главным звеном структуры есть коренной(главный) домен. Для него создаются низшие (дочерние) Active Directory. Названия (имена) доменов для Active Directory могут использоваться один раз и не повторяться.

Работа с доменами Active Directory

Пользоваться всеми привилегиями служебной программы Active Directory могут только те компьютеры, у которых установлена система (ОС) Windows XP Professional и Windows 2000. Они представляют собой абонентов ADс доступом к различным ресурсам этой сети.

Операционная система (ОС) Windows Server 2003 играет роль главного домена и производит контроль правовых доступов к ресурсам. Иногда предоставляя некоторым контроллерам домена больше прав для выполнения определенных задач, и при переходе на определенные сайты.

Преимущества active directory

Если предприятие заинтересовано в создании доступа к информации не одного пользователя, тогда Active Directory будет отличной альтернативой. Рассмотрим основные достоинства использование приложения Active Directory:

Централизованная база. Active Directory представляет себя, как сконцентрированную службу каталога и реализуется в рамках предприятия. Это значительно облегчает работу модератора, так как руководство учетными записями не требует соединения с двумя или более каталогами. Кроме того, применяется всего одна служба по всем приложениям.

Удобная регистрация. После проведения регистрации, пользователь имеет возможность использовать все ресурсы сети без дополнительных настроек и в любое время.

Делегированное управление. Active Directory дает администраторам возможность передавать свои права. Для этого используется дополнительный мастер «Delegation Of Control Wizard» или настройка разрешения доступа к другим объектам Active Directory.

Встроенная безопасность. Приложение Active Directory работает с системой безопасности, встроенной в Windows Server 2003, что защищает всю сеть от вредоносных программ. Попытка проникновения вирусов будет сразу заблокирована.

Используем базу данных на windows server 2012

БД Windows Server 2012 работает с новыми и усовершенствованными функциями, которые позволяют преобразовывать облачные хранения, сокращая расходы на дополнительные технологии. Также много инноваций для удобной работы c необходимой информацией и работой с доменными службами active directory.

Windows Server 2012 располагает современной платформой с архитектурой, что разделена, тем самым обеспечивает свободу действий при настройке серверной части. Она являет собой универсальную и эластичную платформу для веб-приложений. Современный стиль в работе обеспечивает гибкость и легкость доступа к привычной обстановке и не зависит от устройства, которое используется.

Репликация данных в Active Directory

Репликация — это процедура копирования, которую проводят при необходимости хранения одинаково актуальных сведений, существующих на любом контроллере.

Она производится без участия оператора. Существуют такие виды содержимого реплик:

- Реплики данных создаются из всех существующих доменов.

- Реплики схем данных. Поскольку схема данных едина для всех объектов леса Активных Директорий, ее реплики сохраняются на всех доменах.

- Данные конфигурации. Показывает построение копий среди контроллеров. Сведения распространяются на все домены леса.

Основными типами реплик являются внутриузловая и межузловая.

В первом случае, после изменений система находится в ожидании, затем уведомляет партнера о создании реплики для завершения изменений. Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Процедура репликации между узлами происходит в промежутках минимальной нагрузки на сеть, это позволяет избежать потерь информации.