Что такое ssh

Содержание:

- SSH Academy

- Как использовать команду ssh

- Настройка ssh клиента

- SSH Academy

- Как подключиться по SSH

- Командная строка

- Формат файла ssh_known_hosts

- History of the SSH protocol

- Как отписаться от СМС рассылки

- Opening Backdoors into the Enterprise

- Способы поставить символ градусов Цельсия на клавиатуре

- Графики бинарных опционов: понятие, виды, анализ

- PuTTY Like Программы для Windows

SSH Academy

IAM

IAM Zero Trust Framework

Gartner CARTA

Standing Privileges

Zero Standing Privileges (ZSP)

Ephemeral access

PrivX lean PAM

Identity management

Active Directory

Administrators

Domain administrators

Local administrators

Jump server

IAM Just in time

Just-in-time security tokens

Multi-Factor Authentication (MFA)

OpenID Connect (OIDC)

PAM (Privileged Access Management)

Legacy PAM

Password generator

Password strength

Password vaults

Privileged accounts

PASM

Privilege Elevation and Delegation Management

Privileged session management

Radius

Root accounts

Service accounts

System accounts

Sudo

Users

User IDs

Superuser

Vagrant

Cloud

Cloud applications

Cloud computing

Cloud computing characteristics

Cloud computing companies

Cloud computing definition

Cloud computing models

Cloud computing pros and cons

Cloud computing security

Cloud storage

Cloud technology

IaaS

PaaS

SaaS

SaaS companies

SaaS security

Secure Shell

Secure Shell

Secure Shell protocol

SSH software downloads

SSH certificate authentication

Ipsec

Network monitoring

Port 22

RCP

rlogin

RSH

SCP

Session key

Automated connections

SSH command

SSH configuration

SSHFS SSH File System

SSH for Windows

SSH servers

Tectia SSH Server

SSH server configuration

SSO using SSH agent

Telnet

WinSCP

SSH keys

CAC and PIV smartcards

OpenSSH key authorization

Passphrases

Passphrase generator

Copy ID

Host key

Authorized key

Authorized key file

SSH key basics

SSH key identities

SSH key management

Universal SSH Key Manager

SSH key proliferation

SSH keygen

SSH keys for SSO

Public key authentication

SSH compliance

SSH key compliance

Basel III

COBIT

Cybersecurity framework

Fips 140

Fips 199

Fips 200

GDPR

HIPAA

ISACA

ISACA SSH guide

ISO 27001

NERC-CIP

NIS directive

NIST 7966

NIST 7966 download

NIST 800-53

PCI-DSS

Sans Top 20

Sarbanes Oxley

sshd OpenSSH server process

PuTTY

PuTTY download

PuTTY manuals

PuTTY for Windows

PuTTY for Mac

PuTTY for Windows

PuTTY for Windows installation

PuTTY public keys

PuTTYgen for Linux

PuTTYgen for Windows

SSH tunneling example

Как использовать команду ssh

Следующие требования должны быть выполнены, чтобы иметь возможность войти в удаленный компьютер через SSH:

- Сервер SSH должен быть запущен на удаленной машине.

- Порт SSH должен быть открыт в брандмауэре удаленного компьютера.

- Вы должны знать имя пользователя и пароль удаленной учетной записи. Учетная запись должна иметь надлежащие привилегии для удаленного входа.

Основной синтаксис команды ssh следующий:

ssh :HOST

Чтобы использовать команду ssh, откройте свой терминал или PowerShell и введите ssh, а затем имя удаленного хоста:

ssh ssh.andreyex.ru

При первом подключении к удаленному компьютеру через SSH вы увидите сообщение, подобное приведенному ниже.

The authenticity of host 'ssh.andreyex.ru (192.168.121.111)' can't be established. ECDSA key fingerprint is SHA256:Vybt22mVXuNuB5unE++yowF7lgA/9/2bLSiO3qmYWBY. Are you sure you want to continue connecting (yes/no)?

Каждый хост имеет уникальный отпечаток, который хранится в файле ~/.ssh/known_hosts.

Введите yes для хранения удаленного отпечатка, и вам будет предложено ввести пароль.

Warning: Permanently added 'ssh.andreyex.ru' (ECDSA) to the list of known hosts. dev@ssh.andreyex.ru's password:

После того, как вы введете пароль, вы войдете на удаленный компьютер.

Если имя пользователя не указано, команда ssh использует текущее имя пользователя системы.

Чтобы войти как другой пользователь, укажите имя пользователя и хост в следующем формате:

ssh username@hostname

Имя пользователя также можно указать с помощью опции -l:

ssh -l username hostname

По умолчанию, когда порт не указан, клиент SSH будет пытаться подключиться к удаленному серверу через порт 22. На некоторых серверах администраторы изменяют порт SSH по умолчанию, чтобы добавить дополнительный уровень безопасности для сервера за счет снижения риска автоматизированные атаки.

Чтобы подключиться к порту не по умолчанию, используйте опцию -p для указания порта:

ssh -p 5522 username@hostname

Если вы испытываете проблемы с аутентификацией или соединением, используйте опцию -v, чтобы сказать ssh для печати отладочных сообщений:

ssh -v username@hostname

Чтобы увеличить уровень детализации, используйте -vv или -vvv.

Команда ssh принимает несколько вариантов.

Настройка ssh клиента

В Debian настройки клиентской части ssh делятся на глобальные и пользовательские. Глобальные клиентские настройки находятся в файле /etc/ssh/ssh_config и применяются ко всем пользователям. Пользовательские настройки могут находиться в домашнем каталоге пользователя, в ~/.ssh/config и применяются к одному пользователю. Файл пользовательских настроек не создаётся автоматически в отличие от файла глобальных настроек клиентской части ssh. Для большинства выполняемых задач подойдут настройки по умолчанию, но для удобства использования, так сказать для тюнинга или для выполнения нестандартных задач клиентские настройки изменяются. Рассмотрим вкратце некоторые из этих настроек. Полезно помнить о приоритетах настроек: высший приоритет имеют ключи командной строки, затем следуют настройки пользователя, а после них используются глобальные настройки клиентской части.

Параметр Host. Ограничивает множество хостов, к которым применяются последующие (до ближайшей новой директивы Host) директивы, по указанным шаблонам (хост должен соответствовать хотя бы одному шаблону). Шаблон, состоящий из одного символа *, соответствует любому хосту. Под хостом в данном контексте понимается аргумент имя_хоста передаваемый в командной строке (т.е. никаких преобразований перед сравнением не выполняется).

Параметр HostName. Устанавливает соответствие между псевдонимами, сокращениями и настоящими именами хостов. По умолчанию используется имя, передаваемое в командной строке. Допустимо непосредственное указание IP-адресов.

Параметр Port. Порт на удалённой машине, к которому следует подключаться. Значение по умолчанию — 22

Параметр User. Имя пользователя, которое следует использовать при регистрации в удалённой системе. Полезно, когда на разных серверах используются разные имена, т.к. избавляет от надобности вспоминать каждый раз нужное имя.

В качестве примера я создам файл пользовательских настроек /home/selifan/.ssh/config следующего содержания:

Host sunup

HostName sunup.aitishnik.local

Port 2203

User andrey

Host windbag

HostName windbag.nnov.ru

Port 2280

User joker

Host 212.177.65.1

HostName 212.177.65.1

Port 2222

User forester

Теперь при подключении к компьютерам sunup.aitishnik.local, windbag или по ip адресу 212.177.65.1 мне не нужно вспоминать, ни имя пользователя, ни ssh порт подключения, достаточно после ssh набрать имя сервера. Просто и удобно! Описания всех параметров, значений и некоторых примеров находятся в man ssh_config. Продолжаем настраивать SSH и читаем «Генерация ключей SSH».

Об авторе:

Меня зовут Андрей Золкин. Из более, чем пятнадцати лет работы в сфере информационных технологий, десять лет работаю с системами, базирующимися на открытом исходном коде. На страницах сайта Aitishnik.Ru веду блоги по CMC Joomla и Debian GNU/Linux.

SSH Academy

IAM

IAM Zero Trust Framework

Gartner CARTA

Standing Privileges

Zero Standing Privileges (ZSP)

Ephemeral access

PrivX lean PAM

Identity management

Active Directory

Administrators

Domain administrators

Local administrators

Jump server

IAM Just in time

Just-in-time security tokens

Multi-Factor Authentication (MFA)

OpenID Connect (OIDC)

PAM (Privileged Access Management)

Legacy PAM

Password generator

Password strength

Password vaults

Privileged accounts

PASM

Privilege Elevation and Delegation Management

Privileged session management

Radius

Root accounts

Service accounts

System accounts

Sudo

Users

User IDs

Superuser

Vagrant

Cloud

Cloud applications

Cloud computing

Cloud computing characteristics

Cloud computing companies

Cloud computing definition

Cloud computing models

Cloud computing pros and cons

Cloud computing security

Cloud storage

Cloud technology

IaaS

PaaS

SaaS

SaaS companies

SaaS security

Secure Shell

Secure Shell

Secure Shell protocol

SSH software downloads

SSH certificate authentication

Ipsec

Network monitoring

Port 22

RCP

rlogin

RSH

SCP

Session key

Automated connections

SSH command

SSH configuration

SSHFS SSH File System

SSH for Windows

SSH servers

Tectia SSH Server

SSH server configuration

SSO using SSH agent

Telnet

WinSCP

SSH keys

CAC and PIV smartcards

OpenSSH key authorization

Passphrases

Passphrase generator

Copy ID

Host key

Authorized key

Authorized key file

SSH key basics

SSH key identities

SSH key management

Universal SSH Key Manager

SSH key proliferation

SSH keygen

SSH keys for SSO

Public key authentication

SSH compliance

SSH key compliance

Basel III

COBIT

Cybersecurity framework

Fips 140

Fips 199

Fips 200

GDPR

HIPAA

ISACA

ISACA SSH guide

ISO 27001

NERC-CIP

NIS directive

NIST 7966

NIST 7966 download

NIST 800-53

PCI-DSS

Sans Top 20

Sarbanes Oxley

sshd OpenSSH server process

PuTTY

PuTTY download

PuTTY manuals

PuTTY for Windows

PuTTY for Mac

PuTTY for Windows

PuTTY for Windows installation

PuTTY public keys

PuTTYgen for Linux

PuTTYgen for Windows

SSH tunneling example

Как подключиться по SSH

Для подключения по SSH нам необходимо знать такие данные:

- ip адрес сервера, к которому мы собираемся подключится;

- порт, на котором ожидает подключения SSH сервер, по умолчанию используется 22, но в целях безопасности порт подключения ssh часто изменяют;

- имя и пароль пользователя на удаленном сервере.

Больше ничего не нужно, обычно эти данные присылают в письме вместе с описанием VPS. Теперь перейдем к практике.

1. Подключение через SSH в Linux

В Linux подключение по SSH выполняется с помощью утилиты ssh. Мы более подробно рассматривали работу с ней в статье как пользоваться ssh. Для подключения к удаленному компьютеру ее синтаксис будет выглядеть следующим образом:

$ ssh имя_пользователя@айпи_адрес

Это самый простой вариант, если вам также нужно задать порт, используйте опцию -p:

$ ssh имя_пользователя@айпи_адрес -p порт

Чтобы выполнить подключение по SSH Linux нажмите Ctrl+Alt+T для открытия терминала и наберите команду, заменив нужные значения:

Или, с нестандартным портом:

Если ip_адрес и порт правильные, то на следующем шаге программа попросит у вас ввести пароль:

Если пытаетесь подключится через SSH к этому серверу первый раз, то утилита также попросит подтвердить добавление нового устройства в свой список известных устройств, здесь нужно набрать yes и нажать Enter:

Теперь вы подключены, и все вводимые далее команды будут выполнены на удаленном сервере:

Если же произошла ошибка и IP адрес или порт введены неверно, то вы получите ошибку Connection Refused:

Просто убедитесь что порт введен верно. Если это ваш сервер, то, возможно на нем еще нужно разрешить подключение SSH в брандмауэре. В Ubuntu/Debian для этого на удаленном сервере выполните:

А в CentOS/Fedora:

Если вы используете другой порт для SSH, то замените 22 на свой порт. Для удобства подключения по SSH в дальнейшем можно настроить авторизацию по ключу ssh, чтобы не вводить каждый раз пароль.

Теперь вы знаете как подключиться по ssh linux и решить проблемы с подключением. А теперь перейдем к Windows.

2. Подключение через SSH в Windows

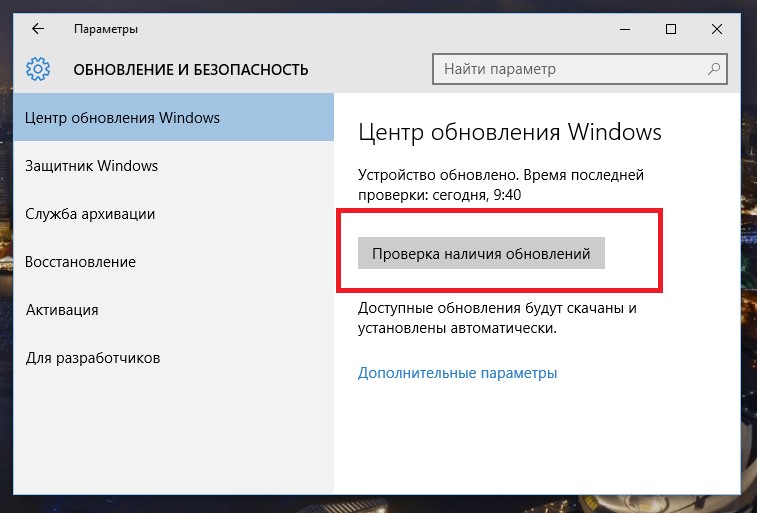

Раньше подключение по SSH из Windows выполнялось только с помощью сторонних утилит, например PuTTY. Но в Windows 10 был добавлен встроенный OpenSSH клиент и работает он точно так же, как и в Linux. По умолчанию этот компонент не активирован. Для его установки откройте Параметры -> Приложения:

Затем выберите Управление дополнительными компонентами:

Здесь нажмите добавить новый компонент и в открывлемся меню выберите OpenSSH Client и нажмите Устанвоить:

Дальше вернитесь назад и дождитесь завершения установки. После того, как SSH клиент будет установлен нужно обязательно перезагрузить компьютер.

После перезагрузки нажмите Win+R чтобы открыть окно запуска команд и наберите в нем cmd:

Далее нажмите Enter. Перед вами откроется командная строка Windows. Здесь можно использовать утилиту ssh. Синтаксис у нее абсолютно такой же, как и для Linux:

ssh имя_пользователя@айпи_адрес -p порт

Например, такой командой можно подключится по SSH к Raspberry Pi, который находится в вашей локальной сети по адресу 192.168.1.5:

Утилита предложит добавить устройство в список известных:

Затем предложит ввести пароль:

Все следующие команды будут выполняться уже на Raspberry Pi или другой удаленной машине, к которой вы подключились.

Теперь подключиться к серверу по ssh из этой операционной системы также просто как и из Linux.

Командная строка

Если вы подключитесь к другому компьютеру по SSH, вы не увидите там рабочий стол и окна программ. Вы увидите чёрный экран и строки текста. Это нормально. Это называется командной строкой. Сейчас вы поймёте.

Когда вы работаете за компьютером, вы обычно видите окна, кнопки, страницы и всё подобное. Это называется графическим интерфейсом.

Графический интерфейс — это не сами программы. Это лишь способ представления программы. Сама программа — это то, что исполняется внутри компьютера: то, что считает, копирует, обрабатывает и так далее. Есть огромное количество программ без графического интерфейса: например, веб-сервер Apache — это программа. Сервер работает на вашем компьютере, занимает память, выдаёт страницы куда нужно, ведёт свою серверную работу, но у него нет графического интерфейса — нет никакого окошка, на которое вы можете сказать «Это сервер».

Или, например, ваш браузер. Если у вас Chrome, то вы видите окно с веб-страницей. А есть версия Headless Chrome, которая может выплёвывать любые страницы в виде картинок прямо на ваш жёсткий диск. У этого «Хрома» нет графического интерфейса со страницей (но есть небольшой интерфейс для настройки).

С нашей человеческой точки зрения интерфейс — это и есть программа. А с точки зрения компьютера интерфейс — это что-то побочное. И опытные программисты довольно часто используют в работе программы, у которых нет графического интерфейса, только командная строка.

Командная строка — это текстовый интерфейс программы. Вы вводите в эту строку команду, программа может в ответ что-то вас спросить текстом, вы ей текстом ответите, и программа сделает свою работу. Мы уже сталкивались с командной строкой, когда собирали своё приложение в электроне или объясняли, как устроен интернет:

Здесь в командной строке пользователь maximilyakhov на компьютере iMac-Maxim выполнил команду ping для адреса thecode.media — то есть проверил, откликается ли сервер с нашим сайтом. Это видно из второй строки. Программа Ping стала показывать статистику: получили пакеты по 64 байта за 79 мс. Пользователь удовлетворился результатом, вышел из программы клавишей Ctrl+C и получил итоговую статистику. Сейчас командная строка готова к новым командам

Бывают и другие интерфейсы программ. Например, может быть голосовой интерфейс: компьютер вас слушает, интерпретирует команды, задаёт вам вопросы голосом.

Может быть интерфейс в виде чата. Вместо того чтобы давать текстовые команды в командной строке, вы пишете команды чат-боту.

Может быть даже физический интерфейс: когда вы играете в приставку, вы даёте команду с помощью джойстика или каких-нибудь палок с датчиками. Когда в вас попадают враги, джойстики могут вибрировать — это приставка вам пытается что-то сказать. Так что графический интерфейс — это лишь одна из разновидностей.

Формат файла ssh_known_hosts

В файлах /etc/ssh/ssh_known_hosts и ~/.ssh/known_hosts хранятся открытые ключи всех машин, с которыми когда-либо устанавливалась связь. Глобальный файл должен быть подготовлен администратором (это необязательно), пользовательский файл поддерживается автоматически: каждый раз, когда поступает запрос на соединение от неизвестной машины, её ключ автоматически заносится в пользовательский файл.

Каждая строка в этом файле содержит следующие поля: имена хостов, битность, порядок, модуль, комментарий. Поля разделены пробелами.

Имена хостов — это разделённый запятыми список шаблонов (символы подстановки — (‘*’ и ‘?’); каждый шаблон сопоставляется с каноническим именем машины (при аутентификации клиента) или с именем, которое указано пользователем (при аутентификации сервера). Этот шаблон может также быть предварён знаком ‘!’ для обозначения отрицания: если имя машины соответствует отрицаемому шаблону, оно будет отвергнуто (этой строкой) даже если оно соответствует другому шаблону в этой же строке. Также можно, заключив имя хоста или IP-адрес в квадратные скобки — ‘,’ — через ‘:’ указать нестандартный порт.

Вместо имён хостов можно записывать их хэши. Это позволит скрыть их от злоумышленника в случае попадания файла в его руки. Для различия хэшей от имён хостов первые предваряются символом ‘|’. На одной строке может быть не больше одного хэша, операция отрицания в этом случае не доступна.

Разрядность, порядок и модуль копируются из ключа хоста RSA, например, /etc/ssh/ssh_host_key.pub. Необязательное поле комментария занимает всю оставшуюся часть строки и игнорируется.

Комментариями также считаются пустые и строки начинающиеся с ‘#’.

Идентификация машины принимается, если любая совпавшая строка содержит правильный ключ. Таким образом, можно (хотя это не рекомендуется) иметь несколько строк или различных ключей для одного и того же хоста. Это неизбежно случается при помещении в файл кратких форм имён хостов из различных доменов. В файлах может содержаться противоречивая информация. Идентификация принимается, если адекватная информация имеется в любом из них.

Заметьте, что строки в этих файлах, обычно имеют длину в несколько сотен символов и, очевидно, не стоит вводить имена хостов вручную. Вместо этого их можно сгенерировать при помощи сценария оболочки или взять из файла / etc/ssh/ssh_host_key.pub, добавив в начале имя хоста.

Пример файла ssh_known_hosts:

# допустимы явные комментарии только на всю строку closenet 192.0.2.53 1024 37 159...93 closenet.example.net cvs.example.net,192.0.2.10 ssh-rsa AAAA1234 = # хэш имени хоста |1|JfKTdBh7rNbXkVAQCRp4OQoPfmI=|USECr3SWf1JUPsms5AqfD5QfxkM= ssh-rsa AAAA1234 =

History of the SSH protocol

The Secure Shell protocol was originally developed by Tatu Ylonen in 1995 in response to a hacking incident in the Finnish university network. A password sniffer had been installed on a server connected directly to the backbone, and when it was discovered, it had thousands of usernames and passwords in its database, including several from Ylonen’s company.

That incident triggered Ylonen to study cryptography and develop a solution he could use himself for remote login over the Internet safely. His friends proposed additional features, and three months later, in July 1995, Ylonen published the first version as open source. It became OpenSSH. Later he took the protocol for standardization at the IETF and designed the SSH File Transfer Protocol (SFTP). He founded SSH Communications Security Corp in December 1995 to provide commercial support for the protocol.

Ylonen still works on topics related to Secure Shell, particularly around key management, as well as broader cybersecurity topics.

Today, the protocol is used for managing more than half of world’s web servers and practically every Unix or Linux computer, on-premise and in the cloud. Information security specialists and system administrators use it to configure, manage, maintain, and operate most firewalls, routers, switches, and servers in the millions of mission-critical networks and environments of our digital world. It is also embedded inside many file transfer and systems management solutions.

Как отписаться от СМС рассылки

Вариант 1.

Для отписки от рассылок предусмотрен вариант отправки пользователем СМС на короткий номер или номер, с которого приходят письма, со словом или кодовым числом. Либо отписки с помощью бесплатного звонка на горячую линию: когда вам нужно поболтать с автоответчиком.

К примеру, на МТС можно заблокировать SMS с определенного номера, отправив сообщение с командой off и этим самым номером на 4424.

Вариант 2.

От SMS рассылки магазинов и других «почтальонов» можно отписаться в личном кабинете на сайте, с которого сыпятся месседжи. Достаточно найти специальную форму, ввести свой номер телефона и подтвердить, что вы точно не желаете получать такого рода сообщения на телефон. А если рекламная рассылка от оператора и его партнеров, найти соответствующий раздел и поставить галочки на услуги, от которых отказываетесь.

Однако эти методы срабатывают, если возможна отправка SMS (номер цифровой) или предусмотрен личный кабинет. А бывает так, что эти варианты не подходят. Особенно когда вы не имеете ни малейшего понятия с какого перепугу банк, название которого вы знаете только из этого спама, регулярно присылает вам предложение взять кредит. Или ночные клубы заваливают смсками о горячих вечеринках, хотя вы подобные заведения обходите стороной. Тогда опробуйте следующие варианты.

Вариант 3.

- В самой ленте сообщений открыть настройки и выбрать пункт наподобие «Добавить в спам-номера».

- Либо, как советуют операторы, связаться с ресурсом, отправляющим сообщения, с помощью контактных данных на официальном сайте или просто найденным в сети. И попросить исключить ваш номер из списка рассылки.

Вариант 4.

Воспользоваться специальными сервисами и приложениями. Например, «СМС не надо!» — сайт специально для отписки от назойливых месседжей.

Вводите свой номер, номер отправителя, текст и дату сообщения. Сервис отправит эти данные распространителю, и вам на электронную почту обещают маякнуть, когда он внесет вас в стоп-лист.

Также есть приложения для блокировки СМС, но, начитавшись отзывов, думаю, что ими стоит пользоваться только в очень запущенных случаях. Если просто хотите избавиться от раздражающего спама, варианты до этого будут попроще.

А теперь несколько конкретных рассылок, от которых, судя по запросам, чаще всего хотят отписаться пользователи.

Opening Backdoors into the Enterprise

Remote SSH port forwarding is commonly used by employees to open backdoors into the enterprise. For example, the employee may set get a free-tier server from Amazon AWS, and log in from the office to that server, specifying remote forwarding from a port on the server to some server or application on the internal enterprise network. Multiple remote forwards may be specified to open access to more than one application.

The employee would also set on the server (most employees do not have fixed IP addresses at home, so they cannot restrict the IP address).

For example, the following command opens access to an internal Postgres database at port 5432 and an internal SSH port at port 2222.

Способы поставить символ градусов Цельсия на клавиатуре

Графики бинарных опционов: понятие, виды, анализ

PuTTY Like Программы для Windows

Ниже перечислены 3 SSH-клиента, основанные на PuTTY, и они выглядят как PuTTY, но предоставляют дополнительные функции для перехода на следующий уровень. Если вы хотите придерживаться среды PuTTY, то стоит взглянуть на один из этих SSH-клиентов для Windows.

2. SuperPutty (бесплатно; с открытым исходным кодом; на основе PuTTY)

SuperPutty – это альтернатива Windows PuTTY, целью которой является создание лучшей версии PuTTY. Однако для запуска требуется PuTTY. Другими словами, SuperPuTTY делает существующую установку PuTTY лучше. Это позволяет сеансам с вкладками, а также передачу файлов SCP между удаленной и локальной системой.

SuperPuTTY требует PuTTY для запуска

Особенности SuperPuTTY включают в себя:

- Пользовательский интерфейс стыковки позволяет персонализировать рабочее пространство и легко управлять несколькими сеансами PuTTY

- Экспорт / Импорт конфигурации сеанса

- Безопасная загрузка файлов с использованием протоколов scp или sftp

- Макеты позволяют настраивать виды сеансов

- Поддерживает конфигурации сеансов PuTTY, включая приватные ключи

- Поддерживает протоколы SSH, RLogin, Telnet и RAW

- Поддерживает локальную оболочку через MinTTY или puttycyg

- Поддерживает Китти

3. PuTTY Tray (бесплатно; с открытым исходным кодом; на основе PuTTY)

PuTTY Tray, как следует из названия, основан на PuTTY. Он добавляет косметические изменения и расширяет PuTTY, используя дополнения, которые делают его лучше, чем PuTTY. Но во многих отношениях это очень похоже на PuTTY. Некоторые из его особенностей включают в себя:

- Минимизация в системный трей (по CTRL + минимизация, всегда или непосредственно при запуске)

- Иконки настраиваемые

- Мигает значок в трее при получении сигнала звонка

- Настраиваемая прозрачность окна

- Гиперссылка на URL

- Портативность: опционально сохраняет конфигурацию сеанса в файлах (например: на USB-накопителе), например, portaPuTTY

- Легкий доступ к настройке «всегда сверху» (в системном меню)

- Поддержка Android adb

Если вы большой поклонник PuTTY, то PuTTY Tray – отличная альтернатива PuTTY SSH.

4. KiTTY (бесплатно; с открытым исходным кодом; на основе PuTTY)

KiTTY – это форк PuTTY, предназначенный для работы в качестве SSH-клиента Windows. KiTTY имеет все функции от PuTTY и добавляет много других функций.

KiTTY очень похож на PuTTY

Хотя весь список функций можно найти на веб-сайте KiTTY, некоторые ключевые добавленные функции перечислены ниже:

- Фильтр сессий

- портативность

- Ярлыки для предопределенной команды

- Автоматический пароль

- Запуск локально сохраненного скрипта в удаленном сеансе

- Значок для каждой сессии

- Отправить в трей

- Быстрый старт повторяющегося сеанса

- Интеграция pscp.exe и WinSCP

KiTTY – еще одна отличная альтернатива PuTTY.