Настройка сервера samba

Содержание:

- Решение проблем

- Проблемы подключения к Windows 7 — mount error(12): cannot allocate memory

- Проблемы получения доступа к ресурсам, защищенным паролем, из Windows

- Диалоговое окно появляется с большой задержкой

- Ошибка: Failed to retrieve printer list: NT_STATUS_UNSUCCESSFUL

- Не удается предоставить общий доступ к папке

- Подключение к серверу завершилось неудачей: (Error NT_STATUS_UNSUCCESSFUL)

- Авторизация с Active Directory

- Step 3 — Creating Users

- Other Packages Related to samba

- Настройка Samba в Ubuntu 16.04

- Установка и запуск Samba

- System Config Samba

- Подключение Windows-клиентов

- Инструмент wbinfo

- Настройка хостов — участников домена для входа доменных пользователей

Решение проблем

Проблемы подключения к Windows 7 — mount error(12): cannot allocate memory

Известная ошибка Windows 7 «mount error(12): cannot allocate memory» может быть исправлена установкой пары ключей в реестре системы Windows:

- (установить значение )

- (установить значение )

В качестве альтернативы можно запустить командную строку от имени Администратора и выполнить следующее:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v "LargeSystemCache" /t REG_DWORD /d 1 /f reg add "HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" /v "Size" /t REG_DWORD /d 3 /f

Выполните одно из следующих действий, чтобы изменения вступили в силу:

- Перезагрузите Windows

- Перезапустите службу на сервере через services.msc

- Выполните в командной строке и ; после остановки служба может перезапуститься автоматически

Примечание: Поиск решения в интернете подскажет другое решение, рекомендующее пользователям добавить ключ, изменяющий размер «IRPStackSize». Это неправильное решение для устранения проблемы в Windows 7. Не применяйте его

Проблемы получения доступа к ресурсам, защищенным паролем, из Windows

Обратите внимание, что это должно быть добавлено в локальный файл smb.conf, а не в файл сервера

# lanman fix client lanman auth = yes client ntlmv2 auth = no

Диалоговое окно появляется с большой задержкой

У меня была проблема, связанная с тем, что диалоговое окно для ввода пароля появлялось с задержкой около 30 секунд, когда я пытался установить соединение из Windows XP/Windows 7. Когда я посмотрел файл error.log на сервере, я увидел:

[2009/11/11 06:20:12, 0] printing/print_cups.c:cups_connect(103) Unable to connect to CUPS server localhost:631 - Interrupted system call

Эта опция предотвращает поиск cups и файла /etc/printcap:

printing = bsd printcap name = /dev/null

Ошибка: Failed to retrieve printer list: NT_STATUS_UNSUCCESSFUL

Если вы являетесь домашним пользователем, используете samba исключительно для организации общего доступа к файлам с сервера или NAS и не заинтересованы в организации общего доступа к принтерам, вы можете исправить эту ошибку, добавив следующие строки в файл /etc/samba/smb.conf:

load printers = No printing = bsd printcap name = /dev/null disable spoolss = Yes

Перезапустите samba:

systemctl restart smbd

…проверьте ваши логи:

cat /var/log/samba/smbd.log

и больше ошибка не должна появляться.

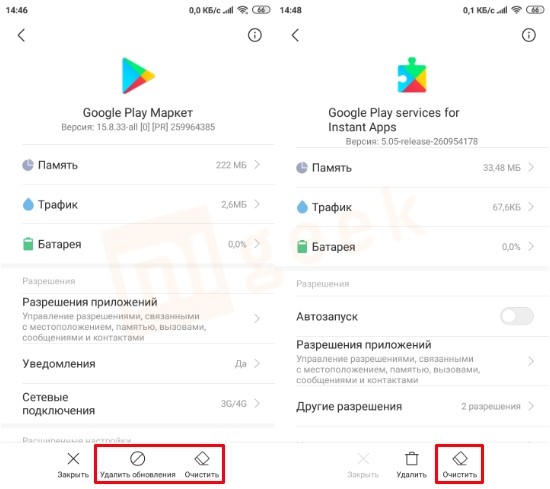

Не удается предоставить общий доступ к папке

Проблема проявляется в том, что, когда вы пытаетесь предоставить общий доступ к папке через Dolphin (файловый менеджер), и вначале, вроде бы, все работает нормально, после перезапуска Dolphin иконка ресурса исчезла из папки, а в терминале (Konsole) вы видите следующий вывод:

‘net usershare’ returned error 255: net usershare: usershares are currently disabled

Для решения проблемы включите пользовательские общие ресурсы, как это описано в разделе .

И вы используете firewall (iptables), поскольку не доверяете вашей локальной (школа, университет, отель) сети. Это может происходить по следующей причине: когда smbclient просматривает локальную сеть, он посылает широковещательный запрос на udp-порт 137. Затем серверы сети отвечают вашему клиенту, но, поскольку исходный адрес ответа отличается от адреса назначения, который видел iptables при отправке запроса, iptables не признает ответ как «установленное соединение» или «относящийся к запросу», и, следовательно, пакет отбрасывается. Возможное решение — добавление:

iptables -t raw -A OUTPUT -p udp -m udp --dport 137 -j CT --helper netbios-ns

в вашу конфигурацию iptables.

Подключение к серверу завершилось неудачей: (Error NT_STATUS_UNSUCCESSFUL)

Вероятно, вы указываете неправильное имя сервера. Чтобы узнать его, запустите на сервере команду и найдите строку «Transient hostname».

Авторизация с Active Directory

Разберем пример конфигурирования файлового сервера samba в домене Windows и настроим авторизацию пользователей на базе LDAP Active Directory.

Подключение к Active Directory

Введем наш сервер в домен. Сначала необходимо убедиться, что сервер доступен по своему доменному имени. Если серверу так и не было задано вменяемого имени, вводим команду:

hostnamectl set-hostname samba.dmosk.local

* где samba — имя сервера; dmosk.local — домен.

После добавляем в DNS наш сервер samba. Ждем минут 15, если у нас используется доменная инфраструктура с несколькими сайтами.

Устанавливаем необходимые компоненты:

dnf install samba-client samba-winbind samba-winbind-clients krb5-workstation

Открываем конфигурационный файл samba:

vi /etc/samba/smb.conf

В разделе редактируем следующие опции:

workgroup = DMOSK

security = ads

* где DMOSK — NETBIOS имя домена; ads — указывает, что для samba будет использоваться модель безопасности LDAP Active Directory.

Также в добавим следующие строки:

kerberos method = secrets and keytab

realm = DMOSK.LOCAL

winbind enum groups = Yes

winbind enum users = Yes

idmap config * : rangesize = 1000000

idmap config * : range = 1000000-19999999

idmap config * : backend = autorid

* где:

- kerberos method — метод проверки kerberos. В данном примере сначала используется secretts.tdb, а затем системная таблица ключей.

- realm — сервер Active Directory. В нашем примере прописан домен, так как по нему можно обратиться к любому из серверов AD.

- winbind enum groups — задает пределы перечисления групп через setgrent(), getgrent() и endgrent().

- winbind enum users — задает пределы перечисления пользователей через setpwent(), getpwent()и endpwent().

- idmap config * : rangesize — определяет количество доступных uids и gids в каждом доменном диапазоне.

- idmap config * : range — определяет доступные совпадающие диапазоны uid и gid, для которых серверная часть является авторитетной.

- idmap config * : backend — задает idmap плагин для использования в качестве SID/uid/gid подсистемы

Вводим сервер в домен:

net ads join -U Administrator@dmosk.local

* где Administrator — учетная запись пользователя AD с правами на ввод компьютеров в домен; dmosk.local — наш домен.

Мы должны увидеть, примерно, следующее:

Using short domain name — DMOSK

Joined ‘SAMBA’ to dns domain ‘dmosk.local’

Разрешаем автозапуск winbind и стартуем его:

systemctl enable winbind —now

Выбираем профиль для аутентификации:

authselect select winbind —force

Проверяем, что наш сервер может получить список пользователей Active Directory:

wbinfo -u

… и групп:

wbinfo -g

Если мы увидели список пользователей и групп, то присоединение сервера к домену завершено.

Настройка шары

Открываем конфигурационный файл samba:

vi /etc/samba/smb.conf

Создаем шару:

comment = Folder for AD users

path = /data/ad

public = no

writable = yes

read only = no

guest ok = no

valid users = «@DMOSK\Domain Users» «@DMOSK\Domain Admins»

create mask = 0777

directory mask = 0777

force create mode = 0777

force directory mode = 0777

inherit owner = yes

* в данном примере мы будем шарить папку на сервере /data/ad; мы предоставим доступ всем пользователям групп Domain Users и Domain Admins домена DMOSK.

Создаем каталог и задаем права:

mkdir /data/ad

chmod 777 /data/ad

Теперь можно перезапустить самбу:

systemctl restart smb

Пробуем подключиться к серверу. У нас должна появиться еще одна папка ad.

Права ACL

И в продолжение разговора о интеграции с AD, попробуем настроить ACL для более тонкого предоставления прав доступа.

Для этого снова открываем конфигурационный файл samba:

vi /etc/samba/smb.conf

В раздел добавим:

acl compatibility = auto

… и создадим новую шару:

comment = Folder for AD ACL

path = /data/adacl

public = no

writable = yes

read only = no

guest ok = no

admin users = «@DMOSK\Domain Admins»

inherit acls = yes

inherit owner = yes

inherit permissions = yes

map acl inherit = yes

* где admin users — пользователи, которые могут менять права папки; inherit acls — наследование acl прав; inherit permissions — наследование прав от папки родителя; map acl inherit — использовать ли схему контроля доступа, хранимую в Windows ACL.

Создаем каталог и задаем права:

mkdir /data/adacl

chmod 777 /data/adacl

Перезапускаем самбу:

systemctl restart smb

Подключаемся к нашей созданной общей папке. Кликаем по ней правой кнопкой мыши — выбираем свойства. На вкладке «Безопасность» мы можем менять права:

Step 3 — Creating Users

In this step, we will create users that can access the shares. They will need access as Samba and system users in order to authenticate with the Samba server when they log in and read and write to the file system.

In the hypothetical company Example.com there are four employees who need to be added to the Samba server and created as users on the Linux system: david, mike, jane, and lucy. In addition to these four, there will be an admin user who will be able to access and administer the personal shares. This user will also own the common shares that everyone can access.

The first step to adding system users is creating home directories for each of them. Rather than using the standard home directories at , the Samba directories and data will be located at . Keeping Samba data in a single location and separated from other user data will make future management tasks such as backups easier.

Note: The users created in this guide are not intended to have SSH logins. If your users already have accounts on the server, you should create a dedicated Samba user for them in order to follow this guide.

The next section will explain the process to add the first user, david, but you will need to repeat this process for mike, jane, and lucy.

The first step is to create the directory where the Samba data will be stored, at the root of the file system. This directory will be called , and its group ownership will be set to , a group that was created when you installed Samba.

Execute the following commands to create the directory and set the group ownership to :

Next, create david’s home directory under the directory:

Now, add david as a system user with the following command:

The options do the following:

- — This sets the location of the user’s home directory.

- — This stops the command from creating david’s home directory. If the system were to create this directory, it would be populated with configuration files such as that are not necessary for the current setup.

- — This sets which shell david will be allocated when he logs in by SSH. An SSH login is not needed for access to a Samba share; setting this to will disable SSH logins.

- — This adds the user to the group, giving them read and write access to their own shares and to the common share.

You will be prompted for a password when you run this command. Choose a unique, non-dictionary based password of 10 characters or more.

Now that the system user david exists, you can set the ownership and permissions on his Samba home directory:

Setting the permissions of the directory to means that new files or directories created under will inherit the group ownership of the parent directory rather than the primary group of the user that created the file or directory. This means, for example, that if the admin user were to create a new directory in david’s share, david would be able to read and write to it.

Next, add david to the Samba server. Samba keeps its own database of users and passwords, which it uses to authenticate logins. In order to log in, all users must be added to the Samba server and enabled. Execute the following commands to accomplish both of these tasks:

The options used here do the following:

- — This adds the user to the Samba server without enabling them.

- — This enables a previously-added user.

The password that you enter here will be used to access the Samba share, and can differ from the system password.

The user david now exists as a system user without the ability to SSH into the server. He has a home directory at , and is registered and enabled as a Samba user.

Repeat this process for every Samba user (mike, jane, and lucy).

To create the admin user, run through the following commands, changing the home directory to :

In addition to creating the admin user, let’s create a group called admins to make the management of the server easier. With read and write permissions to each share, this group can simplify the work of adding and deleting users. For example, if individual users function as admin users and then leave the organization, they need to be individually removed from each share. New administrators also need to be manually added to every share. Creating an admins group and giving this group read-write access to the shares means adding and removing users requires only a single command.

Execute the following commands to create a new group called admins and add the user admin to this group:

Additional users can be added to the admins group by running the second command, , and substituting another user in place of .

The system configurations are now complete, with the organization Example.com’s users set as system and Samba users. Let’s move on to configuring the Samba server so these users can access their share directories.

Other Packages Related to samba

dep:

dpkg

(>= 1.15.6~)

Debian package management system

-

-

dep:

adduser - add and remove users and groups

-

dep:

-

-

dep:

libbsd0

(>= 0.0) - utility functions from BSD systems — shared library

-

dep:

-

-

dep:

libc6

(>= 2.14) - GNU C Library: Shared libraries also a virtual package provided by

libc6-udeb

-

dep:

libc6

(>= 2.17)

-

dep:

libc6

(>= 2.8)

-

dep:

-

-

dep:

libldb1

(>= 0.9.21) - LDAP-like embedded database — shared library

-

dep:

-

-

dep:

libpam-modules - Pluggable Authentication Modules for PAM

-

dep:

-

-

dep:

libpam-runtime

(>= 1.0.1-11) - Runtime support for the PAM library

-

dep:

-

-

dep:

libpopt0

(>= 1.14) - lib for parsing cmdline parameters

-

dep:

-

-

dep:

libpython2.7

(>= 2.7) - Shared Python runtime library (version 2.7)

-

dep:

-

-

dep:

libtalloc2

(>= 2.0.4~git20101213) - hierarchical pool based memory allocator

-

dep:

-

-

dep:

libtdb1

(>= 1.2.7+git20101214) - Trivial Database — shared library

-

dep:

-

-

dep:

libtevent0

(>= 0.9.16) - talloc-based event loop library — shared library

-

dep:

-

-

dep:

libwbclient0

(= 2:4.3.11+dfsg-0ubuntu0.16.04.32) - Samba winbind client library

-

dep:

libwbclient0

(= 2:4.3.8+dfsg-0ubuntu1)

-

dep:

-

-

dep:

lsb-base

(>= 4.1+Debian11ubuntu7) - Linux Standard Base init script functionality

-

dep:

-

-

dep:

procps - /proc file system utilities

-

dep:

-

-

dep:

python

( - interactive high-level object-oriented language (default version)

-

dep:

python

(>= 2.7)

-

dep:

-

-

dep:

python-dnspython - DNS toolkit for Python

-

dep:

-

-

dep:

python-samba - Python bindings for Samba

-

dep:

-

-

dep:

python2.7 - Interactive high-level object-oriented language (version 2.7)

-

dep:

-

-

dep:

samba-common

(= 2:4.3.11+dfsg-0ubuntu0.16.04.32) - common files used by both the Samba server and client

-

dep:

samba-common

(= 2:4.3.8+dfsg-0ubuntu1)

-

dep:

-

-

dep:

samba-common-bin

(= 2:4.3.11+dfsg-0ubuntu0.16.04.32) - Samba common files used by both the server and the client

-

dep:

samba-common-bin

(= 2:4.3.8+dfsg-0ubuntu1)

-

dep:

-

-

dep:

samba-libs

(= 2:4.3.11+dfsg-0ubuntu0.16.04.32) - Samba core libraries

-

dep:

samba-libs

(= 2:4.3.8+dfsg-0ubuntu1)

-

dep:

-

-

dep:

tdb-tools - Trivial Database — bundled binaries

-

dep:

-

-

dep:

update-inetd - inetd configuration file updater

-

dep:

-

-

rec:

attr - Utilities for manipulating filesystem extended attributes

-

rec:

-

-

rec:

logrotate - Log rotation utility

-

rec:

-

-

rec:

samba-dsdb-modules - Samba Directory Services Database

-

rec:

-

-

rec:

samba-vfs-modules - Samba Virtual FileSystem plugins

-

rec:

-

-

sug:

bind9

(>= 1:9.5.1) - Internet Domain Name Server

-

sug:

-

-

sug:

bind9utils - Utilities for BIND

-

sug:

-

-

sug:

ctdb - clustered database to store temporary data

-

sug:

-

-

sug:

ldb-tools - LDAP-like embedded database — tools

-

sug:

-

-

sug:

ntp - Network Time Protocol daemon and utility programs

-

sug:

-

-

sug:

smbldap-tools - Scripts to manage Unix and Samba accounts stored on LDAP

-

sug:

-

-

sug:

ufw - program for managing a Netfilter firewall

-

sug:

-

-

sug:

winbind - service to resolve user and group information from Windows NT servers

-

sug:

Настройка Samba в Ubuntu 16.04

Ставим Samba и если у кого нет — пакет gksu, для возможности запуска окна настроек Samba:

sudo apt install samba system-config-samba gksu

Теперь переходим к настройке сервера

Создаём резервную копию оригинального файла конфигурации Samba:

sudo mv /etc/samba/smb.conf /etc/samba/smb.conf.bak

После этого, создаём свой файл конфигурации:

sudo gedit /etc/samba/smb.conf

Указываем глобальные настройки файлового сервера.

Копируем в файл эти строки:

workgroup = WORKGROUP server string = Samba Server %v netbios name = SambaSrv security = user map to guest = bad user name resolve order = bcast host wins support = no dns proxy = no

Что мы скопировали?

А вот что:

workgroup - рабочая группа, в которой находятся все наши машины server string - строка коментария, где %v - это макрос, который будет заменён на версию Самбы netbios name - имя Самба-сервера, которое будет отображаться в Windows security - по умолчанию выполнять аутентификацию на уровне пользователя map to guest - это инструкция демону, которая сообщает, что делать с запросами. bad user - означает, что запросы с неправильным паролем будут отклонены, если такое имя пользователя существует name resolve order - очередность разрешения IP адресов по NetBIOS имени. bcast - означает отправить в локальную сеть широковещательный запрос. Если все компьютеры между которыми планируется взаимодействие находятся в одной сети этот вариант оптимальный. wins support - не устанавливайте этот параметр в yes если у вас нет нескольких подсетей и вы не хотите, чтобы ваш nmbd работал как WINS сервер

Сохраняем изменения.

Теперь даём общий доступ к папке в Ubuntu, чтобы машины с Windows могли ею пользоваться.

Общий доступ к папке в Ubuntu

Создаём папку, к которой будем открывать доступ для всех:

sudo mkdir -p /samba/obmen

Ключ -p разрешает создавать вложенные папки.

~ — создать каталоги в домашней папке пользователя

После того как папка создана, нужно сделать для нее правильные права доступа. Следующие команды разрешают доступ к папке для всех и делают владельцем nobody:

cd /samba sudo chmod -R 0755 obmen sudo chown -R nobody:nogroup obmen/

Внесём изменения в файл настройки samba, добавив следующий раздел:

path = /samba/obmen browsable = yes writable = yes guest ok = yes read only = no

Теперь ваш конфигурационный файл должен выглядеть вот так:

workgroup = WORKGROUP server string = Samba Server %v netbios name = SambaSrv security = user map to guest = bad user name resolve order = bcast host dns proxy = no path = /samba/obmen browsable =yes writable = yes guest ok = yes read only = no

Чтобы применить изменения, перезапустите сервер Samba:

sudo service smbd restart

С анонимным доступом к общему ресурсу мы закончили.

Теперь можем проверить доступность этой папки в Windows-машине.

Нажимаем Win+R и в адресной строке пишем:

Скрин показывает, что доступ получен, и получен он без вводи логин и пароля, то есть анонимно.

Защищенный общий доступ к папке Ubuntu

Чтобы расшарить папку для Windows в Ubuntu, к которой будут иметь доступ только пользователи из определенной группы, создадим отдельную папку и опишем ее в файле настройки Samba в Ubuntu.

Создаем папку:

sudo mkdir -p /samba/obmen/sec

Устанавливаем права, чтобы доступ к папке получали только пользователи из группы securedgroup.

Создаем группу:

sudo addgroup securedgroup

Настраиваем права:

cd /samba/obmen sudo chmod -R 0770 sec/ sudo chown -R alex:securedgroup sec

Добавляем настройки в конфигурационный файл samba

Открываем конфигурационный файл

sudo gedit /etc/samba/smb.conf

И добавляем в него этот блок:

path = /samba/obmen/sec valid users = @securedgroup guest ok = no writable = yes browsable = yes

Перезапускаем сервер Samba.

Теперь доступ к общей папке в Ubuntu могут получить только пользователи группы securegroup.

Чтобы проверить как это работает добавим пользователя alex в нашу группу:

sudo usermod -a -G securedgroup alex

Чтобы пользователь мог работать с расшаренными папками в Ubuntu, он должен быть в базе данных Samba.

Создаём для него пароль Samba:

sudo smbpasswd -a alex

После ввода команды будет предложено ввести новый пароль.

Для применения изменений перезагружаем файловый сервер.

Для того, чтобы доступ к папке мог получить только определённый пользователь, заменяем @securedgroup на имя пользователя.

Вот и всё

10 октября 2016, 18:32

Александр

Linux

13304

Из этой категории

- Установка LAMP-сервера и phpMyAdmin в Debian 10Установка XAMPP в Debian 10 (Ubuntu) LinuxОтключить пароль SUDO в LinuxBash-команды для экономии времениУстанавливаем Brackets в Debian 10Работа с пакетами при помощи dpkgНастройка Linux Debian 10Скачиваем сайты целиком — утилита wget15 специальных символов-команд, которые нужно знать для работы в Bash Linux42 команды Linux

Установка и запуск Samba

Установка выполняется из репозитория одной командой:

dnf install samba

Разрешаем автостарт сервиса и запускаем его:

systemctl enable smb —now

И проверим, что сервис запустился:

systemctl status smb

Проверяем, что сервер самба позволяет к себе подключиться. Для этого можно с компьютера обратиться к серверу по SMB, например, на компьютере с Windows это можно сделать из проводника, прописав путь к серверу с двух слэшей:

* в данном примере мы подключаемся к серверу Samba с IP-адресом 192.168.1.15.

Если мы настроили сервер правильно, система должна запросить пароль на подключение к Samba. Отказываемся его вводить. На данном этапе проверка закончена.

System Config Samba

Графический интерфейс (GUI) способен во многом облегчить процесс настройки Samba в Ubuntu. Как минимум, пользователю, который только перешел на Linux, этот способ покажется более понятным.

Шаг 1: Установка

Изначально нужно установить специальную программу в систему, которая обладает интерфейсом и которая необходима для осуществления настройки. Сделать это можно с помощью «Терминала», выполнив команду:

Если до этого вы не устанавливали все компоненты Samba себе на компьютер, вам нужно будет вместе с ней загрузить и установить еще некоторые пакеты:

После того как все необходимое было установлено, можно переходить непосредственно к настройке.

Шаг 2: Запуск

Запустить System Config Samba можно двумя способами: с помощью «Терминала» и через меню Bash.

Способ 1: Терминал

Если вы решили использовать «Терминал», то вам необходимо сделать следующее:

- Нажмите сочетание клавиш Ctrl+Alt+T.

-

Введите следующую команду:

- Нажмите Enter.

Далее вам потребуется ввести системный пароль, после чего откроется окно программы.

Способ 2: Меню Bash

Второй способ многим покажется проще, так как все операции выполняются в графическом интерфейсе.

- Нажмите на кнопку меню Bash, которая находится в верхнем левом углу рабочего стола.

Введите в открывшемся окне поисковой запрос «Samba».

Нажмите по одноименной программе в разделе «Приложения».

После этого система запросит у вас пароль пользователя. Введите его и программа откроется.

Шаг 3: Добавление пользователей

Перед тем как приступать непосредственно к настройке папок Samba нужно добавить пользователей. Делается это через меню настроек программы.

- Нажмите по пункту «Настройка» на верхней панели.

В меню выберите пункт «Пользователи Samba».

В появившемся окне нажмите «Добавить пользователя».

В выпадающем списке «Имя пользователя Unix» выберите пользователя, которому будет разрешено входить в папку.

Вручную введите имя пользователя Windows.

Введите пароль, а затем повторите его ввод в соответствующем поле.

Нажмите кнопку «ОК».

Таким образом вы можете добавить одного или нескольких пользователей Samba, а в будущем определить их права.

Шаг 4: Настройка сервера

Теперь нужно приступить к настройке сервера Samba. Это действие выполняется на порядок проще в графическом интерфейсе. Вот что нужно сделать:

- В главном окне программы нажмите по пункту «Настройка» на верхней панели.

Из списка выберите строку «Параметры сервера».

В появившемся окне, во вкладке «Основной», введите в строке «Рабочая группа» название группы, все компьютеры которой смогут подключаться к серверу Samba.

Введите описание группы. При желании можете оставить значение по умолчанию, этот параметр ни на что не влияет.

Перейдите на вкладку «Безопасность».

Определите режим аутентификации как «Пользователь».

Выберите из выпадающего списка «Шифровать пароли» интересующий вас вариант.

Выберите гостевую учетную запись.

Нажмите «ОК».

После этого настройка сервера будет окончена, можно переходить непосредственно к созданию папок Samba.

Шаг 5: Создание папок

Если ранее вы не создавали общедоступные папки, то окно программы будет пустым. Для создания новой папки, вам нужно выполнить следующее:

- Кликните по кнопке с изображением знака плюс.

В открывшемся окне, во вкладке «Основной», нажмите «Обзор».

В файловом менеджере укажите нужную папку для ее расшаривания.

В зависимости от предпочтений, поставьте галочки рядом с «Запись разрешена» (пользователю будет позволено редактировать файлы в общедоступной папке) и «Виден» (на другом ПК добавляемая папка будет видна).

Перейдите во вкладку «Доступ».

На ней есть возможность определить пользователей, которым будет разрешено открывать расшаренную папку. Для этого поставьте отметку рядом с «Предоставить доступ только определенным пользователям». После этого нужно выбрать их из списка.

Если вы собираетесь сделать общедоступную папку, то поставьте переключатель в положение «Предоставить доступ всем».

Нажмите кнопку «ОК».

После этого в главном окне программы будет отображаться только что созданная папка.

При желании вы можете создать еще несколько папок, используя вышеприведенную инструкцию, или же изменить уже созданные, нажав по кнопке «Изменить свойства выбранного каталога».

Как только вы создадите все нужные папки, можете закрывать программу. На этом инструкция по настройке Samba в Ubuntu с помощью программы System Config Samba окончена.

Подключение Windows-клиентов

Важно

В ОС семейства Windows активируйте учетную запись Администратора командой:

Подключение клиента с ОС Windows 7

Для подключения клиента с ОС Windows 7 войдите в систему под учётной записью Администратора и с помощью текстового редактора создайте текстовый файл с именем со следующим содержимым:

samba_7_2008_fix.reg

Windows Registry Editor Version 5.00 "DomainCompatibilityMode"=dword:00000001 "DNSNameResolutionRequired"=dword:00000000

Дважды кликните файл, чтобы импортировать его в реестр. После этого перезагрузитесь, чтобы изменения вступили в силу.

Теперь необходимо ввести компьютер в Samba-домен. Для этого перейдите в свойства компьютера, а оттуда в настройку удалённого доступа. Во вкладке «Имя компьютера» нажмите кнопку «Изменить».

Далее укажите, что компьютер является членом домена, и введите его имя:

Введите имя и пароль пользователя, созданного на Samba-сервере и входящего в группу администраторов домена:

После этого компьютер станет членом домена:

Подключение клиента с ОС Windows 10

Для подключения клиента с ОС Windows 10 войдите в систему под учётной записью Администратора и с помощью текстового редактора создайте текстовый файл с именем со следующим содержимым:

samba_7_2008_fix.reg

Windows Registry Editor Version 5.00 "DomainCompatibilityMode"=dword:00000001 "DNSNameResolutionRequired"=dword:00000000

Дважды кликните файл, чтобы импортировать его в реестр. После этого перезагрузитесь, чтобы изменения вступили в силу.

Отредактируйте файл на сервере, добавив в секцию «global»м следующее:

/etc/samba/smb.conf

... server max protocol = NT1 ...

После этого перезапустите сервис samba:

/etc/init.d/samba restart

samba | * samba -> stop: smbd ... samba | * samba -> stop: nmbd ... samba | * samba -> start: smbd ... samba | * samba -> start: nmbd ...

Теперь необходимо ввести компьютер в Samba-домен. Для этого перейдите в свойства компьютера, а оттуда в настройку удалённого доступа. Во вкладке «Имя компьютера» нажмите кнопку «Изменить».

Далее укажите, что компьютер является членом домена, и введите его имя:

Введите имя и пароль пользователя, созданного на Samba-сервере и входящего в группу администраторов домена:

После этого компьютер станет членом домена:

Подключение клиента с ОС Windows Server 2008

Для подключения клиента с ОС Windows 2008 войдите в систему под учётной записью Администратора и с помощью текстового редактора создайте текстовый файл с именем со следующим содержимым:

samba_7_2008_fix.reg

Windows Registry Editor Version 5.00 "DomainCompatibilityMode"=dword:00000001 "DNSNameResolutionRequired"=dword:00000000

Дважды кликните файл, чтобы импортировать его в реестр. После этого перезагрузитесь, чтобы изменения вступили в силу.

Теперь необходимо ввести компьютер в Samba)домен. Для этого перейдите в свойства компьютера, а оттуда в настройку удалённого доступа. Во вкладке «Имя компьютера» нажмите кнопку «Изменить».

Далее укажите, что компьютер является членом домена, и введите его имя:

Введите имя и пароль пользователя, созданного на Samba-сервере и входящего в группу администраторов домена:

После этого компьютер станет членом домена:

Инструмент wbinfo

При установке пакета samba автоматически устанавливается служба winbindd.

Для работы с этой службой используется инструмент командной строки wbinfo, позволяющий получать информацию о пользователях и группах AD.

Примеры команд:

| Команда | Описание |

|---|---|

| wbinfo -u | Вывести список пользователей |

| wbinfo -g | Вывести список групп |

| wbinfo -i имя_пользователя | Вывести подробную информацию о пользователе |

| wbinfo -?wbinfo —help | Вывести справку по командам |

Настройка хостов — участников домена для входа доменных пользователей

По умолчанию, пользователи домена AD не могут выполнять вход в Linux-системы.Для обеспечения входа в Linux-системы с учетными записями Active Directory необходимо внести следующие изменения в настройки Samba AD DC в настройки пользовательских компьютеров.