Где скачать, как настроить и как отключить службу bitlocker

Содержание:

- Как работает шифрование диска BitLocker

- BitLocker

- Настройка последовательности задач Windows 10 для включения BitLockerConfigure the Windows 10 task sequence to enable BitLocker

- Прежде чем начатьBefore you start

- Отзывы

- Windows

- Почему при шифровании диска с операционной системой проверка системы завершается ошибкой?Why is the system check failing when I am encrypting my operating system drive?

- Как включить BitLocker

- Почему для ввода ПИН-кода или 48-значного пароля восстановления нужно использовать функциональные клавиши?Why do I have to use the function keys to enter the PIN or the 48-character recovery password?

- Сбор сведений о состоянии из технологий BitLockerGather status information from the BitLocker technologies

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

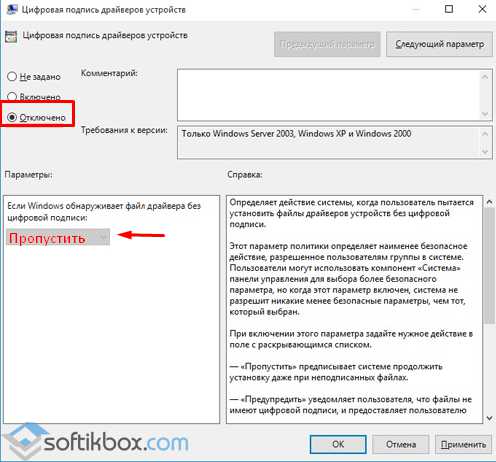

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

BitLocker

Программа BitLocker впервые появилась в операционной системе Windows Vista в качестве функции шифрования данных статических дисков. С ее помощью у каждого пользователя этой и последующих версий ОС Windows появилась возможность защищать свои персональные сведения от потенциальных оффлайн атак, вроде кражи офисного компьютера или переносного устройства с контактной информацией о клиентах, цифровой версией договоров, бухгалтерскими, торговыми системами.

Описание

В отличие от ранних версий шифровальных инструментов ОС, BitLocker защищает не отдельные файлы или папки, а диск целиком. Это значит, что абсолютно вся информация на диске, находящемся под защитой BitLocker, становится недоступной для посторонних глаз. Таким образом, компания Microsoft решила частую проблему, когда информацию из украденного устройства легко было получить, просто переставив жесткий диск на другой компьютер.

Функция использует надежные алгоритмы шифрования AES 128 и AES 256, а ключи доступа можно хранить:

- На самом компьютере;

- В чипе TPM;

- На USB-устройстве (смарт-карта, флешка с кодом);

- В учетной записи Microsoft.

Большим преимуществом является возможность зашифровать не только жесткий диск, но также флешки и загрузочные диски, NTFS и FAT системы и многое другое. Шифровать новую информацию отдельно не придется, если выбранный том уже находится под защитой BitLocker, все попадающие на него файлы будут шифроваться автоматически.

Пользователи также получают принудительную возможность восстановления доступа к диску в случае потери ключа, в виде сохранения резервного ключа в учетной записи Microsoft или в отдельном файле.

Плюсы и минусы

В мире найдется немного людей, которым совершенно нечего скрывать. И еще меньше частных предприятий. А значит, защита данных необходима, и BitLocker предоставляет такую возможность с минимальной затратой ресурсов и рядом достоинств:

- Под защитой находятся не отдельные элементы дисков или систем, а тома целиком. Шифрованию подвергаются все файлы за исключением нечитаемых поврежденных секторов и незначительных файлов самой функции BitLocker.

- Большой перечень поддерживаемых для шифрования томов.

- Простота выполнения шифрования, операция не сложнее обычной установки программы.

- Проверенные и надежные алгоритмы шифрования.

- Возможность как сложной системы открытия нужного тома с помощью специальной смарт-карты и пароля, так и традиционного для большинства пользователей цифрового пин-кода.

При создании продуктов массового потребления без слабых сторон обойтись невозможно. Главной проблемой для безопасности данных при этом выступает компания Microsoft, активно продвигая возможность сохранения единого резервного ключа данных для всех зашифрованных систем в рамках предприятия. Это означает, что заполучив доступ к этому ключу, который может быть обычным файлом, сохраненным на компьютере руководителя, злоумышленник получит доступ ко всем устройствам сразу.

Вторая значимая проблема также связана с запасными ключами, ведь их наличие обязательно, а хранить их можно в учетной записи, которая сама по себе очень уязвима к атакам. Или же в файле, который довольно легко найти, ведь прячут его зачастую рядом с «сейфом».

Третий отрицательный фактор – если есть шифратор, значит, появится и программа для взлома. Подобные программы уже созданы, хотя для их работы требуется соблюдение определенных условий.

Таким образом, BitLocker – отличное средство защиты личных данных для широкого круга пользователей, но воспринимать его как панацею от всех потенциальных угроз не стоит.

Перед тем как скачать BitLocker бесплатно на русском языке, прочитайте характеристики софта и требования к вашему устройству.

| Название: | BitLocker 1.0 |

| Размер: | 500 Кб |

| Обновлено: | 15.06.2020 |

| Требования: | Windows XP и выше |

| Статус: | Бесплатная |

| Загрузок: | 350 |

Настройка последовательности задач Windows 10 для включения BitLockerConfigure the Windows 10 task sequence to enable BitLocker

Во время настройки последовательности задач для запуска средства BitLocker напрямую или через пользовательский скрипт целесообразно добавить логику обнаружения, выполнена или нет настройка BIOS на компьютере.When configuring a task sequence to run any BitLocker tool, either directly or using a custom script, it is helpful if you also add some logic to detect whether the BIOS is already configured on the machine. В следующей последовательности задач мы используем образец сценария (ZTICheckforTPM. WSF) на веб-странице Deployment Guys для проверки состояния микросхемы TPM.In the following task sequence, we are using a sample script (ZTICheckforTPM.wsf) from the Deployment Guys web page to check the status on the TPM chip. Вы можете скачать этот скрипт из блога Deployment Guys по этой ссылке Проверка включения TPM.You can download this script from the Deployment Guys Blog post, Check to see if the TPM is enabled.

В следующей последовательности задач мы добавили пять действий:In the following task sequence, we added five actions:

-

Проверка состояния TPM.Check TPM Status. Выполняет скрипт ZTICheckforTPM.wsf, чтобы определить, включены ли микросхемы TPM.Runs the ZTICheckforTPM.wsf script to determine if TPM is enabled. В зависимости от состояния, скрипт задает свойства TPMEnabled и TPMActivated в значения TRUE или FALSE.Depending on the status, the script will set the TPMEnabled and TPMActivated properties to either true or false.

-

Настройка BIOS для TPM.Configure BIOS for TPM. Запускает средства поставщика (в данном случае HP, Dell и Lenovo).Runs the vendor tools (in this case, HP, Dell, and Lenovo). Чтобы выполнять данное действие только в необходимых случаях, добавьте условие, которое позволит выполнить действие, если модуль TPM еще не активирован.To ensure this action is run only when necessary, add a condition so the action is run only when the TPM chip is not already activated. Воспользуйтесь свойствами из скрипта ZTICheckforTPM.wsf.Use the properties from the ZTICheckforTPM.wsf.

Примечание

Обычно организации должны заключить эти инструменты в сценарии для получения дополнительной регистрации и обработки ошибок.It is common for organizations to wrap these tools in scripts to get additional logging and error handling.

-

Перезапуск компьютера.Restart computer. Перезагружает компьютер.Self-explanatory, reboots the computer.

-

Проверка состояния TPM.Check TPM Status. Выполняет скрипт ZTICheckforTPM.wsf еще раз.Runs the ZTICheckforTPM.wsf script one more time.

-

Включение BitLocker.Enable BitLocker. Выполняет встроенное действие для активации BitLocker.Runs the built-in action to activate BitLocker.

Прежде чем начатьBefore you start

Для выполнения процедур, описанных в этом сценарии, выполните указанные ниже действия.To complete the procedures in this scenario:

- У вас должны быть учетные данные администратора домена.You must have domain administrator credentials.

- Тестовые компьютеры должны быть присоединены к домену.Your test computers must be joined to the domain.

- На тестовых компьютерах необходимо включить BitLocker после присоединения к домену.On the test computers, BitLocker must have been turned on after joining the domain.

Ниже описаны основные действия, которые выполняются с помощью средства просмотра паролей восстановления BitLocker.The following procedures describe the most common tasks performed by using the BitLocker Recovery Password Viewer.

Просмотр паролей восстановления для компьютераTo view the recovery passwords for a computer

- В окне » Пользователи и компьютеры Active Directory» найдите и щелкните контейнер, в котором находится компьютер.In Active Directory Users and Computers, locate and then click the container in which the computer is located.

- Щелкните объект компьютера правой кнопкой мыши и выберите пункт Свойства.Right-click the computer object, and then click Properties.

- В диалоговом окне Свойства перейдите на вкладку Восстановление BitLocker и просмотрите пароли восстановления BitLocker, связанные с компьютером.In the Properties dialog box, click the BitLocker Recovery tab to view the BitLocker recovery passwords that are associated with the computer.

Копирование паролей восстановления для компьютераTo copy the recovery passwords for a computer

- Выполните действия, описанные в предыдущей процедуре, чтобы просмотреть пароли восстановления BitLocker.Follow the steps in the previous procedure to view the BitLocker recovery passwords.

- На вкладке Восстановление BitLocker диалогового окна свойства щелкните правой кнопкой мыши пароль восстановления BitLocker, который вы хотите скопировать, и выберите команду Копировать сведения.On the BitLocker Recovery tab of the Properties dialog box, right-click the BitLocker recovery password that you want to copy, and then click Copy Details.

- Нажмите клавиши CTRL + V, чтобы вставить скопированный текст в конечное расположение, например текстовый файл или электронную таблицу.Press CTRL+V to paste the copied text to a destination location, such as a text file or spreadsheet.

Поиск пароля восстановления с помощью идентификатора пароляTo locate a recovery password by using a password ID

- В окне пользователи и компьютеры Active Directory щелкните контейнер домена правой кнопкой мыши и выберите пункт Поиск пароля восстановления BitLocker.In Active Directory Users and Computers, right-click the domain container, and then click Find BitLocker Recovery Password.

-

В диалоговом окне Поиск пароля восстановления BitLocker введите первые восемь символов пароля восстановления в поле ИД пароля (первые 8 символов) и нажмите кнопку Поиск.In the Find BitLocker Recovery Password dialog box, type the first eight characters of the recovery password in the Password ID (first 8 characters) box, and then click Search.

Для выполнения процедур, описанных в этом сценарии, вы просматриваете и копируете пароли восстановления для компьютера и используете идентификатор пароля для поиска пароля восстановления.By completing the procedures in this scenario, you have viewed and copied the recovery passwords for a computer and used a password ID to locate a recovery password.

Отзывы

Windows

le class=»article» data-id=»114094836851″>

Функция шифрования диска BitLocker позволяет уберечь ваши данные в случае утери компьютера. Чтобы получить данные с вашего диска, потребуется ввести пароль, даже если диск будет извлечен из компьютера и будет подключен к другому.

Также можно включить шифрование и для внешних дисков.

Функция работает только в следующих версиях Windows:

— Pro, Enterprise, и Education версии Windows 10;

— Pro и Enterprise версии Windows 8 и 8.1;

— Ultimate и Enterprise версии Windows Vista и Windows 7;

— Windows Server 2008 или более новая версия.

По умолчанию, для работы BitLocker требуется наличие специального модуля TPM на материнской плате вашего компьютера.

Однако, можно использовать функцию шифрования и без него.

Обратите внимание, что процесс шифрования может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Включение BitLocker.

1. Нажмите на клавиатуре клавиши Windows + R.

2. В новом окне введите gpedit.msc и нажмите ОК.

3. В левой части нового окна Редактор локальной групповой политки выберите Конфигурация Компьютера > Административные шаблоны > Компонент Windows.

В правой части окна дважды щелкните по Шифрование диска BitLocker.

4. Дважды щелкните по Диски операционной системы.

5. Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

6. В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

7. Закройте окно Редактор локальной групповой политки.

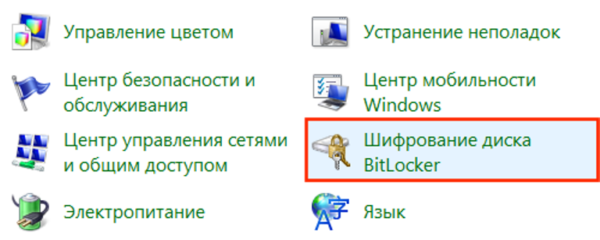

8. Нажмите правой кнопкой мыши по значку Windows и выберите Панель управления.

9. Выберите значок Шифрование диска BitLocker.

10. Выберите Включить BitLocker.

11. Дождитесь окончания проверки и нажмите Далее.

12. Ознакомьтесь с предупреждениями и нажмите Далее.

Обратите внимание, что в случае утери пароля, вы также не сможете получить доступ к данным на диске, поэтому рекомендуется сделать резервную копию самых важных документов

13. Начнется процесс подготовки, во время которого нельзя выключать компьютер. В ином случае загрузочный раздел может быть поврежден и Windows не сможет быть загружена.

14. Нажмите кнопку Далее.

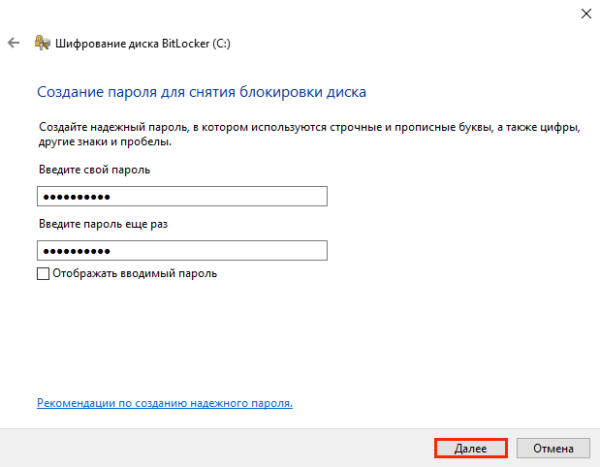

15. Укажите пароль, который будет использоваться для разблокировки диска при включении компьютера и нажмите кнопку Далее. Рекомендуется, чтобы он отличался от пароля пользователя на компьютере.

16. Выберите, каким образом требуется сохранить ключ восстановления. Этот ключ поможет вам получить доступ к диску, если вы забудете пароль от диска. После чего нажмите Далее.

Предлагается несколько вариантов восстановления (в этом варианте ключ был распечатан):

— Сохранить в вашу учетную запись Майкрософт — если на компьютере осуществлен вход в личную запись Microsoft, то в случае утери пароля можно будет разблокировать диск с помощью учетной записи Microsoft;

— Сохранить в файл — ключ будет сохранен в текстовом документе.

— Напечатать ключ восстановления — ключ будет распечатан на указанном принтере.

Ключ рекомендуется хранить отдельно от компьютера.

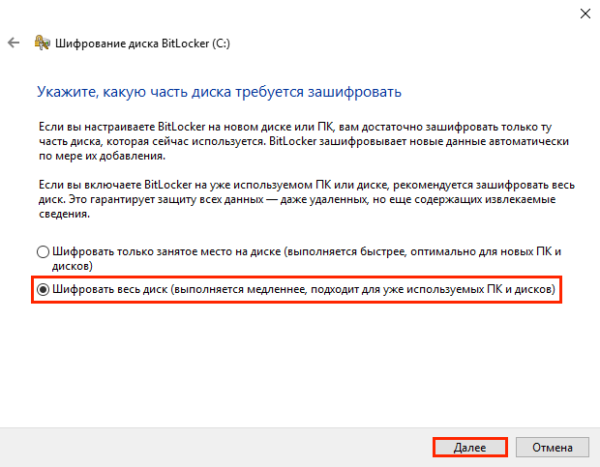

17. Для надежности рекомендуется выбрать шифрование всего диска. Нажмите Далее.

18. Выберите Новый режим шифрования и нажмите Далее.

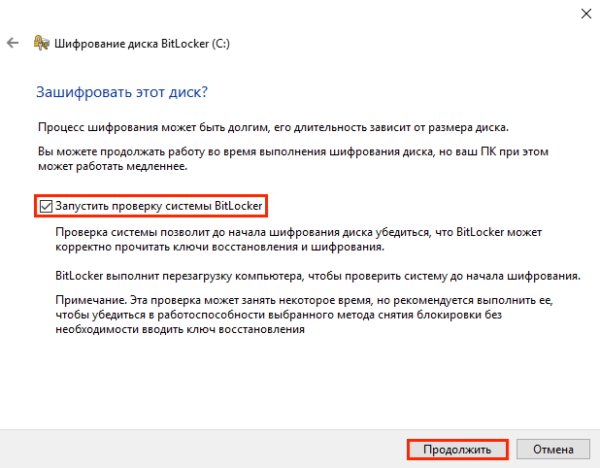

19. Поставьте галочку напротив Запустить проверку системы BitLocker и нажмите Продолжить.

20. Появится уведомление о том, что требуется перезагрузить компьютер, а в панели уведомлений — значок BitLocker. Перезагрузите компьютер.

21. Сразу после перезагрузки у вас появится окно ввода пароля. Введите пароль, который вы указывали при включении шифрования, и нажмите Enter.

22. Шифрование начнется сразу после загрузки Windows. Нажмите на значок BitLocker в панели уведомлений, чтобы увидеть прогресс.

Обратите внимание, что шифрование может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Отключение BitLocker.

1. Нажмите на значок BitLocker в правом нижнем углу.

2. Выберите Управление BitLocker.

3. Выберите Отключить BitLocker.

4. В новом окне нажмите Отключить BitLocker.

5. Процесс дешифровки также может занять продолжительное время, в зависимости от размера диска. В это время вы можете пользоваться компьютером как обычно, настраивать ничего не потребуется.

Почему при шифровании диска с операционной системой проверка системы завершается ошибкой?Why is the system check failing when I am encrypting my operating system drive?

Проверка системы позволяет убедиться, что встроенное ПО компьютера (BIOS или UEFI) совместимо с BitLocker, а доверенный платформенный модуль работает правильно.The system check is designed to ensure your computer’s BIOS or UEFI firmware is compatible with BitLocker and that the TPM is working correctly. Проверка системы может завершаться ошибкой по следующим причинам:The system check can fail for several reasons:

- встроенное ПО компьютера (BIOS или UEFI) не поддерживает чтение с USB-устройств флэш-памяти;The computer’s BIOS or UEFI firmware cannot read USB flash drives.

- во встроенном ПО компьютера (BIOS или UEFI) или в меню загрузки не включено чтение с USB-устройств флэш-памяти;The computer’s BIOS, uEFI firmware, or boot menu does not have reading USB flash drives enabled.

- в компьютер вставлено несколько USB-устройств флэш-памяти;There are multiple USB flash drives inserted into the computer.

- неправильно введен ПИН-код;The PIN was not entered correctly.

- встроенное ПО компьютера (BIOS или UEFI) поддерживает только функциональные клавиши (F1–F10) для ввода чисел в предзагрузочной среде;The computer’s BIOS or UEFI firmware only supports using the function keys (F1–F10) to enter numerals in the pre-boot environment.

- ключ запуска удален до завершения перезагрузки компьютера;The startup key was removed before the computer finished rebooting.

- из-за неисправности доверенного платформенного модуля не удалось предоставить ключи.The TPM has malfunctioned and fails to unseal the keys.

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

Шаг 2. Нажмите «Система и безопасность».

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

Шаг 3. Щелкните «Шифрование диска BitLocker».

Щелкаем на «Шифрование диска BitLocker»

Щелкаем на «Шифрование диска BitLocker»

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Нажимаем на текстовую ссылку «Включить BitLocker»

Нажимаем на текстовую ссылку «Включить BitLocker»

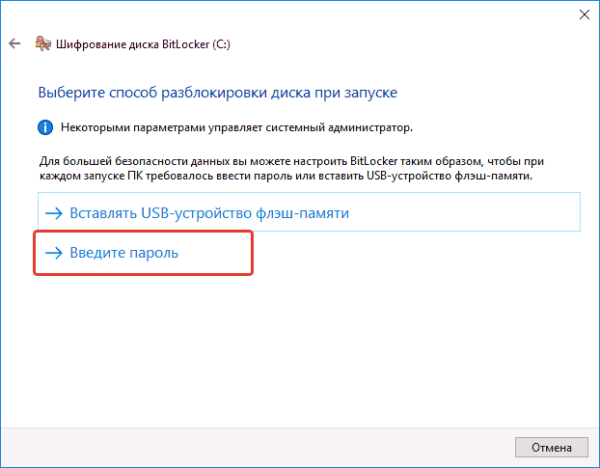

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Дважды вводим пароль, нажимаем «Далее»

Дважды вводим пароль, нажимаем «Далее»

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Шаг 8. Нажмите «Далее».

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Шаг 10. Затем определитесь с этими двумя параметрами.

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Шаг 11. Нажмите «Далее».

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Перезагружаем компьютер

Перезагружаем компьютер

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Почему для ввода ПИН-кода или 48-значного пароля восстановления нужно использовать функциональные клавиши?Why do I have to use the function keys to enter the PIN or the 48-character recovery password?

Клавиши F1–F10 имеют универсальные коды опроса, доступные в предзагрузочной среде на всех компьютерах для всех языков.The F1 through F10 keys are universally mapped scan codes available in the pre-boot environment on all computers and in all languages. Клавиши с цифрами от 0 до 9 не используются в предзагрузочной среде на всех клавиатурах.The numeric keys 0 through 9 are not usable in the pre-boot environment on all keyboards.

Если используется улучшенный ПИН-код, пользователям рекомендуется выполнить дополнительную проверку системы в ходе настройки BitLocker, чтобы убедиться, что в предзагрузочной среде можно ввести правильный ПИН-код.When using an enhanced PIN, users should run the optional system check during the BitLocker setup process to ensure that the PIN can be entered correctly in the pre-boot environment.

Сбор сведений о состоянии из технологий BitLockerGather status information from the BitLocker technologies

Откройте окно Windows PowerShell с повышенными привилегиями и выполните все указанные ниже команды.Open an elevated Windows PowerShell window, and run each of the following commands.

| КомандаCommand | ЗаметкиNotes |

|---|---|

| получить-доверенный платформенный модуль > C:\TPM.txtget-tpm > C:\TPM.txt | Экспорт сведений о доверенном платформенном модуле (TPM) локального компьютера.Exports information about the local computer’s Trusted Platform Module (TPM). Этот командлет показывает различные значения в зависимости от того, имеет ли микросхемы TPM версию 1,2 или 2,0.This cmdlet shows different values depending on whether the TPM chip is version 1.2 or 2.0. Этот командлет не поддерживается в Windows 7.This cmdlet is not supported in Windows 7. |

| Manage-bde: Status \ > C:\BDEStatus.txtmanage-bde –status > C:\BDEStatus.txt | Экспорт сведений о общем состоянии шифрования всех дисков на компьютере.Exports information about the general encryption status of all drives on the computer. |

| Manage-bde c:manage-bde c: -protectors-Get \ > C:\Protectors-protectors -get > C:\Protectors | Экспортирует сведения о методах защиты, используемых для ключа шифрования BitLocker.Exports information about the protection methods that are used for the BitLocker encryption key. |

| REAgentC /info > C:\reagent.txtreagentc /info > C:\reagent.txt | Экспортируются сведения о текущем состоянии среды восстановления Windows (WindowsRE) и любом доступном образе для восстановления в автономном или сетевом образе.Exports information about an online or offline image about the current status of the Windows Recovery Environment (WindowsRE) and any available recovery image. |

| Get-BitLockerVolume \ | штатget-BitLockerVolume | fl | Получение сведений о томах, которые может защищать шифрование диска BitLocker.Gets information about volumes that BitLocker Drive Encryption can protect. |