Никто (почти) не знает, что такое авторизация

Содержание:

- Что такое аутентификация?

- История

- ЕСИА

- Электронные учетные данные

- Почему бы ни реализовать cookie-аутентификацию самостоятельно?

- Что такое аутентификация?

- Аутентификация с помощью ID токенов

- Недостатки или минусы двухфакторной аутентификации

- Авторизация

- Ошибки аутентификации

- Что нужно знать о защите данных в банке с помощью 3D-Secure

- Что такое Аутентификация

- Литература

- Быстрые способы решения возникшей проблемы на смартфоне или планшете

- Доступ к API с помощью токенов доступа

- Двухфакторная аутентификация

- Верификаторы

- Элементы системы аутентификации

- Совместная работа аутентификации и цифровой подписи

- Архитектура ESET Secure Authentication

- Ссылки

- Расчёт собственных средств (капитала)

- Факторы аутентификации

- Особенности удалённой аутентификации

Что такое аутентификация?

Простыми словами, это — проверка подлинности. Но вы ведь можете сказать, что существует такое понятие как авторизация. И это — то же самое. Хорошо, давайте объясню поподробнее.

Например, вы — клиент банка, и у вас есть банковская карта. Вы управляете ее балансом на планшете через мобильный банк.

Как удаленный сервер, то есть мобильный сайт банка, может определить то, что именно вы пытаетесь осуществить вход в очередной раз? Очень просто. Достаточно запросить у вас логин и пароль.

Но что случится тогда, когда злоумышленник каким-либо образом узнает эти данные? Он сможет залогиниться сам и получить полный доступ к управлению вашими средствами — наберет кредитов или просто переведет на другие счета!

Поэтому придумали такую процедуру как двухфакторная авторизация:

● Первый фактор — это проверка логина и пароля;

● Второй фактор — проверка чего-то, что не подвластно взлому, например, сервис требует ввести SMS.

Таким образом, даже если взломщик правильно введет авторизационные данные, то все равно получит информацию о том, что авторизация держателя карты завершена неуспешно, так как просто не сможет подтвердить доступ с помощью SMS.

Но вы ведь скажете, что в случае кражи смартфона злоумышленники легко получат доступ и к SMS, и к браузеру, в котором многие часто хранят авторизационные данные.

Все верно, поэтому двухфакторную аутентификацию следует настраивать правильно, и сейчас я вам это продемонстрирую на примере известного сервиса электронных платежей WebMoney.

История

С древних времён перед людьми стояла довольно сложная задача — убедиться в достоверности важных сообщений. Придумывались речевые пароли, сложные печати. Появление методов аутентификации с применением механических устройств сильно упрощало задачу, например, обычный замок и ключ были придуманы очень давно. Пример системы аутентификации можно увидеть в старинной сказке «Приключения Али́-Бабы́ и сорока разбойников». В этой сказке говорится о сокровищах, спрятанных в пещере. Пещера была загорожена камнем. Отодвинуть его можно было только с помощью уникального речевого пароля: «Сим-Сим, откройся!».

В настоящее время в связи с обширным развитием сетевых технологий автоматическая аутентификация используется повсеместно.

ЕСИА

Система идентификации и аутентификации («ЕСИА») представляет собой специальный сервис, созданный для того, чтобы обеспечить реализацию различных задач, связанных с проверкой подлинности заявителей и участников межведомственного взаимодействия в случае предоставления каких-либо муниципальных или государственных услуг в электронной форме.

Для того чтобы получить доступ к «Единому порталу государственных структур», а также каким-либо другим информационным системам инфраструктуры действующего электронного правительства, для начала нужно будет пройти регистрацию учетной записи и, как следствие, получить ПЭП.

Электронные учетные данные

Бумажные учетные данные — это документы, подтверждающие личность или другие атрибуты физического или юридического лица, называемые субъектом учетных данных. Некоторые общие бумажные документы включают паспорта, свидетельства о рождении , водительские права и удостоверения личности сотрудников. Сами учетные данные удостоверяются различными способами: традиционно, возможно, с помощью подписи или печати, специальной бумаги и чернил, высококачественной гравировки, а сегодня с помощью более сложных механизмов, таких как голограммы, которые делают учетные данные узнаваемыми и трудными для копирования или кузница. В некоторых случаях простого владения учетными данными достаточно, чтобы установить, что физический владелец учетных данных действительно является субъектом учетных данных. Чаще всего учетные данные содержат биометрическую информацию, такую как описание субъекта, изображение субъекта или собственноручную подпись субъекта, которая может использоваться для подтверждения того, что владелец учетных данных действительно является субъектом учетных данных. Когда эти бумажные учетные данные представляются лично, биометрические данные аутентификации, содержащиеся в этих учетных данных, могут быть проверены, чтобы подтвердить, что физический держатель учетных данных является субъектом.

Учетные данные электронной идентификации привязывают к токену имя и, возможно, другие атрибуты. В настоящее время используются различные типы электронных учетных данных , и постоянно создаются новые типы учетных данных (eID, электронная идентификационная карта избирателя , биометрические паспорта, банковские карты и т. Д.). Как минимум, учетные данные включают идентифицирующую информацию, которая позволяет восстановить записи регистрации, связанные с учетными данными и именем, связанным с подписчиком.

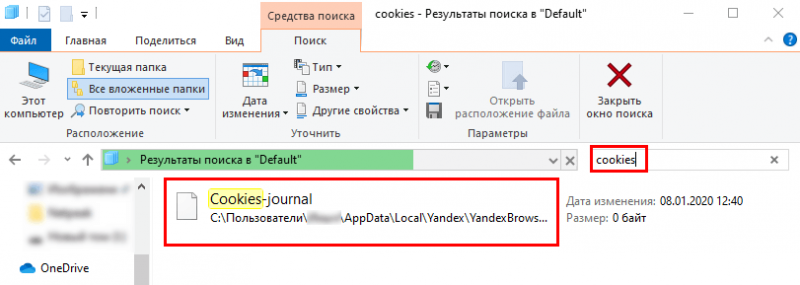

В зависимости от конфигураций, о которых вы узнаете в последующих статьях, аутентификация с помощью форм использует cookie-наборы для выдачи билетов аутентификации клиентам и пользователям. Более общий термин для обозначения такого подхода называется cookie-аутентификацией. Аутентификация с применением cookie-наборов на первый взгляд кажется весьма простой системой. Может возникнуть вопрос: а почему бы ни реализовать ее самостоятельно, применяя cookie-наборы и переменные сеанса?

Причина — та же, по которой разработчики не реализуют другие средства ASP.NET, от состояния сеанса до платформы веб-элементов управления. Дело не только в том, что среда ASP.NET избавляет от забот, но также и в том, что она предлагает безопасную, хорошо протестированную и расширяемую реализацию. Ниже перечислены некоторые преимущества реализации аутентификации с помощью форм ASP.NET:

-

Cookie-наборы аутентификации являются защищенными.

-

Аутентификация с помощью форм — тщательно протестированная система.

-

Аутентификация с помощью форм интегрирована с классами безопасности .NET.

Аутентификация средствами cookie-наборов выглядит простой, но если ее реализовать неправильно, получится незащищенная система. Сами по себе cookie-наборы не являются безопасным местом хранения информации, поскольку злоумышленник может легко просмотреть и отредактировать данные cookie-набора. Если аутентификация основана на незащищенных cookie-наборах, хакер может легко подвергнуть опасности систему.

По умолчанию модуль аутентификации с помощью форм шифрует аутентифицирующую информацию перед помещением ее в cookie-набор. Он также снабжает ее хеш-кодом и проверяет cookie-набор при возврате на сервер, чтобы убедиться, что он не подвергался изменениям. Комбинация этих двух процессов обеспечивает безопасность cookie-наборов и избавляет от необходимости писать собственный код защиты. Большинство примеров доморощенных cookie-аутентификаций гораздо менее безопасны.

Аутентификация с помощью форм тщательно протестирована

Аутентификация с помощью форм — неотъемлемая часть ASP.NET, и как таковая используется во множестве веб-приложений и на множестве веб-сайтов. Когда столько людей применяют одну и ту же систему, все недостатки очень быстро выявляются, публикуются и разрешаются. До тех пор, пока вы вовремя устанавливаете все заплаты, можете считать себя в безопасности. С другой стороны, если вы создаете собственную систему аутентификации на основе cookie-наборов, то лишаетесь преимуществ такого массового тестирования. И первый случай обнаружения уязвимости будет связан с взломом вашей работающей системы.

Интеграция с платформой безопасности ASP.NET

Все типы аутентификации ASP.NET являются частью общей согласованной платформы. Аутентификация с помощью форм полностью интегрирована с этой платформой безопасности. Например, она наполняет объект контекста безопасности (IPrincipal), как и должна это делать. Это позволяет легко настроить поведение аутентификации с помощью форм по своему усмотрению.

Что такое аутентификация?

На самом деле, это та процедура, которая хорошо знакома не только нам (современным жителям), но и нашим далеким предкам (практически испокон веков).

Если говорить кратко, то аутентификация — это процесс проверки подлинности (аутентичность — это значит подлинность)

Причем не важно каким способом (их существует как минимум несколько типов). Простейший пример

Вы заходите в свою квартиру открывая замок ключом. И если дверь таки открылась, то значит вы успешно прошли аутентификацию.

Разложим в этом примере все по полочкам:

- Ключ от замка — это ваш идентификатор (вставили и повернули — прошли идентификацию). В компьютерном мире это аналог того, что вы сообщили системе свое имя (ник, никнейм).

- Процесс открывания (совпадения ключа и замка) — это аутентификация. В компьютерном мире — это аналог прохождения этапа проверки подлинности (сверке введенного пароля).

- Открывание двери и вход в квартиру — это уже авторизация (получение доступа). В сети — это вход на сайт, сервис, программу или приложение.

Как вы уже, наверное, поняли — двухфакторной аутентификации в данном примере будет отвечать наличие на двери второго замка (либо наличие собаки в доме, которая уже проведет свою собственную аутентификацию опираясь на биометрические признаки — запах, внешний вид, наличие вкусняшек у вас в кармане).

Еще один пример. Печать на документе (в паспорте, сургучная печать на старинных письмах).

Как видите — все предельно просто. Но сегодня под этим термином чаще всего понимают именно электронную аутентификацию, т.е. процесс входа на сайты, сервисы, в системы, электронные кошельки, программы и даже подключение к домашней WiFi сети. Но по сути, тут мало отличий от приведенного примера.

В электронном варианте у вас так же будет идентификатор (в простейшем случае это логин) и пароль (аналог замка), необходимый для аутентификации (входа в систему, получение доступа к интернету, входа в онлайн-сервис и т.п.).

Как я уже говорил выше, существует несколько типов аутентифаторов:

- Пароль. Знаешь пароль — проходи. Это самый простой и дешевый способ проверки подлинности. Фишка в том, что пароль знают только те, кому надо. Но есть несколько «но». Пароль можно подобрать, либо украсть, либо получить путем социального инжиниринга (развода), поэтому его надежность всегда находится под сомнением.

-

Устройство (токены). Простейший пример — это карта или ключ доступа (на манер того, что используется в домофонах). Ну, или банковская карта, дающая доступ к вашим деньгам. Защита тут выше, чем у пароля, но устройство можно украсть и несанкционировано использовать. К тому же, такая проверка подлинности подразумевает под собой расходы.

-

Биометрия. Отпечаток пальца, сетчатка глаза, голос, лицо и т.п. Этот способ аутентификации считается наиболее надежным и тут не нужно с собой носить устройство, которое можно потерять или украсть (просто достаточно быть собой).

Правда, точность идентификации тут не стопроцентная, да и системы эти не из дешевых.

Как видите, нет идеала. Поэтому зачастую для усиления безопасности используют так называемую двухфакторную (двухэтапную) аутентификацию. Давайте рассмотрим на примере.

Аутентификация с помощью ID токенов

Давайте посмотрим на OIDC аутентификацию на практике.

Наши объекты здесь: браузер, приложение, запущенное в браузере, и сервер авторизации. Когда пользователь хочет войти в систему, приложение отправляет запрос авторизации на сервер авторизации. Учетные данные пользователя проверяются сервером авторизации, и если все хорошо, сервер авторизации выдает идентификационный токен приложению.

Затем клиентское приложение декодирует маркер идентификатора (который является JWT) и проверяет его. Это включает в себя проверку подписи, и мы также должны проверить данные claim. Вот некоторые примеры проверок:

- issuer (): был ли этот токен выдан ожидаемым сервером авторизации?

- audience (): наше приложение — целевой получатель этого токена?

- expiration (): этот токен в течение допустимого периода времени для использования?

- nonce (): мы можем связать этот токен с запросом на авторизацию, сделанным нашим приложением?

После того как мы установили подлинность токена ID, пользователь проходит аутентификацию. Теперь у нас есть доступ к identity claims и мы знаем, кто этот пользователь.

Теперь пользователь аутентифицирован. Пришло время взаимодействовать с API.

Недостатки или минусы двухфакторной аутентификации

Высокий уровень защиты не всегда может быть удобен.

Например, это связано с тем, что:

- При повседневном использовании одного и того же сервиса или соцсети необходимо при каждом входе в аккаунт вводить все сведения заново согласно правилам двухуровневой защиты;

- Иногда сложно самостоятельно установить приложение аутентификации;

- На номер мобильного телефона может поступать рекламный спам;

- Смс с кодом может поступить с задержкой;

- При утере телефона восстановить доступ к аккаунтам сложно;

- Если информация особенно ценная – необходимо активировать двухэтапный уровень безопасности непосредственно на электронных устройствах для исключения спам атаки на сами устройства.

Если двухэтапная защита нецелесообразна – ее можно просто отключить и вернуться в стандартный режим проверки безопасности входа в аккаунт с помощью обычного логина и пароля.

Авторизация

Авторизация – наименее простой способ, обеспечивающий доступ к определенным функциям или ресурсам различных систем путем введения, к примеру, логина и пароля. В данном случае различие между понятиями состоит в том, что при авторизации пользователю всего лишь предоставляются определенные права, в то время как аутентификация — это как раз-таки сравнение того же логина и пароля с данными, зарегистрированными в самой системе, после чего можно получить доступ к расширенным или скрытым функциям того же интернет-ресурса или программного продукта (использование кода авторизации).

Наверное, многие сталкивались с ситуацией, когда загрузку файла с сайта невозможно произвести без авторизации на ресурсе. Вот именно после авторизации и следует процесс аутентификации, открывающий такую возможность.

Ошибки аутентификации

При использовании любого из упомянутых выше типов аутентификаторов (паролей, устройств и биометрии) возможны ошибки. Откуда они берутся и как их можно избегать и разрешать? Давайте посмотрим на примере.

Допустим, что вы хотите подключить компьютер или смартфон к имеющейся у вас в квартире беспроводной сети. Для этого от вас потребуют ввести название сети (идентификатор) и пароль доступа (аутентификатор). Если все введено правильно, то вас авторузует и вы получите доступ с подключаемого устройства в интернет.

Но иногда вам при этом может выдаваться сообщении об ошибке аутентификации. Что в этом случае вам сделать?

- Ну, во-первых, проверить правильность вводимых данных. Часто при вводе пароль закрывается звездочками, что мешает понять причину ошибки.

- Часто используются пароли с символами в разных регистрах (с большими и маленькими буквами), что не все учитывают при наборе.

- Иногда причиной ошибки может быть не совсем очевидная двухфакторная система проверки подлинности. Например, на роутере может быть включена блокировка доступа по . В этом случае система проверяет не только правильность ввода логина и пароля, но и совпадение Мак-адреса устройства (с которого вы осуществляете вход) со списком разрешенных адресов. В этом случае придется лезть в настройки роутера (через браузер с подключенного по Lan компьютера) и добавлять адрес этого устройства в настройках безопасности беспроводной сети.

Системы биометрии тоже могут выдавать ошибки при распознавании в силу их несовершенства или в силу изменения ваших биометрических данных (охрипли, опухли, глаза затекли, палец порезали). То же самое может случиться и с приложениями, используемыми для двухфакторной аутентификации. Именно для этаких случаев предусматривают систему получения доступа по резервным кодам. По сути, это одноразовые пароли, которые нужно будет распечатать и хранить в ящике стола (сейфе).

Если обычным способом аутентифицироваться не получается (выдается ошибка), то резервные коды дадут возможность войти. Для следующего входа нужно будет использовать уже новый резервный код. Но у этой палочки-выручалочки есть и обратная сторона медали — если у вас эти резервные коды украдут или выманят (как это было со мной, ), то они сработают как мастер-ключ (универсальная отмычка) и вся защита пойдет прахом.

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Использую для заработка

Что нужно знать о защите данных в банке с помощью 3D-Secure

Безопасность покупок в сети – одна из самых важных задач для банков и платёжных систем. Рост количества таких покупок привлекает множество злоумышленников, желающих получить доступ к пользовательским данным, а затем и выполнить кражу денег с банковских счетов таких пользователей. Для предотвращения подобных сценариев банки активно задействуют разнообразные технологии, одной из которых является популярная технология «3Д-Secure».

«3D-Secure» — это специальный XML-протокол, поддерживающий безопасность расчётов в сети с применением платёжных карт. Кодификация «3D» означает использование трёх независимых доменов (D):

- банка, обслуживающего конкретный сетевой магазин;

- банка – эмитента платёжной карты;

- домена платёжной системы (Visa, Master Card и других).

Важным этапом платёжной идентификации клиента в 3D-Secure является ввод подтверждающего пароля на защищённой странице в сети. Такой пароль можно получить только по телефону через смс, что существенно уменьшает шансы злоумышленника на перехват и подмену такого пароля. После ввода пароля осуществляется подтверждение платежа и оплата выбранного товара.

Что такое Аутентификация

Аутентификация представляет собой процедуру подтверждения подлинности.

Проверка осуществляется с помощью электронной подписи либо другого электронного ключа, может быть использован пароль и иные способы.

- Пароль – это введенное при регистрации слово, выданный графический ключ либо PIN-код.

- Механизм – в качестве такого устройства может быть использована карточка либо USB-ключ.

- Биометрика – это сетчатка глаза, отпечаток пальца, голос либо фото.

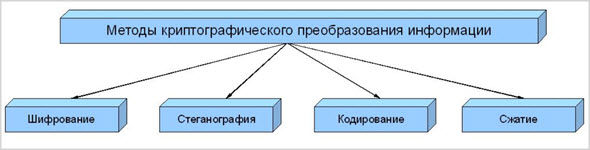

Данное понятие, чаще всего, применяется к любым информационным носителям. Процедура может быть взаимной и односторонней, наиболее популярным является криптографический метод проверки.

Одним из самых актуальных и востребованных способов проверки подлинности для входа в любую компьютерную систему является ввод пары логина и пароля, которые сохраняются в базе данных при регистрации или создании документа (страницы, аккаунта, кабинета).

Аутентификация состоит из следующих операций:

Если вы впервые входите на сайт и не знаете, что делать то следующий список поможет вам разобраться.

- Пользователем вводится логин и пароль.

- Веденная информация сравнивается с информацией в базе данных: при правильном вводе, пользователь попадает в нужный ему раздел (кабинет, страницу).

Пароль проходит проверку:

В некоторых случаях вводимый вами пароль закрыт звездочками (или точками), будьте внимательны при вводе данных.

- С применение шифров SSL или TLS.

- В открытом виде.

Двухфакторная Аутентификация 2FA

Двухфакторная аутентификация является одним из вариантов идентификации пользователя.

Используется в различных сервисах, чаще всего, это интернет-ресурсы, связанные с важной информацией либо с приложениями (сайтами), где можно проводить денежные операции

Двухфакторная Аутентификация подразумевает высший уровень защиты и состоит из таких этапов:

- Ввод логина и пароля.

- Ввод одноразового кода, который приходит на личный телефон пользователя и на указанную им электронную почту.

- В некоторых случаях может понадобиться специальный USB-ключ либо биометрические данные.

На первый взгляд, кажется, что Двухфакторная Аутентификация будет лишней, ведь уже и так создан индивидуальный логин и никому не известный пароль.

Однако стоит отметить, что на сегодня придумано огромное количество различных программ, подбирающих пароли, чем очень часто и пользуются злоумышленники, чтобы добраться к чужим данным.

А имея двойную защиту, никто не сможет получить доступ к вашей странице (аккаунту, кабинету) потому, как дополнительно необходимо иметь доступ к вашему телефону и электронной почте.

Огромным преимуществом является то, что о любых попытках взлома вы будете уведомлены сразу же, ведь если кто-то и сможет угадать ваш пароль, то вам придет подтверждающее СМС, и вы сразу сможете сменить его. На сегодня такой вид аутентификации является самым популярным и безопасным.

https://youtube.com/watch?v=44TCi7O_oPk

Разобрав все системы безопасности, становится ясно, что одной из самых надежных и удобных является двухфакторная аутентификация.

Ведь использовать систему, где необходимы биометрические данные человека не всегда удобно, по той причине, что человек может порезать палец, с которого уже невозможно будет снять отпечаток либо может опухнуть глаз и распознавание сетчатки не произойдет, голос может охрипнуть и многое другое.

Но если уж с вами и случилось что-то подобное не стоит отчаиваться, ведь для этого придуман доступ к системе с помощью резервных кодов – это пароль, который может быть использован один раз в экстренном случае.

Хранить его следует очень хорошо, чтобы никто посторонний не имел к нему выхода, ведь вы должны понимать, что если кто-то найдет его, то он автоматически будет иметь доступ к системе. Помимо этого при входе в программу с помощью резервных паролей, имеющийся пароль должен быть изменен и возможно вы навсегда потеряете доступ к системе.

Литература

- Ричард Э. Смит. Аутентификация: от паролей до открытых ключей = Authentication: From Passwords to Public Keys First Edition. — М.: Вильямс, 2002. — С. 432. — ISBN 0-201-61599-1.

- под. редакцией А.А. Шелупанова, С.Л. Груздева, Ю.С. Нахаева. Аутентификация. Теория и практика обеспечения доступа к информационным ресурсам. = Authentication. Theory and practice of ensuring access to information resources.. — М.: Горячая линия – Телеком, 2009. — С. 552. — ISBN 978-5-9912-0110-0.

- Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C. — М.: Триумф, 2002. — 816 с. — 3000 экз. — ISBN 5-89392-055-4.

- Linn J. Common Authentication Technology Overview,.

- Bellovin S. and M. Merritt. Limitations of the Kerberos Authentication System.

- Kaufman, C. Distributed Authentication Security Service (DASS).

- Anderson, B.,. TACACS User Identification Telnet Option. — December 1984.

- Tardo J. and K. Alagappan. SPX: Global Authentication Using Public Key Certificates. — М.California, 1991. — С. pp.232-244.

- А.А. Гладких, В.Е. Дементьев. Базовые принципы информационной безопасности вычислительных сетей.. — Ульяновск: УлГТУ, 2009. — С. 156.

Быстрые способы решения возникшей проблемы на смартфоне или планшете

Многие владельцы смартфонов и планшетов на Android сталкивались с таким неприятным явлением, как проблемы с аутентификацией.

На первый взгляд может показаться, что данная проблема может возникнуть из-за набора неправильного пароля при входе в сеть.

Но это на первый взгляд, а при дальнейших действиях всё может оказаться еще более не понятнее.

Дальнейшие попытки подключиться к беспроводной сети могут оказаться бесполезными, и устройство может выдать уведомление – «Сохранено, защита WPA/WPA2», либо же просто появится сообщение с ошибкой аутентификации.

Что нужно делать в случае возникновения ошибки «Сохранено, защита WPA/WPA2»?

Если пользователь мобильного устройства, работающего на операционной системе Android 7.0 N и выше, столкнулся с данной ошибкой, то перво-наперво нужно произвести следующие действия:

- Для начала нужно удостовериться, что вы подключаетесь к «Не скрытой сети» Вай-Фай. Скрытая или открытая сеть назначаются в настройках роутера;

- Если сеть «Не скрытая» – вторым этапом следует перезагрузить маршрутизатор. Данное нехитрое действие более чем в 50 процентах устраняет проблемы с аутентификацией и многие другие;

- Следующим полезным действием, в случае если два предыдущих не привели к успеху, будет удаление сети из списка, определение ее по новой и повторное подключение. Удаление сети производится в меню;

- Большое значение в успешной аутентификации имеет написание названия сети Вай-Фай. Название должно состоять из латинских букв и по возможности не иметь других символов – дефисов и прочих;

- Для удобства настройки роутера конфигурационный файл, который правильно сформирован, лучше сохранить на своём компьютере, чтобы при последующих настройках маршрутизатора долго не вспоминать параметры настроек;

- Если не помогло всё вышесказанное, в таком случае следует перепрошить роутер более новой прошивкой, которая ОБЯЗАТЕЛЬНО должна скачиваться с сайта производителя маршрутизатора, и должна быть самой последней версии. Перепрошивка маршрутизатора также помогает избавиться от ошибок аутентификация в большинстве случаев, и в дальнейшем избежать подобных неурядиц.

Более детальные способы устранения ошибки аутентификации

В данном разделе рассмотрим наиболее распространенные действия, которые применимы в большинстве случаев и для широкого круга моделей Вай-Фай роутеров.

Что ещё следует проверить, и при необходимости перенастроить в настройках маршрутизатора?

Пароль

Для начала нужно убедиться, что пароль на Wi-Fi правильно задан. Желательно пароль задавать одними цифрами, так как очень много случаев, когда ошибка аутентификации связана со сложностью пароля. Установив пароль из одних цифр можно в разы уменьшить вероятность набора неправильного пароля и возникновения проблем с аутентификацией.

Шифрование

Шифрование также играет большую роль в работе беспроводной сети, и смена его типа также может устранить ошибку аутентификации для устройств, работающих на Android 7.0. N и выше.

Старые версии с типом шифрования AES попросту не работают. В данном случае шифрование можно поменять на TKIP. В большинстве своем это решает проблему с аутентификацией.

WPA-PSK – как способ решения проблемы

Установка данного типа безопасности также очень успешно решает проблему с аутентификацией. WPA-PSK эффективно работает, как с новыми версиями Android, так и с устаревшими.

Если устройства на Android 7.0 N и выше по каким-то причинам вызывают ошибку аутентификации, то скорее всего данная ошибка возникает из-за устаревшей прошивки роутера. В большинстве случаев перепрошивка полностью устраняет проблемы.

Убираем идентификацию по 802.11N

Как показала практика, с типом идентификации 802.11N также могут работать не все устройства. В настройках маршрутизатора следует отключить данную функцию, перезагрузить роутер, и повторить попытку подключения к Вай-Фай сети.

Заключение

Всё вышеперечисленное практически всегда решает проблему с аутентификацией устройств на Android 7.0 N и выше. Но есть ещё один момент который может затруднить вход в беспроводную сеть Wi-Fi.

Настраивайте свои маршрутизаторы правильно, задавайте несложный, но надёжный пароль, и ошибки с аутентификацией покинут вас навсегда.

Доступ к API с помощью токенов доступа

Двухфакторная аутентификация

В примере выше мы реализовали однофакторную систему аутентификации. Это означает, что для входа в систему пользователю нужно знать всего лишь пароль.

Верификаторы

В любой аутентифицированной онлайн-транзакции верификатор — это сторона, которая удостоверяет, что заявитель владеет и контролирует токен, подтверждающий его или ее личность. Претендент подтверждает свою личность верификатору с помощью токена и протокола аутентификации. Это называется доказательством владения (PoP). Многие протоколы PoP спроектированы таким образом, что верификатор, не знающий токена до запуска протокола аутентификации, ничего не узнает о токене во время выполнения. Проверяющий и CSP могут быть одним и тем же объектом, проверяющий и проверяющая сторона могут быть одним и тем же объектом или все три могут быть отдельными объектами. Для верификаторов нежелательно изучать общие секреты, если они не являются частью того же объекта, что и CSP, который зарегистрировал токены. Если проверяющая сторона и проверяющая сторона являются отдельными объектами, проверяющая сторона должна передать результат протокола аутентификации проверяющей стороне. Объект, созданный верификатором для передачи этого результата, называется утверждением.

Элементы системы аутентификации

В любой системе аутентификации обычно можно выделить несколько элементов:

- субъект, который будет проходить процедуру

- характеристика субъекта — отличительная черта

- хозяин системы аутентификации, несущий ответственность и контролирующий её работу

- сам механизм аутентификации, то есть принцип работы системы

- механизм управления доступом, предоставляющий определённые права доступа субъекту

| Элемент аутентификации | Пещера 40 разбойников | Регистрация в системе | Банкомат |

|---|---|---|---|

| Субъект | Человек, знающий пароль | Авторизованный пользователь | Держатель банковской карты |

| Характеристика | Пароль «Сим-Сим, откройся!» | Тайный пароль | Банковская карта и персональный идентификатор |

| Хозяин системы | 40 разбойников | Предприятие, которому принадлежит система | Банк |

| Механизм аутентификации | Волшебное устройство, реагирующее на слова | Программное обеспечение, проверяющее пароль | Программное обеспечение, проверяющее карту и персональный идентификатор |

| Механизм управления доступом | Механизм, отодвигающий камень от входа в пещеру | Процесс регистрации, управления доступом | Разрешение на выполнение банковских действий |

Совместная работа аутентификации и цифровой подписи

Часто аутентификация и цифровая подпись применяются одновременно. В расширенных электронных подписях лицо , подписавшее, аутентифицировано и однозначно связано с подписью. В случае квалифицированной электронной подписи, как определено в регламенте eIDAS, личность подписывающего лица даже удостоверяется квалифицированным поставщиком трастовых услуг . Такое связывание подписи и аутентификации, во-первых, поддерживает доказательную ценность подписи, обычно называемую неотказуемым источником. Защита сообщения на сетевом уровне называется неотказуемой эмиссией. Авторизованный отправитель и содержимое сообщения связаны друг с другом. Если третье лицо пытается изменить содержимое сообщения, подпись теряет силу.

Архитектура ESET Secure Authentication

ESET Secure Authentication является полностью самостоятельным программным продуктом, предназначенным для корпоративного использования, и представляет собой набор отдельных модулей, которые позволяют внедрять двухфакторную аутентификацию.

В ESET Secure Authentication 2.8 можно выделить серверную и клиентскую часть, взаимодействие которых и обеспечивает реализацию двухфакторной аутентификации.

Серверная часть продукта поддерживает только операционные системы семейства Windows Server. При работе с учетными записями пользователей используется Microsoft Windows Active Directory или собственная база данных. Использование API позволяет внедрять ESA в любые системы аутентификации, такие как веб‑порталы, системы CRM, различные бухгалтерские системы и т. д., а использование пакета SDK позволяет встраивать двухфакторную аутентификацию в собственное программное обеспечение. Управление серверной частью продукта возможно при помощи веб-консоли ESA.

Клиентская часть ESET Secure Authentication совместима с актуальными мобильными платформами и устанавливается на мобильное устройство пользователя, что позволяет ему принимать push-уведомления и генерировать одноразовые пароли доступа. Если по каким-либо причинам использование клиентской части невозможно, то ESET Secure Authentication позволяет использовать аппаратные токены, работающие по стандарту OATH (Open Authentication), и аутентификаторы, соответствующие стандарту FIDO2.

Один из вариантов построения двухфакторной аутентификации при помощи ESET Secure Authentication 2.8 показан на рисунке 1.

Рисунок 1. Пример построения двухфакторной аутентификации при помощи ESET Secure Authentication 2.8

В состав ESET Secure Authentication 2.8 входят следующие компоненты:

- модуль ESA Web Application;

- модуль ESA Remote Desktop;

- модуль ESA Windows Login;

- сервер защиты ESA RADIUS Server;

- служба ESA Authentication Service;

- средство управления ESA Management Tools.

Каждый компонент реализует строго определенный набор функций, о чем мы поговорим далее в статье.

Ссылки

Расчёт собственных средств (капитала)

Форма 134

2015 год

2014 год

2013 год

2012 год

2011 год

2010 год

на 1 января

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

Факторы аутентификации

Существует три общепринятых фактора, которые используются для установления цифровой идентичности для электронной аутентификации, в том числе:

- Фактор знаний, который представляет собой то, что знает пользователь, например пароль, ответы на вопросы, идентификационные номера или PIN-код.

- Фактор владения, который есть у пользователя, например мобильный телефон, компьютер или токен.

- Биометрический фактор, то есть то, чем является пользователь, например его или ее отпечатки пальцев, сканирование глаз или образец голоса.

Из трех факторов биометрический фактор является наиболее удобным и убедительным для подтверждения личности человека, но он является самым дорогостоящим в реализации. У каждого фактора есть свои слабые стороны; следовательно, надежная и строгая аутентификация зависит от сочетания двух или более факторов. Это известно как многофакторная аутентификация , подтипами которой являются двухфакторная аутентификация и двухэтапная проверка.

Многофакторная аутентификация по-прежнему может быть уязвима для атак, включая атаки типа « злоумышленник в середине» и атаки троянских программ.

Особенности удалённой аутентификации

Удалённая аутентификация занимает особое место в классификации в силу сложности её корректной реализации, особенно для информационных систем общего пользования (публичное облако). Кроме перечисленной классификации возможных вариантов технической реализации необходимо учитывать последовательность и состав процедур.

Полный процесс удалённой аутентификации состоит из следующих процедур : регистрация субъекта в центре регистрации (ЦР), обмен, валидация электронного удостоверения (ЭУ) субъекта, принятие решения о прохождении претендента процедуры аутентификации. Каждая процедура состоит из связанных между собой подпроцессов (Таблица 2).

Для наглядности в Таблице 2 приведены не только сами процедуры, но и указана критичность (подверженность атакам) основных процедур и место, где эти процедуры производятся (на сервере или клиенте)

Одна из процедур, на которую необходимо уделять повышенное внимание – регистрация, включающая идентификацию субъекта, создание учётной записи, связывание, трансляцию доверия, подготовку, формирование или регистрацию аутентификатора, выдачу пользователю идентификатора, аутентификатора или устройства, содержащего аутентификатор. Самой уязвимой к различным атакам процедурой является хранение выданного (зарегистрированного) секрета, даже в устройстве