Анализ трафика в яндекс.метрике: практическое руководство

Содержание:

- Мониторинг сети с помощью других утилит

- Результат

- Обеспечьте доскональный анализ трафика с помощью NetFlow

- PandaMoney

- Подборка бесплатных программ для сканирования и анализа WiFi-сетей

- Практические примеры

- Начало работы

- Программы мониторинга в локальной сети

- Structured Properties

- Метод 5: расширение всех ячеек листа или книги

- Использование получаемых данных системой мониторинга (Zabbix)

- Почему изначально данных Яндекс.Метрики и Google Аналитики недостаточно

- Программы, помогающие провести анализ трафика

- WirelessNetView (Windows)

- Как сделать расстояние между границами столбцов равным

- Краткий чеклист (ну а вдруг кто-то решит воспользоваться)

- Как выглядит ссылка с метками и что они означают

- Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

- Как работает сервер DeviceLock EtherSensor

- Измерение S-параметров с помощью векторного анализатора цепей

- Заключение

- Заключение

Мониторинг сети с помощью других утилит

Самая мощная программа для мониторинга сети — это iptraf. Она предоставляет всю необходимую для администраторов информацию. Но, кроме нее, существуют и другие продукты. Рассмотрим их более подробно.

1. iftop

Утилита имеет более простой интерфейс и отображает намного меньше информации. Она выводит ip адреса отправителя и получателя, а также количество переданных или полученных данных за несколько последних секунд:

Установить программу в Ubuntu можно командной:

Хотя здесь отображается информация по каждому соединению, программа не может идентифицировать программу, которая создает пакеты.

2. nload

nload — это очень простая утилита, которая отображает только скорость входящих и исходящих соединений. Это позволяет сделать примитивный анализ сети linux и определить нагрузку. Отображается текущая скорость, максимальная и минимальная скорость за период работы. Также данные о скорости выводятся в виде графика, поэтому вам будет достаточно беглого взгляда, чтобы понять что происходит.

Для установки программы в Ubuntu используйте команду:

3. nethogs

Nethogs — это достаточно интересная утилита для мониторинга сетей, которая выделяется среди других. С помощью нее можно посмотреть какой процесс создает тот или иной трафик. Здесь отображаются PID процессов и имена пользователей, отсортированные по занимаемой пропускной способности сети:

Программа, как и другие доступна из официальных репозиториев, поэтому у вас не возникнет проблем с установкой:

4. bmon

Утилита bmon позволяет отображать достаточно подробно статистику по каждому сетевому интерфейсу. Она работает похоже на nload и выводит график кроме текстовой информации:

Для установки программы выполните:

5. Vnstat

Vnstat отличается от всех инструментов, рассмотренных выше. Программа работает постоянно в фоновом режиме и собирает информацию об использовании сети в лог файл. Далее можно посмотреть какой была нагрузка за определенный период. Для установки утилиты выполните:

Далее необходимо запустить сервис, для этого выполните такую команду:

Далее необходимо немного подождать, пока утилита соберет данные и можно просматривать статистику:

Здесь будет отображаться информация о нагрузке на сеть с указанием дат и периодов. Также вы можете посмотреть доступную информацию в реальном времени. Для этого используйте опцию -l:

Видео про использование и настройку vnstat:

6. bwm-ng

Это еще одна утилита, очень простая в использовании, которая позволяет следить за сетевой нагрузкой в режиме реального времени. Отображаются все доступные сетевые интерфейсы в системе:

Для установки утилиты выполните такую команду:

7. speedometer

Это еще один простой инструмент, который позволяет выполнить мониторинг сети и выводит данные в виде красивых графиков. Для установки программы выполните:

Как видите, она есть в официальных репозиториев не всех дистрибутивов, зато вы можете установить программу из репозитория python.

Опция -r указывает интерфейс, с которого необходимо отображать количество полученных пакетов, а опция -t — отправленных.

8. netwatch

Netwatch — это небольшая утилита, которая входит в набор инструментов Netdiag и показывает сетевые соединения между локальной и удаленными системами, а также скорость, с которой будут передаваться данные. Для установки программы используйте:

Затем для запуска:

9. ifstat

Утилита ifstat показывает пропускную способность сети, измеряя количество переданных и принятых пакетов. Вывод утилиты можно использовать и анализировать в других программах. Утилита не выводит информацию об ip адресах или других параметрах, а только скорость. Для установки используйте:

Для запуска:

10. trafshow

Это утилита, очень похожа на iftop, которая отображает не только скорость передачи, но и сами соединения. Здесь выводится информация по соединениях, размеры пакетов и протокол. Для установки программы наберите:

Осталось запустить программу:

Результат

Для задачи выявления потери пакетов почти достаточно, по крайней это лучше чем отсутствие мониторинга.

В самом деле, CC-«потери» могут возникать при склейке видеофрагментов (насколько мне известно, так делаются вставки на местных телецентрах в РФ, т.е. без пересчёта CC-счётчика), это нужно помнить. В проприетарных решениях эта проблема частично обходится детектированием меток SCTE-35 меток (если они добавляются генератором потока).UPD: добавил в обёртку и zabbix-шаблон поддержку SCTE-35 меток

С точки зрения мониторинга качества транспорта, не хватает мониторинга jitter (IAT), т.к. ТВ-оборудование (будь то модуляторы или конечные устройства) имеет требования к этому параметру и не всегда можно раздувать jitbuffer до бесконечности. А jitter может поплыть когда на транзите используется оборудование с большими буферами и не настроен или недосточно хорошо настроен QoS для передачи подобного realtime-трафика.

Обеспечьте доскональный анализ трафика с помощью NetFlow

Мониторинг пропускной способности и анализ трафика

- Контролируйте пропускную способность сети и модели трафика на уровне отдельного интерфейса

- Подробно изучите данные на уровне интерфейса для выявления моделей трафика и параметров работы устройств.

- Получайте аналитическую информацию о пропускной способности вашей сети в режиме реального времени посредством ежеминутных отчетов.

Экспертиза сети и анализ безопасности

- Выявляйте широкий спектр внешних и внутренних угроз с помощью технологии Continuous Stream Mining Engine.

- Отслеживайте сетевые нарушения через брандмауэр вашей сети.

- Определяйте контекстные нарушения и уязвимости нулевого дня при помощи NetFlow Analyzer.

Мониторинг приложений и формирование трафика приложений

- Распознавайте и классифицируйте нестандартные приложения, которые пользуются ресурсами вашей сети, с помощью NetFlow Analyzer.

- Перенастраивайте политики с помощью методики формирования трафика через ACL или политику, основанную на классе, для получения контроля над приложениями, нуждающимися в определенной пропускной способности.

- NetFlow Analyzer использует Cisco NBAR, чтобы вы имели полное представление о трафике прикладного (седьмого) уровня и распознавали приложения, которые используют номера динамических портов или скрываются за известными портами.

Планирование емкости и выставление счетов

- Принимайте обоснованные решения по росту пропускной способности с помощью отчетов о планировании емкости.

- Измеряйте увеличение пропускной способности в течение периода времени посредством долгосрочной отчетности.

- Четкая тенденция в течение длительных исторических периодов.

- Формируйте счета по запросу для бухгалтерского учета и начислению затрат по отделам.

Эффективно контролируйте голосовую связь, видео и передачу данных

- Анализируйте уровни сервиса IP для сетевых приложений и служб, использующих монитор IP SLA в составе NetFlow Analyzer.

- Обеспечивайте высокий уровень качества передачи данных и голосовой связи с помощью технологии Cisco IP SLA.

- Отслеживайте основные показатели эффективности трафика голосовой связи и передачи данных.

Поддержка нескольких поставщиков и технологии обработки потоков данных

- Собирайте, анализируйте потоки данных от основных устройств, например Cisco, 3COM, Juniper, Foundry Networks, Hewlett-Packard, Extreme и других ведущих поставщиков

- Отчитывайтесь по всем основным форматам потоков, например NetFlow, sFlow, cflow, J-Flow, FNF, IPFIX, NetStream, Appflow и т. д.

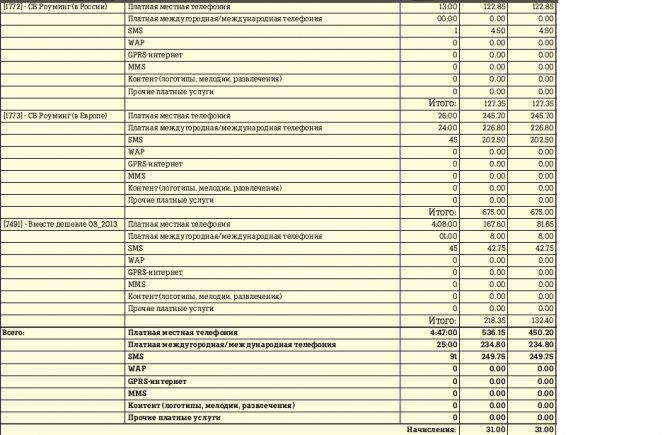

PandaMoney

Android IOS

Panda Money – это приложение для личных финансов, которое предназначено, прежде всего, не для контроля денежных операций, а для накопления средств. Причём процесс откладывания денег переведён в игровой формат. Изначально пользователь выбирает сумму, которую ему необходимо накопить для определённой цели, а затем – начинает кормить и играть с пандой, чтобы она росла. Накопление осуществляется через банковские карты, QIWI-кошелёк или счёт мобильного телефона.

Более того, после того как пользователь собрал на накопительном счёте минимальную сумму, он может открыть на эти деньги депозит со ставкой в 7,8% годовых.

По умолчанию, приложение ориентированно на молодую аудиторию. Оно привлекает к культуре накопительного обращения с деньгами в игровой форме. Здесь есть и чёткое планирование, и контроль прогресса по накоплению. При закреплении привычки в дальнейшем вы можете отказаться от PandaMoney и полностью взять деньги под собственный контроль. Это придаст гибкость в управлении деньгами и позволит выбирать лучшие условия для депозитов.

Одним из минусов PandaMoney, который отмечают пользователи – это возможные скрытые комиссии, которые могут начисляться при пополнении счёта или перевода денег на депозит.

Читайте: 5 денежных привычек, которые нужно перенять уже сегодня

Подборка бесплатных программ для сканирования и анализа WiFi-сетей

Для работы с большими беспроводными сетями представлено на рынке достаточное количество хороших многофункциональных программных решений, позволяющих осуществлять всестороннее тестирование WiFi-сетей. Однако, зачастую, для быстрого взгляда на радиоэфир во время проектирования, развертывания или устранения неполадок вам удобней будет воспользоваться более простым бесплатным инструментарием. Представляем вашему вниманию обзор наиболее интересных бесплатных программ для диагностики WiFi-сетей.

В рамках данной статьи мы представим вам девять бесплатных программных инструментов — большая часть из них работают на базе операционных систем Windows, другие — под macOS или Android, — которые предоставят вам базовую информацию о существующих WiFi-сигналах в зоне действия: идентификаторах SSID, уровне сигналов, используемых каналах, MAC-адресах и типах защиты той или иной сети. Некоторые из них могут обнаруживать скрытые SSID, определять уровни шума или предоставлять статистику об успешно и неудачно отправленных и полученных пакетах вашего беспроводного соединения. Одно из решений включает в себя инструментарий для взлома паролей WiFi, который будет крайне полезен для поиска уязвимостей и оценки безопасности при тестировании защищенности от взлома вашей беспроводной сети.

Отметим также, что большая часть из описанных ниже инструментов являются бесплатными версиями коммерческих решений, распространяемых тем же поставщиком, но с урезанными функциональными возможностями.

Практические примеры

Мониторинг http-запросов

$ sudo tshark 'tcp port 80 and (((ip - ((ip&0xf)<>2)) != 0)' -R 'http.request.method == "GET" || http.request.method == "HEAD"'

190.302141 192.168.0.199 -> 74.125.77.104 HTTP GET / HTTP/1.1 190.331454 192.168.0.199 -> 74.125.77.104 HTTP GET /intl/en_com/images/srpr/logo1w.png HTTP/1.1 190.353211 192.168.0.199 -> 74.125.77.104 HTTP GET /images/srpr/nav_logo13.png HTTP/1.1 190.400350 192.168.0.199 -> 74.125.77.100 HTTP GET /generate_204 HTTP/1.1

$ tshark -r sample1.cap -R http.request -T fields -e http.host -e http.request.uri | sed -e ‘s/?.*$//’ | sed -e ‘s#^(.*)t(.*)$#http://12#’ | sort | uniq -c | sort -rn | head

Просмотр списка HTTP-заголовков

$ tshark -r sample1.cap -R http.request -T fields -e http.host -e http.request.uri | sed -e ‘s/?.*$//’ | sed -e ‘s#^(.*)t(.*)$#http://12#’ | sort | uniq -c | sort -rn | head

$ sudo tshark tcp port 80 or tcp port 443 -V -R «http.request»

$ sudo tshark "tcp port 80 or tcp port 443" -V -R "http.request || http.response"

Просмотр списка файлов определенного типа

$ sudo tshark -R "http.response and http.content_type contains image" \ -z "proto,colinfo,http.content_length,http.content_length" \ -z "proto,colinfo,http.content_type,http.content_type" \ -r /tmp/capture.tmp| grep "image/gif"| wc -l

Мониторинг запросов к MySQL

$ sudo tshark -i eth0 -a duration:60 -d tcp.port==3306,mysql -T fields -e mysql.query ’port 3306′

$ sudo tcpdump -i eth0 port 3306 -s 1500 -w tcpdump.out

$ sudo tshark -r tcpdump.out -d tcp.port==3306,mysql -T fields -e mysql.query > query_log.out

$ sudo cat query_log.out | grep -v "^$" | grep -v "^commit" | grep -v "^SET autocommit" | grep -v "^rollback" > query_log_no_blank.out

Начало работы

Tshark включена в дистрибутивы большинства современных Linux-систем и устанавливается при помощи стандартного менеджера пакетов:

$ sudo apt-get install tshark

Завершив установку, запустим программу:

$ sudo tshark

На консоль будет выводиться список пакетов, захватываемых в режиме реального времени:

Capturing on eth0 0.000000 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.120? Tell 31.186.98.1 0.322046 5a:58:74:bf:a9:9c -> Broadcast ARP Who has 31.186.98.77? Tell 31.186.98.226 0.351801 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=224 0.352414 188.93.16.50 -> 31.186.98.235 TCP cap > ssh Seq=1 Ack=225 Win=331 Len=0 TSV=194287231 TSER=416767897 0.600054 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.120? Tell 31.186.98.1 0.622913 Cisco_0d:0d:96 -> PVST+ STP Conf. Root = 32768/398/00:21:1c:0d:0d:80 Cost = 0 Port = 0×8016 0.800377 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.107? Tell 31.186.98.1 1.320775 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=528 1.321507 188.93.16.50 -> 31.186.98.235 TCP cap > ssh Seq=1 Ack=753 Win=331 Len=0 TSV=194287474 TSER=416768866 1.322109 5a:58:74:bf:a9:9c -> Broadcast ARP Who has 31.186.98.77? Tell 31.186.98.226 1.400654 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.107? Tell 31.186.98.1 1.589797 Cisco_0d:0d:96 -> PVST+ STP Conf. Root = 32768/401/00:21:1c:0d:0d:80 Cost = 0 Port = 0×8016 2.100769 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.107? Tell 31.186.98.1 2.322163 5a:58:74:bf:a9:9c -> Broadcast ARP Who has 31.186.98.77? Tell 31.186.98.226 2.322764 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=720 2.323594 188.93.16.50 -> 31.186.98.235 TCP cap > ssh Seq=1 Ack=1473 Win=331 Len=0 TSV=194287724 TSER=416769868 2.520048 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.64? Tell 31.186.98.1 2.635370 Cisco_0d:0d:96 -> PVST+ STP Conf. Root = 32768/398/00:21:1c:0d:0d:80 Cost = 0 Port = 0×8016 3.200299 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.64? Tell 31.186.98.1 3.451774 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=528

Как видно из приведенного вывода, tshark показывает информацию обо всех пакетах подряд, в том числе и о тех, которые в данный момент нам совершенно не нужны. С помощью специальных опций можно сделать так, чтобы на консоль выводилась только та информация, которая нам действительно требуется.

Программы мониторинга в локальной сети

Для различных устройств существует набор программ, позволяющих просматривать трафик в локальной сети. Некоторые из программ подходят для ограничения скорости интернета и выполнения других полезных действий.

Программные возможности контроля:

- приложение NetWorx. Выполняет замеры скорости доступа онлайн и загрузки соединения с глобальной сетью. Создает всплывающие уведомления при приближении к лимиту или его превышению. В таких случаях может выполняться настройка, чтобы программа совершила полное отключение от сети роутера или другого прибора;

- программа NetSpeedMonitor. Поставляется бесплатно и обладает широкими возможностями для выставления необходимых параметров;

- NetBalancer. Простая утилита, которую можно скачать совершенно бесплатно. Обладает встроенными возможностями антивируса, может регулировать предпочтения активности при доступе, делит данные между различными программами;

- утилита BitMeter. Поставляется бесплатно и имеет множество возможностей по ведению статистики. Кроме основных параметров, как у аналогичных программ, позволяет подробно ознакомиться с конкретными действиями в глобальной сети;

- инструмент GlassWire. Представляет пользователям один из наиболее проработанных и функциональных интерфейсов. Имеет функцию файервола, а также журнал оповещений;

- программа Net Limiter. Выполняет регулярный онлайн анализ с файерволом, что позволяет блокировать вредные элементы доступа и ограничить скорость, если доступный трафик заканчивается.

Structured Properties

Some properties can have extra metadata attached to them.

These are specified in the same way as other metadata with and

, but the will have extra .

The property has some optional structured properties:

- — Identical to .

-

— An alternate url to use if the webpage requires

HTTPS. - — A MIME type for this image.

- — The number of pixels wide.

- — The number of pixels high.

- — A description of what is in the image (not a caption). If the page specifies an og:image it should specify .

A full image example:

The tag has the identical tags as . Here is an example:

The tag only has the first 3 properties available

(since size doesn’t make sense for sound):

Метод 5: расширение всех ячеек листа или книги

В некоторых случаях требуется расширить границы всех ячеек на листе или во всей книге. Вот как это делается:

- Сначала выделяем все ячейки на листе, нажав комбинацию Ctrl+A:

- один раз, если в текущий момент курсор установлен за пределами таблицы;

- два раза, если курсор установлен внутри таблицы.

Выделение можно выполнить и по-другому. Просто щелкаем по пересечению горизонтальной и вертикальной панелей координат.

- Теперь, когда все нужные элементы выделены, воспользуемся кнопкой “Формат” во вкладке “Главная”, которая позволит выбрать из открывшегося списка требуемую команду – “Ширина столбца” или “Высота строки”.

Чтобы изменить размеры всех ячеек книги, а не отдельного листа, действуем следующим образом:

- Щелчком правой кнопки мыши по названию любого листа в нижней части окна программы открываем контекстное меню, в котором нам нужна команда “Выделить все листы”.

- Теперь выделяем все ячейки на текущем листе, после чего остается только воспользоваться уже хорошо знакомой кнопкой “Формат” для настройки ширины и высоты ячеек.

Использование получаемых данных системой мониторинга (Zabbix)

У tsp нет какого-либо machine-readable API типа SNMP или подобного. Сообщения CC нужно агрегировать хотя бы по 1 секунде (при высоком проценте потери пакетов, их может быть сотни/тысяч/десятки тысяч в секунду, зависит от битрейта).

Таким образом, чтобы сохранять и информацию и нарисовать графики по CC-ошибкам и битрейту и сделать какие-то аварии дальше могут быть следующие варианты:

- Распарсить и сагрегировать (по CC) вывод tsp, т.е. преобразовать его в нужную форму.

- Допилить сам tsp и/или процессорные плагины bitrate_monitor и continuity, чтобы результат выдавался в machine-readable форме, пригодной для системы мониторинга.

- Написать своё приложение поверх библиотеки tsduck.

Очевидно, что с точки трудозатрат вариант 1 самый простой, особенно учитывая то, что сам tsduck написан на низкоуровневом (по современным меркам) языке (C++)

Простенький прототип парсера+агрегатора на bash показал, что на потоке 10Мбит/с и 50% потери пакетов (наихудший вариант), процесс bash потреблял в 3-4 раза больше CPU, чем сам процесс tsp. Такой вариант развития событий неприемлем. Собственно кусок этого прототипа ниже

Запуск обёртки

Чтобы создать экземпляр сервиса нужно выполнить команду systemctl enable tsduck-stat@239.0.0.1:1234, затем запустить с помощью systemctl start tsduck-stat@239.0.0.1:1234.

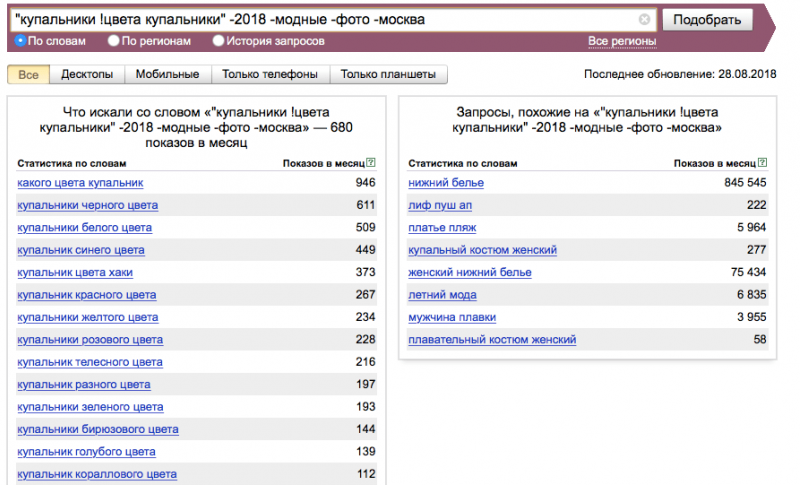

Почему изначально данных Яндекс.Метрики и Google Аналитики недостаточно

По умолчанию системы аналитики показывают обобщенную статистику переходов

Этого мало, так как в одной рекламной системе может быть несколько объявлений, баннеров и других элементов, которые по факту работают с разной эффективностью. Вы узнаете, что трафик из Google Ads, но с какого именно объявления или, допустим, ключевого слова?

Разделять данные глубже, чем только по источникам (Яндекс, Google, ВКонтакте), позволяют специальные параметры, или метки, которые нужно добавлять к ссылкам.

Для чего это нужно? Вы увидите, какие именно источники, кампании, объявления действительно работают, а какие стоит отключить, чтобы перераспределить бюджет на более эффективные каналы трафика и повысить отдачу.

Исключение: нет необходимости размечать внутренние ссылки (между страницами сайта). Эти переходы ни о чем не говорят, только засоряют статистику лишними цифрами.

Программы, помогающие провести анализ трафика

Анализ трафика — это сложный процесс, который должен быть известен любому профессионалу в IT-индустрии, сисадмину и другим специалистам в области. Процедура оценки передачи пакетов больше похожа на искусство, чем на элемент технического управления. Одних данных от специальных программ и инструментов тут недостаточно, необходима ещё интуиция и опыт человека. Утилиты в этом вопросе лишь инструмент, что показывает данные, остальное должен делать уже ваш мозг.

Wireshark

Wireshark — это новый игрок на рынке сетевого анализа трафика. Программа имеет довольно простой интерфейс, понятное диалоговое окно с выводом данных, а также множество параметров для настройки. Кроме того, приложение охватывает полный спектр данных сетевого трафика, потому является унитарным инструментом для анализа без необходимости добавлять в функционал программы лишние утилиты.

Wireshark имеет открытый код и распространяется бесплатно, поэтому захватывает аудиторию в геометрической прогрессии.

Возможно, приложению не хватает визуализации в плане диаграмм и таблиц, но минусом это назвать сложно, так как можно не отвлекаться на просмотр картинок и напрямую знакомиться с важными данными.

Wireshark — это программа с открытым кодом для анализа трафика ЛС

Видео: обзор программы Wireshark

Kismet

Kismet — это отличный инструмент для поиска и отладки проблем в ЛС. Его специфика заключается в том, что программа может работать даже с беспроводными сетями, анализировать их, искать устройства, которые настроены неправильно, и многое другое.

Программа также распространяется бесплатно и имеет открытый код, но сложный в понимании интерфейс немного отталкивает новичков в области анализа трафика. Однако подобный инструмент всё больше становится актуальным из-за постепенного отказа от проводных соединений. Поэтому чем раньше начнёшь осваивать Kismet, тем скорее получишь от этого пользу.

Kismet — это специальный инструмент для анализа трафика с возможностью вывода информации о беспроводной сети

NetworkMiner

NetworkMiner — это продвинутое программное решение для поиска проблем в сети через анализ трафика. В отличие от других приложений, NetworkMiner анализирует не сам трафик, а адреса, с которых были отправлены пакеты данных. Поэтому и упрощается процедура поиска проблемного узла. Инструмент нужен не столько для общей диагностики, сколько для устранения конфликтных ситуаций.

Программа разработана только для Windows, что является небольшим минусом. Интерфейс также желает лучшего в плане восприятия данных.

NetworkMiner — это инструмент для Windows, который помогает находить конфликты и неточности в ЛС

Провести полный анализ сети можно как штатными, так и сторонними способами. А полученные данные помогут исправить возможные неполадки, недочёты и конфликты.

WirelessNetView (Windows)

WirelessNetView (Windows)

WirelessNetView — это небольшая утилита от веб-ресурса NirSoft, которая работает в фоновом режиме и отслеживает активность беспроводных сетей вокруг вас. Она предлагается бесплатно для личных и коммерческих целей. Это довольно простой WiFi-сканер, доступный как в портативном, так и требующем установки виде. В рамках данной статьи рассмотрена версия 1.75.

Графический интерфейс пользователя решения WirelessNetView не очень замысловатый — это просто окно со списком беспроводных сетей. Для каждой обнаруженной сети доступна следующая информация: SSID, качество сигнала в текущий момент времени, среднее качество сигнала за все время наблюдения, счетчик обнаружений, алгоритм аутентификации, алгоритм шифрования информации, MAC-адрес, RSSI, частота канала, номер канала и т. д.

Таким образом, показатели уровня сигнала данная утилита предоставляет в отрицательных значениях дБм, а также в процентных отношениях для последнего полученного сигнала и среднего показателя за все время наблюдения. Но было бы еще лучше, если бы нам также были доступны средние значения для RSSI конкретной точки доступа за все время наблюдения. Еще одной уникальной деталью доступных аналитических данных, которые предлагает утилита WirelessNetView, является показатель того, насколько часто каждый SSID обнаруживается, что может быть полезно в определенных ситуациях.

Двойной щелчок на любой из обнаруженных беспроводных сетей откроет диалоговое окно со всеми сведениями о конкретной сети, что может оказаться очень удобно, поскольку для просмотра всех деталей в основном списке ширины вашего экрана явно не хватит. Щелчок правой кнопкой мыши по любой сети из списка позволяет сохранить данные для этой конкретной беспроводной сети или всех обнаруженных сетей в текстовый или HTML-файлы. В меню панели инструментов «Параметры» отображаются некоторые параметры и дополнительная функциональность, такие как фильтрация, формат MAC-адресов и другие предпочтения отображения информации.

Учтите, что у данной утилиты отсутствует целый ряд расширенных функций, которые мы ожидаем увидеть в современных WiFi-сканерах. В первую очередь речь идет о графическом представлении информации, полной поддержке стандарта 802.11ac и, соответственно, распознавании всех каналов, занятых точкой доступа, которая может использовать большую ширину канала. Тем не менее, решение WirelessNetView все равно может быть полезно для простого наблюдения за беспроводными сетями или небольшим WiFi-пространством, особенно если вы найдете некоторые из уникальных функциональных возможностей данной утилиты ценными для себя.

Скачать WirelessNetView: http://www.nirsoft.net/utils/wireless_network_view.html

Как сделать расстояние между границами столбцов равным

Краткий чеклист (ну а вдруг кто-то решит воспользоваться)

- Убедиться что tsp не дропает пакеты в «идеальных» условиях (генератор и анализатор подключены напрямую), если есть дропы см. п.2 или текст статьи по этому поводу.

- Сделать тюнинг максимального буфера сокета (net.core.rmem_max=8388608).

- Скомпилировать tsduck-stat.go (go build tsduck-stat.go).

- Положить шаблон сервиса в /lib/systemd/system.

- Запустить сервисы с помощью systemctl, проверить что начали появляться счётчиками (grep «» /dev/shm/tsduck-stat/*). Количество сервисов по количеству мультикаст-потоков. Тут может потребоваться создать маршрут до мультикаст-группы, возможно, отключить rp_filter или создать маршрут до source ip.

- Запустить discovery.sh, убедиться что он генерирует json.

- Подложить конфиг zabbix-агента, перезапустить zabbix-агент.

- Загрузить шаблон в zabbix, применить его к хосту, на котором осуществляется мониторинг и установлен zabbix-agent, подожать около 5 минут, посмотреть что появились новые элементы данных, графики и триггеры.

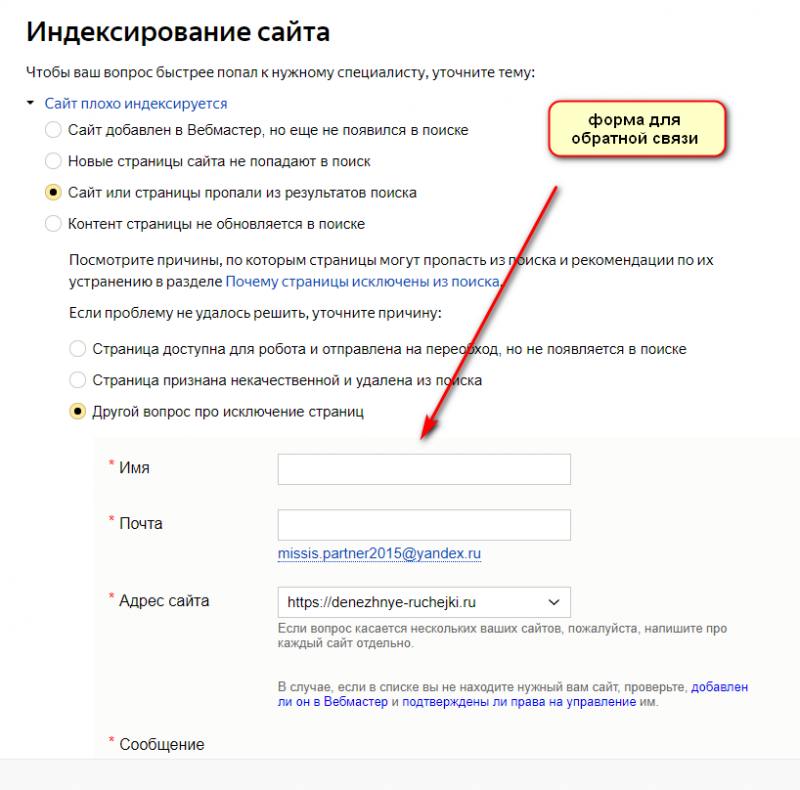

Как выглядит ссылка с метками и что они означают

Метки иначе называются GET-параметры, которые отправляют данные о посещениях сайта в систему аналитики. К этим параметрам относится всё, что содержит URL после знака вопроса. Выглядят они в зашифрованном виде примерно так:

Если в ссылке уже есть знак вопроса, после всех символов URL поставьте # и после него впишите всё остальное.

Каждый GET-параметр включает название параметра и его значение в следующем порядке: параметр = значение. Один параметр отделяется от другого символом &

Причем в одной ссылке можно использовать разные типы меток, также разделяя их &.

Внимание! Используйте один и тот же регистр при задании параметров, так как для системы google и Google – не одно и то же.

В примере выше в ссылку присутствуют 3 специальных параметра:

Тип параметров в примере – UTM-метки.

GET-параметры передают в систему аналитики детальную информацию о визитах: с какого типа канала пришел посетитель (поиск, медийная сеть, видеореклама и т.д.), с какой кампании, объявления или баннера, по какому ключевому слову или аудитории ретаргетинга.

В нашем случае в URL-е задано отслеживание посещений сайта с рекламы в Google (1), с платной рекламной выдачи на поиске (2), с рекламной кампании с условным названием campaign_name (3).

Важно! Чтобы в выдаче не появлялись дубли страницы, настройте запрет на индексирование URL-ов в формате robots.txt. Для Яндекса: User-agent: Yandex Clean-param: utm_source&utm_medium&utm_campaign&utm_content&utm_term&sid&gclid&yclid Для Google: User-agent: Googlebot Disallow: /*?utm_source= Disallow: /*?utm_medium= Disallow: /*?utm_campaign= Disallow: /*?utm_content= Disallow: /*?utm_term= Disallow: /*?sid= Disallow: /*?gclid= Disallow: /*?yclid=

Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

Как работает сервер DeviceLock EtherSensor

Сервер DeviceLock EtherSensor выполняет три задачи:

- пассивный перехват сетевого трафика канального уровня;

- анализ перехваченного (зеркалированного) трафика для извлечения из него полезных объектов уровня приложения (объекты, их контент, события и т.д.);

- сохранение результатов анализа в базе данных сервера DeviceLock Enterprise Server.

EtherSensor функционирует без использования агентов DeviceLock, устанавливаемых на рабочих станциях для реализации других функций DLP-контроля. Высокая производительность EtherSensor позволяет использовать серийное серверное оборудование или среду виртуализации для анализа больших потоков данных (гигабиты в секунду без потери пакетов) при достаточно низких системных требованиях. EtherSensor работает в пассивном режиме получения сетевого трафика, следовательно, никак не воздействует на сетевую инфраструктуру и не требует ее изменения, кроме необходимости отведения копии сетевого трафика с помощью зеркалирования трафика или сетевого ответвителя на EtherSensor.

Источники данных для EtherSensor:

- Cетевые интерфейсы физического или виртуального сервера EtherSensor подключаются к Mirror-порту (SPAN, rx и tx пакеты) для прослушивания трафика с критичных устройств или целых сегментов сети. Аналогично настраивается интеграция с решениями класса NGFW, способными расшифровывать SSL/TLS (PaloAlto Networks, FortiGate, и т.д.), когда копия расшифрованного SSL-трафика направляется на сетевой интерфейс EtherSensor для анализа.

- Прокси-серверы при условии ICAP-интеграции, имеющие возможность расшифровки HTTPS-трафика и передачи результатов по ICAP в EtherSensor (Blue Coat SG, Cisco WSA, SQUID и т.д).

- PCAP-файлы на файловой системе. EtherSensor периодически опрашивает каталог на предмет появления новых PCAP-файлов с записанным трафиком. При обнаружении такие файлы немедленно обрабатываются и анализируются EtherSensor.

- Lotus Notes Transaction Log для получения всех сообщений, проходящих через почтовую систему IBM (Lotus) Notes. Также производится обнаружение почтовых сообщений Lotus Notes в обрабатываемом трафике.

- Плагин для сервера Microsoft Skype for Business (Lync) с ролью Edge, отправляющий копию переписки на сервер EtherSensor.

Сервер EtherSensor реконструирует и анализирует объекты трафика, начиная с уровня 2 модели OSI и до уровня 7 – объекты, специфические для определённого приложения, пользователя и Интернет-сервиса, при этом число поддерживаемых сервисов превышает несколько тысяч. Для решения задачи анализа SSL/TLS трафика EtherSensor интегрируется с любыми сторонними решениями, имеющими функцию расшифровки SSL. Кроме того, встроенный ICAP-сервер позволяет серверу EtherSensor взаимодействовать с ICAP-клиентами, обрабатывающими HTTPS-трафик. Помимо этого, для решения задачи вскрытия SSL/TLS методом MITM может использоваться дополнительный программный продукт SSLSplitter.

Полученные в результате перехвата данные проходят предварительную фильтрацию с целью исключения заведомо неинтересного или мусорного трафика с использованием технологии Berkeley Packet Filter (BPF), которая позволяет предоставлять для дальнейшего анализа данные именно из тех сегментов сети, которые востребованы службой ИБ.

Измерение S-параметров с помощью векторного анализатора цепей

Основные части векторного анализатора цепей

ВАЦ — это испытательная система, которая позволяет охарактеризовать ВЧ-характеристики радиочастотных и микроволновых устройств с помощью параметров сетевого рассеяния или S-параметров.

На схеме показаны основные части типичного двухпортового векторного анализатора цепей (ВАЦ). Два порта тестируемого устройства (DUT) обозначены как порт 1 (P1) и порт 2 (P2). Разъемы тестовых портов, имеющиеся на самом ВАЦ, относятся к прецизионным типам, которые обычно необходимо удлинить и подключить к P1 и P2 с помощью прецизионных кабелей 1 и 2, ПК1 и ПК2 соответственно и подходящих переходников разъема A1 и A2 соответственно.

Тестовая частота генерируется источником непрерывного излучения с переменной частотой, а его уровень мощности устанавливается с помощью регулируемого аттенюатора . Положение переключателя SW1 устанавливает направление, в котором тестовый сигнал проходит через тестируемое устройство

Первоначально примите во внимание, что SW1 находится в положении 1, так что тестовый сигнал падает на DUT в точке P1, которая подходит для измерения и. Тестовый сигнал подается SW1 на общий порт разветвителя 1, одно плечо (опорный канал) питает опорный приемник для P1 (RX REF1), а другое (тестовый канал) подключается к P1 через направленный ответвитель DC1, PC1

и A1. Третий порт DC1 выводит мощность, отраженную от P1 через A1 и PC1, затем подает ее на тестовый приемник 1 (RX TEST1). Точно так же сигналы, выходящие из P2, проходят через A2, PC2 и DC2 в RX TEST2. RX REF1, RX TEST1, RX REF2 и RXTEST2 известны как когерентные приемники, поскольку они используют один и тот же опорный генератор, и они способны измерять амплитуду и фазу тестового сигнала на тестовой частоте. Все выходные сигналы сложного приемника подаются на процессор, который выполняет математическую обработку и отображает выбранные параметры и формат на дисплее фазы и амплитуды. Мгновенное значение фазы включает в себя как височной и пространственные части, но прежний удаляется в силу с использованием 2 тестовых каналов, один в качестве эталона , а другой для измерения. Когда переключатель SW1 установлен в положение 2, тестовые сигналы подаются на Р2, ссылка измеряется RX REF2 отражение от Р2 соединены прочь от DC2 и измеряется RX TEST2 и сигналы , выходящие P1 соединены охлаждают DC1 и измеряются RX ТЕСТ1. Это положение подходит для измерения и .

S11{\ Displaystyle S_ {11} \,}S21 год{\ Displaystyle S_ {21} \,}S22{\ Displaystyle S_ {22} \,}S12{\ Displaystyle S_ {12} \,}

Заключение

Заключение

Помимо закрытия самых опасных сетевых портов компьютера необходимо не забывать, что этими действиями не достигается максимальная безопасность для операционной системы.

На вашей Windows необходимо устанавливать присылаемые Microsoft критические пакеты обновлений, антивирусные программы, безопасные браузеры и другое ПО, повышающее безопасность и анонимность.